«Fortinets syvende årlige rapport om cybersikkerhet i drift viser at organisasjoner tar OT-sikkerhet mer seriøst. Dette gjenspeiles i en betydelig økning i tildeling av ansvar for OT-risiko til toppledelsen, sammen med høyere selvrapporterte forbedringer og vekst innen OT-sikkerhet», sa Nirav Shah, senior visepresident for produkter og løsninger i Fortinet.

Positivt skifte i ansvaret for OT-cybersikkerhet på tvers av bedriftens lederteam: Rapporten bemerker en betydelig økning i den globale trenden med selskaper som planlegger å integrere cybersikkerhet under CISO eller andre ledere.

Etter hvert som det direkte ansvaret flyttes til toppledelsen, blir OT-sikkerhet hevet til en anliggende på styreromsnivå. De øverste interne lederne som påvirker beslutninger om cybersikkerhet innen OT vil nå sannsynligvis være CISO/CSO.

Mer enn halvparten (52 %) av organisasjonene rapporterer nå at deres CISO/CSO er ansvarlig for OT, opp fra 16 % i 2022. På tvers av alle lederstillinger hopper dette tallet til 95 %. I tillegg øker antallet organisasjoner som har til hensikt å flytte OT-cybersikkerhet under CISO-ens ansvarsområde i løpet av de neste 12 månedene fra 60 % til 80 % innen 2025.

Modenhet innen OT-cybersikkerhet påvirker virkningen av sikkerhetsbrudd: Organisasjoner rapporterte selv betydelige forbedringer i modenhet innen OT-sikkerhet i år. På grunnleggende nivå 1 sa 26 % av organisasjonene at de hadde etablert synlighet og implementert segmentering, opp fra 20 % i fjor.

Det største antallet organisasjoner som rapporterte sikkerhetsmodenhet var på nivå 2 for tilgang og profilering. Fortinet-undersøkelsen fant også en sammenheng mellom modenhet og angrep. Organisasjoner som rapporterte å være mer modne (nivå 0 til 4) opplevde færre angrep eller sa at de var bedre i stand til å håndtere mindre sofistikerte taktikker som phishing.

Det bør bemerkes at noen taktikker som avanserte vedvarende trusler (APT-er) og OT-skadevare er vanskelige å oppdage, og mindre modne organisasjoner har kanskje ikke sikkerhetsløsningene for å identifisere deres tilstedeværelse. Totalt sett, mens nesten halvparten av organisasjonene har opplevd en innvirkning, er virkningen av inntrenging på organisasjoner avtagende, med den viktigste reduksjonen som reduksjonen i inntektspåvirkende nedetid, som falt fra 52 % til 42 %.

Å implementere beste praksis for cybersikkerhet har en positiv innvirkning: I tillegg til at modenhet påvirker virkningen av brudd, ser det ut til at det å implementere beste praksis som implementering av grunnleggende nettverksrengjøring og revisjon, samt opplæring og bevisstgjøring, har en reell innvirkning, noe som resulterer i en betydelig reduksjon av brudd på e-post i bedrifter.

Antallet organisasjoner som tar i bruk andre beste praksiser og beste praksiser, som å innlemme trusselinformasjon, har også økt dramatisk (49 %) siden 2024. I tillegg fant rapporten en betydelig nedgang i antall leverandører av OT-utstyr, et tegn på modenhet og driftseffektivitet. Flere organisasjoner (78 %) bruker nå bare én til fire OT-leverandører, noe som tyder på at mange av disse organisasjonene konsoliderer leverandører som en del av strategien sin for å implementere beste praksis.

Konsolideringen av leverandører av nettsikkerhet er også et tegn på organisatorisk modenhet innen nettsikkerhet, og i mange tilfeller et bevis på tilliten kundene har til Fortinet OT Security Platform. Konsolidert nettverk og sikkerhet på eksterne OT-steder har økt synligheten og redusert nettverksrisiko, noe som resulterer i en reduksjon på 93 % i nettverkshendelser sammenlignet med flate nettverk. Forenklede Fortinet-løsninger gir også en 7x ytelsesforbedring gjennom redusert sortering og oppsett.

Fortinets globale rapport om cybersikkerhet i operasjonell teknologi (OT) for 2025 gir handlingsrettet innsikt som organisasjoner kan bruke for å styrke sikkerhetsstillingen sin. Organisasjoner kan håndtere sikkerhetsutfordringer innen OT ved å ta i bruk beste praksis.

Organisasjoner må kunne forstå alle elementer i OT-nettverket sitt. Når synligheten er etablert, må organisasjoner beskytte kritiske og sårbare enheter, noe som krever kontroller for beskyttelseskompensasjon skreddersydd for sensitive OT-enheter. Funksjoner som protokollbevisste nettverkspolicyer, systeminteraksjonsanalyse og endepunktovervåking kan oppdage og forhindre kompromittering av sårbare eiendeler.

Implementer segmentering: Å redusere inntrenging krever et solid OT-miljø med sterke nettverkspolicykontroller på alle tilgangspunkter. Denne typen forsvarlig OT-arkitektur begynner med opprettelsen av nettverkssoner eller segmenter. Standarder som ISA/IEC 62443 krever spesifikt segmentering for å håndheve kontroller mellom OT- og IT-nettverk og mellom OT-systemer. IT-team bør evaluere den generelle kompleksiteten ved å administrere en løsning og vurdere fordelene med en integrert eller plattformbasert tilnærming med sentraliserte administrasjonsfunksjoner.

Vurder en plattformtilnærming til den overordnede sikkerhetsarkitekturen: For å håndtere raskt utviklende OT-trusler og en stadig voksende angrepsflate bruker mange organisasjoner en rekke sikkerhetsløsninger fra forskjellige leverandører, noe som resulterer i en altfor kompleks sikkerhetsarkitektur som hindrer synlighet og legger en ekstra belastning på sikkerhetsteamets begrensede ressurser ...

Kilde: https://doanhnghiepvn.vn/chuyen-doi-so/an-ninh-mang/cac-to-chuc-ngay-cang-coi-trong-bao-mat-cong-nghe-van-hanh/20250710014645839

![[Foto] Hjelp folk så raskt som mulig med å få et sted å bo og stabilisere livene sine.](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F09%2F1765248230297_c-jpg.webp&w=3840&q=75)

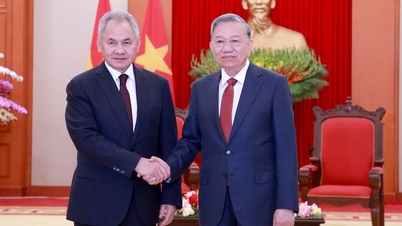

![[Foto] Generalsekretær To Lam jobber med de stående komiteene til den 14. partikongressens underkomiteer](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/12/09/1765265023554_image.jpeg)

Kommentar (0)