Ataki typu ransomware na organizacje zajmujące się opieką zdrowotną spowodowały poważne konsekwencje.

Według serwisu informacyjnego BleepingComputer zajmującego się tematyką bezpieczeństwa i technologii, ofiarą ataku ransomware padła firma Radix Systems, zewnętrzny partner świadczący usługi wielu agencjom federalnym.

Według oficjalnego komunikatu rządu Szwajcarii, hakerzy umieścili w Dark Webie 1,3 TB skradzionych danych, zawierających wiele zeskanowanych dokumentów, zapisów finansowych, umów i komunikatów. Szwajcarskie Narodowe Centrum Cyberbezpieczeństwa (NCSC) aktywnie analizuje te dane, aby ocenić wpływ skradzionych i zaszyfrowanych danych oraz określić, na które agencje mają one wpływ.

Radix to organizacja non-profit z siedzibą w Zurychu, której celem jest promocja zdrowia. Zarządza ośmioma ośrodkami, które realizują projekty i usługi zlecone przez szwajcarski rząd federalny, władze prowincji i miast oraz inne organizacje publiczne i prywatne.

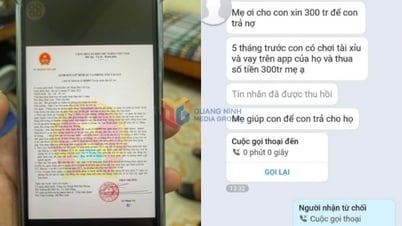

W oficjalnym komunikacie Radix, w czerwcu systemy zostały zaatakowane przez ransomware o nazwie Sarcoma. Według Bleeping Computer, Sarcoma to organizacja cyberprzestępcza, która aktywnie rozwija swoją działalność od października 2024 roku. W ciągu zaledwie jednego miesiąca zaatakowała 36 głównych celów. Sarcoma przenika do systemów poprzez phishing, wykorzystując luki w zabezpieczeniach lub atakując łańcuch dostaw.

Wcześniej, w marcu 2024 roku, dane rządu szwajcarskiego również wyciekły po podobnym ataku na innego wykonawcę, firmę Xplain. Incydent cyberbezpieczeństwa doprowadził do wycieku 65 000 dokumentów związanych z rządem federalnym, z których wiele zawierało poufne dane osobowe.

Według najnowszych doniesień, w czerwcu, po dochodzeniu w sprawie ataku ransomware Qilin, który zakłócił działanie systemu Synnovis, wpłynął na dostawcę krwi NHS w Wielkiej Brytanii i spowodował śmierć pacjenta, gangi cyberprzestępców od lat atakują szpitale i placówki opieki zdrowotnej, co czyni je lukratywnymi celami ataków ransomware ze względu na pilną potrzebę przywrócenia systemów i wrażliwych danych.

Wcześniej, w 2020 roku, ransomware DoppelPaymer zaatakował szpital w Düsseldorfie, zakłócając tamtejsze usługi. 78-letnia kobieta zmarła z powodu tętniaka aorty, co opóźniło udzielenie pomocy medycznej po tym, jak zmuszona została dojechać do oddalonego szpitala. Jednocześnie najbliższy szpital, Szpital Uniwersytecki w Düsseldorfie, został zaatakowany przez ransomware.

Oprogramowanie ransomware, takie jak Qilin, nadal atakuje wszelkiego rodzaju organizacje, w tym te z sektora opieki zdrowotnej. W marcu Qilin przeprowadził ataki na klinikę onkologiczną w Japonii i ośrodek zdrowia kobiet w Stanach Zjednoczonych.

Według pana Ngo Tran Vu, dyrektora firmy NTS Security: „Większość szpitali i placówek medycznych to ważne agencje, ale system wciąż nie jest odpowiednio zabezpieczony. Rzeczywistość pokazuje, że wiele komputerów swobodnie łączy się z internetem, łączy się z systemem zarządzania szpitalem, a nawet korzysta z pirackiego oprogramowania, co stwarza wiele furtek dla ransomware, które mogą wniknąć do sieci wewnętrznej”.

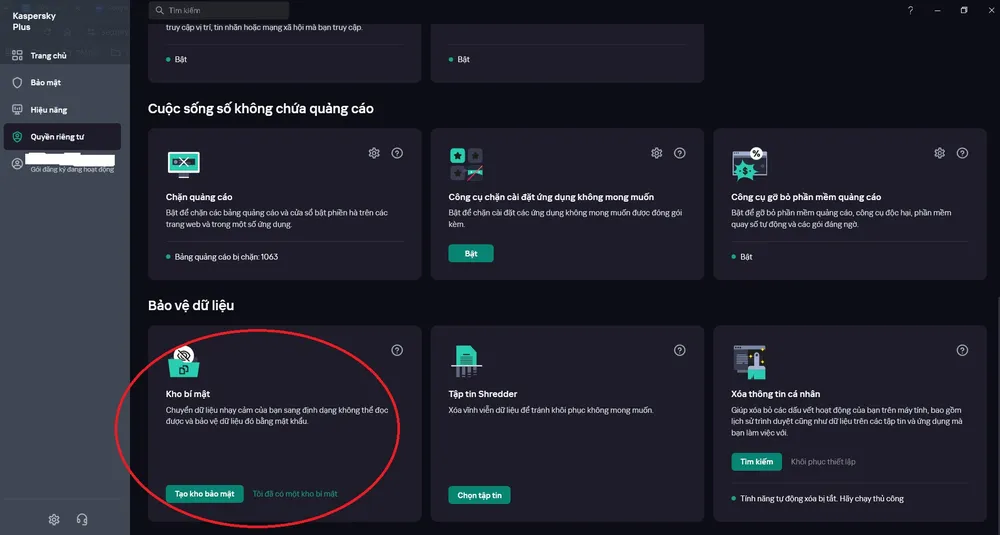

Dlatego korzystanie ze zintegrowanych rozwiązań bezpieczeństwa, takich jak Kaspersky, które dynamicznie synchronizują się między urządzeniami, to właściwy sposób na uproszczenie. Oprócz wielowarstwowych, skutecznych osłon, Kaspersky Plus pozwala użytkownikom tworzyć chronione archiwa ważnych danych, które można przywrócić w przypadku ataku ransomware.

Przypadki te pokazują, że subiektywne podejście menedżerów, którzy uważają, że szpitale są związane z ludzkim życiem, sprawia, że cyberprzestępcy… pomijają je. W rzeczywistości wrażliwe dane medyczne lub szpitalne systemy alarmowe sprawiają, że szpitale stają się celem ataków przestępców, którzy próbują wyłudzić pieniądze. Szpitale i placówki medyczne muszą odpowiednio ocenić poziom zagrożenia, jakie niesie ze sobą ransomware, aby wdrożyć odpowiednią politykę inwestycyjną. Unikaj „zamykania drzwi do stajni po odejściu konia”.

BINH LAM

Źródło: https://www.sggp.org.vn/du-lieu-co-quan-chinh-phu-va-benh-vien-cung-la-muc-tieu-cua-ma-doc-tong-tien-post803116.html

Komentarz (0)