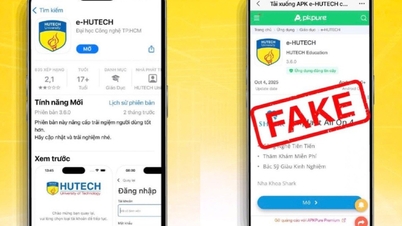

În ultimele 90 de zile, Zimperium a detectat nu mai puțin de 600 de mostre de malware și 50 de aplicații „momeală”, demonstrând că atacatorii îmbunătățesc constant și adaugă noi straturi de camuflaj pentru a evita software-ul de securitate (Ilustrație: THN).

Hackerii folosesc un truc familiar, dar extrem de eficient: crearea de versiuni false ale celor mai populare aplicații precum WhatsApp, TikTok, Google Photos și YouTube pentru a păcăli utilizatorii să le instaleze.

Această campanie folosește o combinație de canale Telegram și site-uri web de phishing pentru a răspândi programe malware.

Conform unui raport al firmei de securitate cibernetică Zimperium, atacul lui ClayRat a fost foarte bine planificat.

În primul rând, utilizatorii sunt atrași de site-uri web false care promit să ofere versiuni „Plus” ale aplicației cu funcții premium, cum ar fi YouTube Plus.

De pe aceste site-uri, victimele sunt direcționate către canale Telegram controlate de atacatori, unde folosesc trucuri precum umflarea artificială a numărului de descărcări și publicarea de mărturii false pentru a face aplicația să pară de încredere.

Victima este apoi păcălită să descarce și să instaleze un fișier APK care conține malware-ul ClayRat.

„Odată infiltrat cu succes, acest program spion poate fura mesaje SMS, jurnal de apeluri, notificări și informații despre dispozitiv; poate face fotografii în secret cu camera frontală și chiar poate trimite automat mesaje sau efectua apeluri de pe propriul dispozitiv al victimei”, a declarat expertul în securitate cibernetică Vishnu Pratapagiri de la compania Zimperium.

Cel mai înfricoșător aspect al ClayRat nu este doar capacitatea sa de a fura date. Conceput pentru a se autoreplica, acest malware trimite automat link-uri malițioase către toți cei din lista de contacte a victimei, transformând telefonul infectat într-un buton de distribuție a virușilor și permițând atacatorilor să își extindă operațiunile fără intervenție manuală.

În ultimele 90 de zile, Zimperium a detectat nu mai puțin de 600 de mostre de malware și 50 de aplicații „momeală”, ceea ce arată că atacatorii se îmbunătățesc constant, adăugând noi straturi de camuflaj pentru a evita software-ul de securitate.

Depășirea barierelor

Pentru dispozitivele care rulează Android 13 și versiuni ulterioare cu măsuri de securitate sporite, ClayRat folosește un truc mai sofisticat. Aplicația falsă apare inițial ca un simplu program de instalare ușor.

Când este lansat, afișează un ecran fals de actualizare din Magazinul Play, în timp ce descarcă și instalează în mod silențios principalul malware criptat ascuns în interior.

Odată instalat, ClayRat va solicita utilizatorului permisiunea de a deveni aplicația SMS implicită, astfel încât să poată accesa și controla complet mesajele și jurnalele de apeluri.

Apariția ClayRat face parte dintr-o tendință mai îngrijorătoare în materie de securitate în ecosistemul Android.

Recent, un studiu al Universității din Luxemburg a arătat, de asemenea, că multe smartphone-uri Android ieftine vândute în Africa au aplicații preinstalate care funcționează cu privilegii ridicate, trimițând în mod silențios datele de identificare și locație ale utilizatorilor către terți.

Google a declarat că utilizatorii Android vor fi protejați automat de versiunile cunoscute ale acestui malware prin Google Play Protect, o funcție activată în mod implicit pe dispozitivele cu Google Play Services.

Cu toate acestea, amenințarea reprezentată de noile variante și sursele neoficiale de instalare rămâne un avertisment pentru toți utilizatorii.

Sursă: https://dantri.com.vn/cong-nghe/canh-bao-chien-dich-bien-dien-thoai-android-thanh-cong-cu-gian-diep-20251013135854141.htm

![[Video] Meșteșugul realizării picturilor populare Dong Ho a fost înscris de UNESCO pe Lista meșteșugurilor care necesită o salvare urgentă.](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/12/10/1765350246533_tranh-dong-ho-734-jpg.webp)

Comentariu (0)