Experții în securitate tocmai au descoperit o campanie rău intenționată care fură coduri OTP de pe dispozitivele Android la nivel global, infectând programe malware prin intermediul a mii de boți Telegram.

Cercetătorii de la firma de securitate Zimperium au descoperit campania rău intenționată și o urmăresc din februarie 2022. Aceștia raportează că au detectat cel puțin 107.000 de mostre diferite de malware legate de campanie.

Malware-ul urmărește mesajele care conțin coduri OTP de la peste 600 de mărci globale, unele cu sute de milioane de utilizatori. Motivația hackerilor este financiară.

|

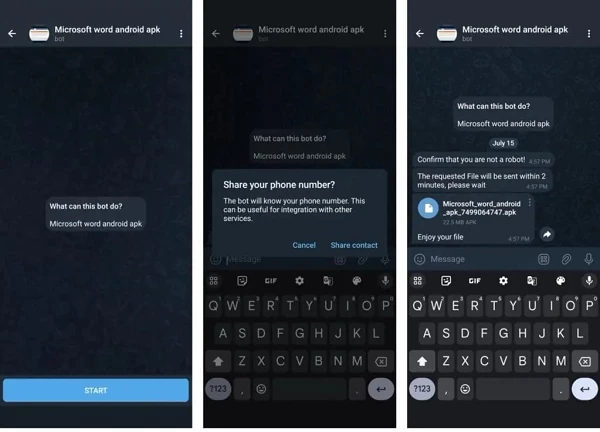

| Botul Telegram le cere utilizatorilor să furnizeze un număr de telefon pentru a trimite fișierul APK |

Conform Zimperium, malware-ul care fură SMS-uri este distribuit prin intermediul reclamelor malițioase sau al roboților Telegram, care comunică automat cu victimele. Există două scenarii pe care hackerii le folosesc pentru a ataca.

Mai exact, în primul caz, victima va fi păcălită să acceseze site-uri Google Play false. În celălalt caz, botul Telegram promite să ofere utilizatorilor aplicații Android piratate, dar mai întâi, aceștia trebuie să furnizeze un număr de telefon pentru a primi fișierul APK. Acest bot va folosi acel număr de telefon pentru a crea un nou fișier APK, permițând hackerilor să urmărească sau să atace victima în viitor.

Zimperium a declarat că această campanie rău intenționată a folosit 2.600 de boți Telegram pentru a promova diverse APK-uri Android, controlate de 13 servere de comandă și control. Victimele erau răspândite în 113 țări, dar majoritatea erau din India și Rusia. Victimele se numărau și în SUA, Brazilia și Mexic. Aceste cifre oferă o imagine îngrijorătoare a operațiunii la scară largă și extrem de sofisticate din spatele campaniei.

Experții au descoperit că malware-ul a transmis mesajele SMS capturate către un endpoint API de pe site-ul web „fastsms.su”. Acest site web vinde acces la numere de telefon virtuale din străinătate, care pot fi folosite pentru anonimizarea și autentificarea platformelor și serviciilor online. Este probabil ca dispozitivele infectate să fi fost exploatate fără știrea victimei.

În plus, prin acordarea accesului la SMS-uri, victimele oferă programelor malware capacitatea de a citi mesaje SMS, de a fura informații sensibile, inclusiv coduri OTP în timpul înregistrării contului și autentificare cu doi factori. Drept urmare, victimele își pot vedea facturile telefonice crescând vertiginos sau pot fi prinse fără să știe în activități ilegale, urmărite până la dispozitivele și numerele lor de telefon.

Pentru a evita să cadă în capcana răufăcătorilor, utilizatorii de Android nu ar trebui să descarce fișiere APK în afara Google Play, să nu acorde acces aplicațiilor care nu au legătură cu acestea și să se asigure că Play Protect este activat pe dispozitiv.

Sursă: https://baoquocte.vn/canh-bao-chieu-tro-danh-cap-ma-otp-tren-thiet-bi-android-280849.html

![[Foto] Tăierea dealurilor pentru a face loc oamenilor care circulă pe ruta 14E, care a suferit alunecări de teren](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/08/1762599969318_ndo_br_thiet-ke-chua-co-ten-2025-11-08t154639923-png.webp)

![[Fotografie] „Cimitirul navelor” din Golful Xuan Dai](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/08/1762577162805_ndo_br_tb5-jpg.webp)

![[Video] Monumentele din Hue se redeschid pentru a primi vizitatori](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/11/05/1762301089171_dung01-05-43-09still013-jpg.webp)

Comentariu (0)