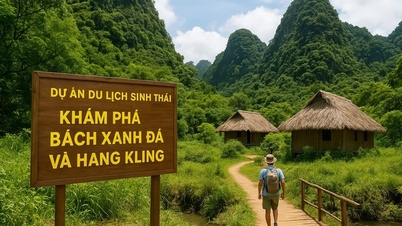

Команда GReAT обнаружила вредоносное ПО в ходе операций по реагированию на инциденты в правительственных системах, использующих Microsoft Exchange. Предполагается, что GhostContainer является частью сложной и устойчивой кампании по атакам на продвинутые постоянные угрозы (APT), нацеленной на ключевые организации в Азиатском регионе, включая крупные технологические компании.

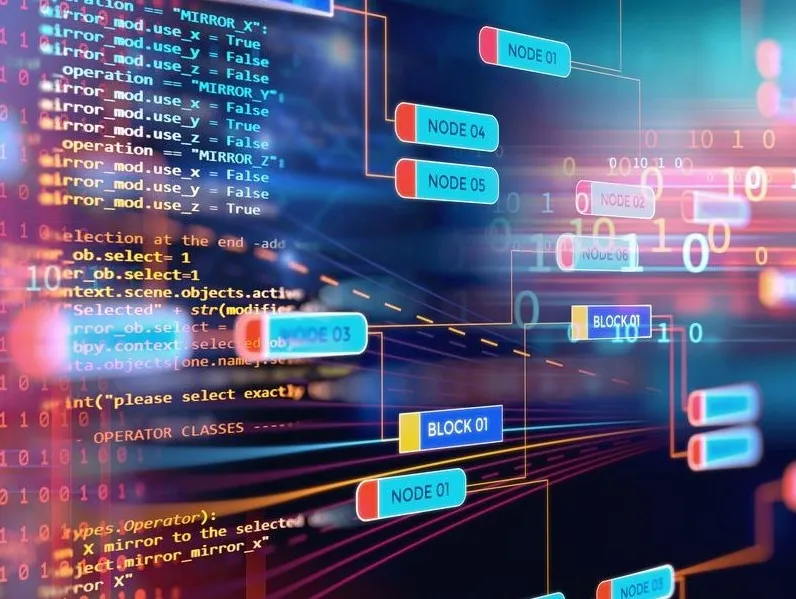

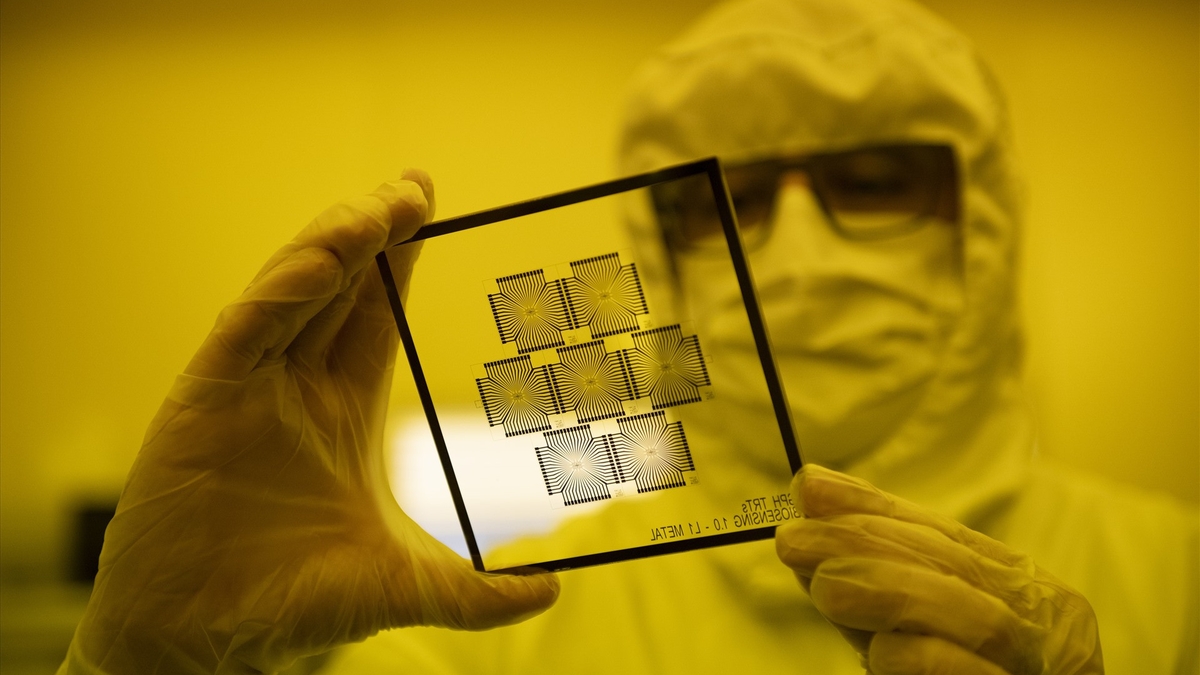

Обнаруженный «Лабораторией Касперского» вредоносный файл App_Web_Container_1.dll на самом деле представляет собой многофункциональный бэкдор, возможности которого можно расширять, удалённо загружая дополнительные модули. Вредоносное ПО использует множество проектов с открытым исходным кодом и тщательно модифицировано для избежания обнаружения.

После успешной установки GhostContainer в систему хакеры могут легко получить полный контроль над сервером Exchange, выполняя с него ряд опасных действий без ведома пользователя. Эта вредоносная программа искусно маскируется под легальный компонент сервера и использует множество методов сокрытия от слежки, чтобы избежать обнаружения антивирусным ПО и обойти системы мониторинга безопасности.

Кроме того, эта вредоносная программа может действовать как прокси-сервер или зашифрованный туннель, создавая лазейки для хакеров, позволяющие им проникать во внутренние системы или красть конфиденциальную информацию. Рассматривая этот способ работы, эксперты предполагают, что основной целью этой кампании, вероятно, является кибершпионаж.

«Наш глубокий анализ показывает, что злоумышленники обладают высокой квалификацией во взломе серверных систем Microsoft Exchange. Они используют различные инструменты с открытым исходным кодом для проникновения в среды IIS и Exchange , а также разрабатывают сложные шпионские инструменты на основе доступного открытого кода. Мы продолжим следить за деятельностью группы, а также за масштабом и серьёзностью их атак, чтобы лучше понять общую картину угроз», — заявил Сергей Ложкин, руководитель отдела глобальных исследований и анализа (GReAT) в Азиатско-Тихоокеанском регионе, на Ближнем Востоке и в Африке компании «Лаборатория Касперского».

GhostContainer использует код из нескольких проектов с открытым исходным кодом, что делает его полностью уязвимым для киберпреступных группировок или APT-кампаний по всему миру . Примечательно, что к концу 2024 года в проектах с открытым исходным кодом было обнаружено в общей сложности 14 000 вредоносных пакетов, что на 48% больше, чем в конце 2023 года. Это число свидетельствует о росте уровня риска в этой области.

Источник: https://www.sggp.org.vn/ghostcontainer-lo-hong-moi-tan-cong-may-chu-microsoft-exchange-thong-qua-ma-doc-backdoor-post805372.html

![[ИНФОГРАФИКА] Портрет недавно вступившего в должность президента Камеруна в возрасте 92 лет](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/11/08/1762560057791_info-tongthong-cameroon-anh-thumb-jpg.webp)

![[Фото] Дананг: сотни людей объединили усилия, чтобы очистить важный туристический маршрут после шторма № 13](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/07/1762491638903_image-3-1353-jpg.webp)

![[Видео] Памятники Хюэ вновь открываются для посетителей](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/11/05/1762301089171_dung01-05-43-09still013-jpg.webp)

Комментарий (0)