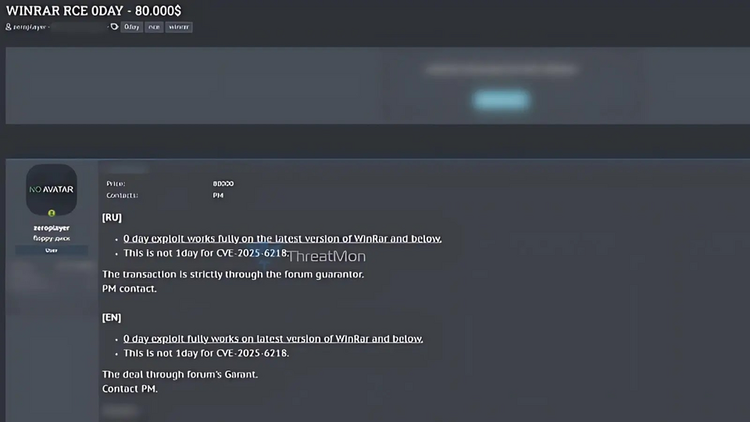

WinRAR, популярный инструмент сжатия и распаковки файлов, используемый на сотнях миллионов компьютеров, стал мишенью для хакеров после того, как серьезная уязвимость нулевого дня RCE (удалённое выполнение кода) была продана на черном рынке за 80 000 долларов.

Самое страшное здесь вот в чем: эта уязвимость не является копией старой, ранее опубликованной уязвимости (CVE-2025-6218), а совершенно новой угрозой, никому не известной, не имеющей патча и по-прежнему тихо существующей в версиях WinRAR от старых до новых.

Один щелчок — и вся система в опасности.

Эта уязвимость позволяет злоумышленнику внедрить вредоносный код в систему жертвы, просто… открыв «специально созданный» сжатый файл. Не нужно запускать файл, не нужно давать разрешение — достаточно дважды щелкнуть по файлу, чтобы разархивировать его, и хакер получит контроль.

Представьте, что вы получили электронное письмо с вложенным RAR-файлом, и когда вы его открываете, оказывается, что это… поздравительная открытка или контракт. Но на самом деле, за долю секунды, вредоносная программа незаметно заработала в фоновом режиме и взломала систему безопасности.

Учитывая широкое распространение WinRAR среди индивидуальных пользователей и предприятий, цена в 80 000 долларов США (более 2 миллиардов донгов) за эту уязвимость невелика, это «редкий товар» в подпольном мире, и он почти гарантирует, что атаки не будут обнаружены.

Уязвимость платформы

Важно отметить: эта уязвимость безопасности затрагивает несколько версий WinRAR, а не только последнюю. Это говорит о том, что это, скорее всего, архитектурный недостаток, а не просто ошибка в коде недавнего обновления.

WinRAR, существующий уже несколько десятилетий и имеющий множество сложных функций, является «благодатной почвой» для злоумышленников.

Эксперты по безопасности считают подобные уязвимости нулевого дня «кошмаром безопасности», поскольку нет признаков их обнаружения, нет исправлений и нет достаточно эффективных традиционных средств защиты. Пока уязвимость ещё не стала достоянием общественности, пользователям остаётся лишь полагаться на свою судьбу.

Что следует делать пользователям?

Пока разработчики WinRAR не подтвердят наличие ошибки и не исправят её, лучшей временной мерой профилактики будет не открывать сжатые файлы из неизвестных источников, особенно из электронных писем или по странным ссылкам. Вот несколько экстренных мер, которые можно предпринять:

- Использовать песочницу при открытии сжатых файлов

- Временно переключитесь на другой инструмент сжатия с лучшими средствами контроля безопасности.

- Регулярно обновляйте и отслеживайте надежные каналы оповещения о безопасности.

Эксперты по кибербезопасности внимательно следят за этой ситуацией, поскольку, как только уязвимость будет использована в реальных атаках, последствия не ограничатся лишь несколькими зараженными компьютерами.

Источник: https://khoahocdoisong.vn/tin-tac-rao-ban-loi-zero-day-tren-winrar-voi-gia-2-ty-dong-post1555133.html

![[Инфографика] В 2025 году 47 продуктов получат национальный сертификат OCOP](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/7/16/5d672398b0744db3ab920e05db8e5b7d)

Комментарий (0)