ผู้ไม่หวังดีได้ใช้ประโยชน์จากกิจกรรมการรวบรวมความคิดเห็นเกี่ยวกับร่างเอกสารที่จะส่งไปยังการประชุมใหญ่พรรคครั้งที่ 14 โดยติดตั้งซอฟต์แวร์ที่เป็นอันตรายเพื่อดำเนินการก่อวินาศกรรมและขโมยข้อมูล

จากการทำงานเพื่อทำความเข้าใจสถานการณ์ กรมรักษาความปลอดภัยไซเบอร์และป้องกันอาชญากรรมไฮเทค ตำรวจเมือง ฮานอย พบว่า มัลแวร์ Valley RAT เชื่อมโยงไปยังที่อยู่เซิร์ฟเวอร์ควบคุม (C2): 27.124.9.13 พอร์ต 5689 ซึ่งซ่อนอยู่ในไฟล์ชื่อ “DRAFT RESOLUTION CONGRESSION.exe” เหยื่อเหล่านี้ใช้ประโยชน์จากกิจกรรมการรวบรวมความคิดเห็นเกี่ยวกับร่างเอกสารที่ส่งถึงรัฐสภา เพื่อหลอกล่อผู้ใช้ให้ติดตั้งและกระทำการที่เป็นอันตราย เช่น การขโมยข้อมูลสำคัญ การยึดบัญชีส่วนตัว การขโมยเอกสาร และการแพร่กระจายมัลแวร์ไปยังคอมพิวเตอร์เครื่องอื่น

ผลการวิเคราะห์แสดงให้เห็นว่ามัลแวร์ที่ติดตั้งบนคอมพิวเตอร์ของผู้ใช้ จะทำงานโดยอัตโนมัติทุกครั้งที่เปิดเครื่อง โดยเชื่อมต่อกับเซิร์ฟเวอร์ควบคุมระยะไกลที่แฮกเกอร์ควบคุมอยู่ ส่งผลให้ยังคงดำเนินการอันตรายดังกล่าวข้างต้นต่อไป ขยายขอบเขตการตรวจสอบโดยการตรวจจับไฟล์มัลแวร์อื่นๆ ที่เชื่อมต่อกับเซิร์ฟเวอร์ C2 ซึ่งแฮกเกอร์ได้แพร่กระจายเมื่อเร็วๆ นี้:

(1) FINANCIAL REPORT2.exe หรือ BUSINESS INSURANCE PAYMENT.exe

(2) การส่งอย่างเป็นทางการด่วนของรัฐบาล.exe

(3) การสนับสนุนการประกาศภาษี.exe

(4) เอกสารอย่างเป็นทางการสำหรับการประเมินกิจกรรมของฝ่ายต่างๆ.exe หรือแบบฟอร์มการอนุญาต.exe

(5) นาทีของรายงานไตรมาสที่ 3.exe

เพื่อป้องกันเชิงรุก กรมความมั่นคงปลอดภัยไซเบอร์และป้องกันอาชญากรรมไฮเทค ตำรวจฮานอย แนะนำบุคคล:

- โปรดระมัดระวัง อย่าดาวน์โหลด ติดตั้ง หรือเปิดไฟล์จากแหล่งที่มาที่ไม่รู้จัก (โดยเฉพาะไฟล์ปฏิบัติการที่มีนามสกุล .exe, .dll, .bat, .msi,...)

- ตรวจสอบระบบสารสนเทศของหน่วยงานและท้องถิ่นเพื่อตรวจจับไฟล์ที่น่าสงสัย หากพบเหตุการณ์ ให้แยกเครื่องที่ติดไวรัสออก ตัดการเชื่อมต่ออินเทอร์เน็ต และรายงานไปยังศูนย์ความมั่นคงปลอดภัยไซเบอร์แห่งชาติเพื่อขอความช่วยเหลือ

- สแกนระบบทั้งหมดด้วยซอฟต์แวร์รักษาความปลอดภัยที่อัปเดตล่าสุด (EDR/XDR) ที่สามารถตรวจจับและกำจัดมัลแวร์ที่ซ่อนอยู่ แนะนำให้ใช้: Avast, AVG, Bitdefender (เวอร์ชันฟรี) หรือ Windows Defender อัปเดตล่าสุด

หมายเหตุ: Kaspersky เวอร์ชันฟรียังไม่ตรวจพบมัลแวร์นี้

- การสแกนด้วยตนเอง:

+ ตรวจสอบใน Process Explorer หากคุณเห็นว่ากระบวนการไม่มีลายเซ็นดิจิทัลหรือมีชื่อไฟล์ข้อความปลอม

+ ตรวจสอบ tcpview เพื่อดูการเชื่อมต่อเครือข่าย - หากตรวจพบการเชื่อมต่อกับ IP 27[.]124[.]9[.]13 จำเป็นต้องดำเนินการทันที

- ผู้ดูแลระบบจำเป็นต้องบล็อคไฟร์วอลล์โดยด่วนเพื่อป้องกันการเข้าถึงที่อยู่ IP ที่เป็นอันตราย 27.124.9.13

ที่มา: https://quangngaitv.vn/canh-bao-ma-doc-nguy-hiem-loi-dung-viec-gop-y-du-thao-van-kien-dai-hoi-dang-toan-quoc-lan-thu-xiv-6510283.html

![[ภาพ] นายกรัฐมนตรี Pham Minh Chinh พบปะกับตัวแทนครูดีเด่น](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/15/1763215934276_dsc-0578-jpg.webp)

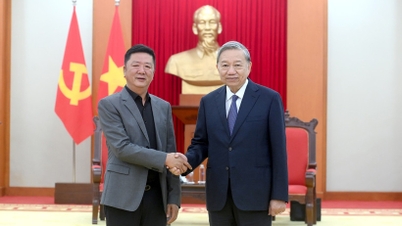

![[ภาพ] เลขาธิการโต ลัม ต้อนรับรองประธานบริษัท Luxshare-ICT Group (ประเทศจีน)](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/15/1763211137119_a1-bnd-7809-8939-jpg.webp)

![[ภาพ] ภาพพาโนรามารอบสุดท้ายของรางวัล Community Action Awards ประจำปี 2025](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/15/1763206932975_chi-7868-jpg.webp)

การแสดงความคิดเห็น (0)