แฮกเกอร์สร้างเว็บไซต์ปลอมของหน่วยงานของรัฐหรือสถาบันการเงินที่มีชื่อเสียง เช่น ธนาคารแห่งรัฐเวียดนาม (SBV), ธนาคาร Sacombank (Sacombank Pay), บริษัทไฟฟ้ากลาง (EVNCPC), ระบบนัดหมายตรวจสภาพรถยนต์ (TTDK)... ติดตั้งมัลแวร์ภายใต้หน้ากากของแอปพลิเคชัน จากนั้นหลอกผู้ใช้ให้ดาวน์โหลดลงในโทรศัพท์โดยใช้สถานการณ์ต่าง ๆ มากมาย เช่น ส่งอีเมล ส่งข้อความผ่านแอปพลิเคชันแชท หรือแสดงโฆษณาบนเครื่องมือค้นหา...

แอปปลอมนี้ถูกปลอมแปลงด้วยชื่อเดียวกับแอปจริง เพียงแต่ใช้นามสกุลไฟล์ที่ต่างออกไป (เช่น SBV.apk) และจัดเก็บไว้บนคลาวด์ Amazon S3 ทำให้แฮกเกอร์สามารถอัปเดต เปลี่ยนแปลง และซ่อนเนื้อหาอันตรายได้อย่างง่ายดาย เมื่อติดตั้งแล้ว แอปปลอมจะขอให้ผู้ใช้ให้สิทธิ์การเข้าถึงระบบอย่างละเอียด ซึ่งรวมถึงสิทธิ์การเข้าถึงและสิทธิ์การใช้งานแบบ Overlay

การรวมสิทธิ์ทั้งสองนี้เข้าด้วยกัน แฮกเกอร์สามารถตรวจสอบการทำงานของผู้ใช้ อ่านเนื้อหาข้อความ SMS รับรหัส OTP เข้าถึงรายชื่อติดต่อ และแม้แต่ดำเนินการในนามของผู้ใช้โดยไม่ทิ้งร่องรอยที่ชัดเจนใดๆ

จากการถอดรหัสซอร์สโค้ดของ RedHook ผู้เชี่ยวชาญจากศูนย์วิเคราะห์มัลแวร์ของ Bkav ค้นพบว่าไวรัสนี้รวมคำสั่งควบคุมระยะไกลสูงสุด 34 คำสั่ง รวมถึงการจับภาพหน้าจอ การส่งและรับข้อความ การติดตั้งหรือถอนการติดตั้งแอปพลิเคชัน การล็อกและปลดล็อกอุปกรณ์ และการดำเนินการตามคำสั่งของระบบ พวกเขาใช้ MediaProjection API เพื่อบันทึกเนื้อหาทั้งหมดที่แสดงบนหน้าจออุปกรณ์ แล้วถ่ายโอนไปยังเซิร์ฟเวอร์ควบคุม

RedHook มีกลไกการตรวจสอบสิทธิ์ JSON Web Token (JWT) ซึ่งช่วยให้ผู้โจมตีสามารถควบคุมอุปกรณ์ได้เป็นเวลานาน แม้ว่าอุปกรณ์จะรีบูตแล้วก็ตาม

ในระหว่างกระบวนการวิเคราะห์ Bkav ได้ค้นพบเซกเมนต์ของโค้ดและสตริงอินเทอร์เฟซจำนวนมากที่ใช้ภาษาจีน รวมถึงร่องรอยที่ชัดเจนอื่นๆ มากมายเกี่ยวกับต้นกำเนิดการพัฒนาของกลุ่มแฮ็กเกอร์ ตลอดจนแคมเปญการจัดจำหน่าย RedHook ที่เกี่ยวข้องกับกิจกรรมฉ้อโกงที่ปรากฏในเวียดนาม

ตัวอย่างเช่น การใช้ชื่อโดเมน mailisa[.]me ซึ่งเป็นบริการด้านความงามยอดนิยมที่เคยถูกนำไปใช้ประโยชน์ในอดีต เพื่อแพร่กระจายมัลแวร์ แสดงให้เห็นว่า RedHook ไม่ได้ดำเนินการเพียงลำพัง แต่เป็นผลลัพธ์จากแคมเปญโจมตีที่เป็นระบบ ซึ่งมีความซับซ้อนทั้งในเชิงเทคนิคและเชิงกลยุทธ์ โดเมนเซิร์ฟเวอร์ควบคุมที่ใช้ในแคมเปญนี้ ได้แก่ api9.iosgaxx423.xyz และ skt9.iosgaxx423.xyz ซึ่งทั้งสองโดเมนนี้เป็นที่อยู่แบบไม่ระบุตัวตนซึ่งตั้งอยู่ในต่างประเทศและไม่สามารถติดตามได้ง่าย

Bkav ขอแนะนำให้ผู้ใช้อย่าติดตั้งแอปพลิเคชันนอก Google Play โดยเด็ดขาด โดยเฉพาะไฟล์ APK ที่ได้รับผ่านข้อความ อีเมล หรือโซเชียลมีเดีย อย่าให้สิทธิ์การเข้าถึงแก่แอปพลิเคชันที่ไม่ทราบแหล่งที่มา องค์กรต่างๆ จำเป็นต้องใช้มาตรการตรวจสอบการเข้าถึง การกรอง DNS และตั้งค่าคำเตือนสำหรับการเชื่อมต่อกับโดเมนที่ผิดปกติซึ่งเกี่ยวข้องกับโครงสร้างพื้นฐานการควบคุมของมัลแวร์ หากสงสัยว่ามีมัลแวร์ ให้ตัดการเชื่อมต่ออินเทอร์เน็ตทันที สำรองข้อมูลสำคัญ คืนค่าเป็นค่าเริ่มต้นจากโรงงาน (รีเซ็ตเป็นค่าจากโรงงาน) เปลี่ยนรหัสผ่านบัญชีทั้งหมด และติดต่อธนาคารเพื่อตรวจสอบสถานะบัญชี

ที่มา: https://www.sggp.org.vn/dien-thoai-android-tai-viet-nam-dang-bi-tan-cong-co-chu-dich-post807230.html

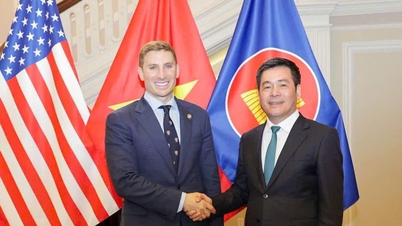

![[ภาพ] เลขาธิการโตลัมให้การต้อนรับผู้ว่าราชการจังหวัดคานากาวะ (ญี่ปุ่น) คุโรอิวะ ยูจิ](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/15/1763204231089_a1-bnd-7718-5559-jpg.webp)

![[ภาพ] ภาพพาโนรามารอบสุดท้ายของรางวัล Community Action Awards ประจำปี 2025](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/15/1763206932975_chi-7868-jpg.webp)

![[ภาพ] การแข่งขันเก็บผลไม้แดงสุดมันส์และความคิดสร้างสรรค์จากเมล็ดกาแฟซอนลา](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/15/1763201832979_ndo_bl_3-jpg.webp)

การแสดงความคิดเห็น (0)