Модель нульової довіри з'єднує кожен пристрій з вимогами автентифікації

Згідно зі Звітом про дослідження та опитування щодо кібербезпеки у В'єтнамі за 2024 рік, проведеним Технологічним відділом Національної асоціації кібербезпеки, 46,15% в'єтнамських установ та підприємств зазнають кібератак у 2024 році, при цьому кількість кібератак оцінюється в понад 659 000 випадків.

Причини, чому багато в'єтнамських підприємств зазнають кібератак

Згідно з дослідженням Tuoi Tre Online , у минулому компанії часто створювали зовнішній «брандмауер» для захисту та довіри до пристроїв і користувачів усередині системи за замовчуванням. Однак, оскільки межі мережі стають дедалі розмитішими, особливо з популярністю хмарних обчислень, Інтернету речей та віддалених працівників, цей підхід виявив багато обмежень.

У В'єтнамі останніми роками сталася низка серйозних кібератак, від програм-вимагачів до крадіжки даних через фішинг. Тим часом гібридна модель роботи (що поєднує офісну та віддалену роботу) стає дедалі популярнішою, що унеможливлює для компаній повний контроль над пристроями своїх співробітників.

Крім того, процес цифрової трансформації відбувається активними темпами з появою хмарних додатків, відкритих API, екосистем Інтернету речей... що також робить бізнес вразливим для хакерів, якщо він покладається лише на традиційні методи безпеки.

Зокрема, Tuoi Tre Online повідомив, що 24 березня на Direct Securities було здійснено атаку, в результаті якої інвестори, які відкрили рахунки в компанії VNDirect Securities, «загорілися», оскільки не могли купувати, продавати або перевіряти стан своїх рахунків. Атака на систему VNDirect Securities Company є нагадуванням для всього ринку про необхідність продовжувати вживати заходів для забезпечення безпеки системи.

Ця ситуація створює нагальну потребу в прискоренні застосування передових моделей безпеки, посиленні навчання людських ресурсів, розробці професійних процесів реагування на інциденти та інвестуванні в системи раннього моніторингу попередження.

Співробітники можуть працювати віддалено з пристроями, підключеними через систему Zero Trust

Що особливого в Zero Trust?

Підходить для віддалених робочих середовищ, хмарних обчислень та платформ SaaS, Zero Trust долає обмеження традиційних моделей безпеки та рекомендується багатьма великими організаціями, а також національними стратегіями кібербезпеки для реагування на дедалі складніші кіберзагрози.

Завдяки філософії «відсутності довіри за замовчуванням», Zero Trust допомагає мінімізувати ризик внутрішнього витоку даних і запобігти зараженню пристроїв шкідливим програмним забезпеченням із системи.

Завдяки впровадженню багатофакторної автентифікації, моніторингу поведінки користувачів та постійному контролю доступу, Zero Trust мінімізує ризик використання хакерами викрадених облікових даних. Крім того, мікросегментація допомагає швидко ізолювати та локалізувати інциденти, запобігаючи їх поширенню по всій системі.

Повна система нульової довіри зазвичай включає кілька рівнів тісно узгоджених компонентів, де управління ідентифікацією та доступом (IAM) відіграє певну роль у забезпеченні доступу до системи лише авторизованих користувачів та пристроїв, а також включає багатофакторну автентифікацію (MFA) для додаткової безпеки.

Крім того, контроль пристроїв змушує підключені пристрої дотримуватися встановлених стандартів безпеки, тоді як мікросегментація допомагає розділити мережу, обмежуючи масштаби поширення у разі атаки.

Крім того, система також інтегрує аналіз поведінки користувачів (UEBA) для оперативного виявлення аномальної поведінки, а також механізм моніторингу та реагування на інциденти (Security Operations) для постійного моніторингу та швидкого реагування на ознаки вторгнення.

У В'єтнамі багато агентств та підприємств почали вивчати та застосовувати принципи нульової довіри, особливо у сферах банківської справи, фінансів, електронного урядування та бізнесу з конфіденційними даними.

Бар'єри

Однак, все ще існує багато перешкод, коли початкові інвестиційні витрати на Zero Trust є досить великими, оскільки підприємствам необхідно модернізувати мережеву інфраструктуру, впроваджувати надійні рішення для автентифікації, здійснювати постійний моніторинг, а також інвестувати в передові інструменти управління доступом.

Крім того, користувачі можуть стати «загальмованими», навіть реактивними, через необхідність проходити через кілька рівнів автентифікації та постійної перевірки для доступу до ресурсів.

Ще однією проблемою є брак персоналу з досвідом проектування та експлуатації систем Zero Trust. Якщо Zero Trust впроваджувати поспішно та без планування, він може спричинити перебої в роботі, впливаючи на продуктивність роботи та взаємодію з користувачами.

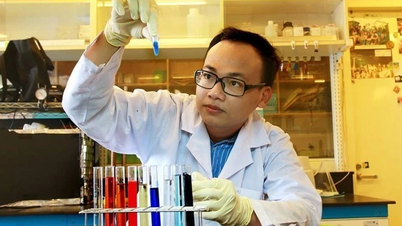

Ілюстративне фото кімнати SOC (Центр операцій безпеки) у банках, великих корпораціях,...

Нульова довіра, також відома як «Без довіри за замовчуванням» , – це модель кібербезпеки, розроблена для усунення властивих обмежень традиційних систем безпеки. Тобто, компанії часто довіряють внутрішнім з’єднанням, вважаючи, що всі користувачі та пристрої в мережі є надійними після проходження зовнішніх бар’єрів перевірки (таких як брандмауери).

Однак це серйозна слабкість. Якщо зловмисник успішно проникне (наприклад, через вразливість програмного забезпечення або викраде дійсний обліковий запис), він зможе вільно переміщатися внутрішньою системою, що призведе до серйозних наслідків.

Системи нульової довіри вимагають постійної перевірки ідентичності користувача та пристрою протягом усього сеансу, а не лише після входу в систему, щоб оперативно виявляти незвичайну поведінку та запобігати потенційним ризикам.

Водночас доступ надається на мінімальній основі, лише для виконання конкретного завдання, щоб обмежити шкоду у разі злому облікового запису. Крім того, Zero Trust також ретельно відстежує поведінку користувачів під час доступу, аналізує її в режимі реального часу та завчасно попереджає про виникнення відхилень.

Ще одним важливим елементом є сегментація мережі на невеликі зони з власними політиками контролю, які допомагають ізолювати інциденти та запобігати латеральному переміщенню зловмисників через систему. Усі ці компоненти працюють разом, створюючи проактивну модель безпеки, яка допомагає компаніям зміцнювати свій захист та захищати дані від дедалі складніших загроз.

Джерело: https://tuoitre.vn/hon-659-000-vu-tan-cong-mang-nham-vao-co-quan-doanh-nghiep-viet-tuong-lua-nao-giup-bao-ve-20250701100122787.htm

![[Фото] Закриття 1-го з'їзду партійних делегатів центральних партійних органів](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/9/24/b419f67738854f85bad6dbefa40f3040)

![[Фото] Головний редактор газети «Нян Дан» Ле Куок Мінь прийняв робочу делегацію газети «Пасаксон»](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/9/23/da79369d8d2849318c3fe8e792f4ce16)

Коментар (0)