|

ویتنام میں کاروباروں کو نشانہ بنانے والی سائبر حملے کی ایک نئی مہم ہے۔ تصویری تصویر: بلومبرگ۔ |

SEQRITE لیبز کے سیکورٹی محققین نے ایک جدید ترین سائبر اٹیک مہم دریافت کی ہے۔ "آپریشن ہنوئی چور" کے نام سے موسوم، مہم CVs کو چھپا کر ویتنام میں آئی ٹی کے محکموں اور بھرتی ایجنسیوں کو نشانہ بناتی ہے۔

پہلی بار 3 نومبر کو دریافت کیا گیا، ہیکرز نے مالویئر پھیلانے کی تکنیک کو نوکری کی درخواست CV کے طور پر بھیس میں استعمال کیا۔ حملہ آوروں کا مقصد اندرونی نیٹ ورک میں گھسنا، سسٹم پر قبضہ کرنا اور صارفین کا ڈیٹا اور کاروباری راز چرانا تھا۔

میلویئر کیسے کام کرتا ہے۔

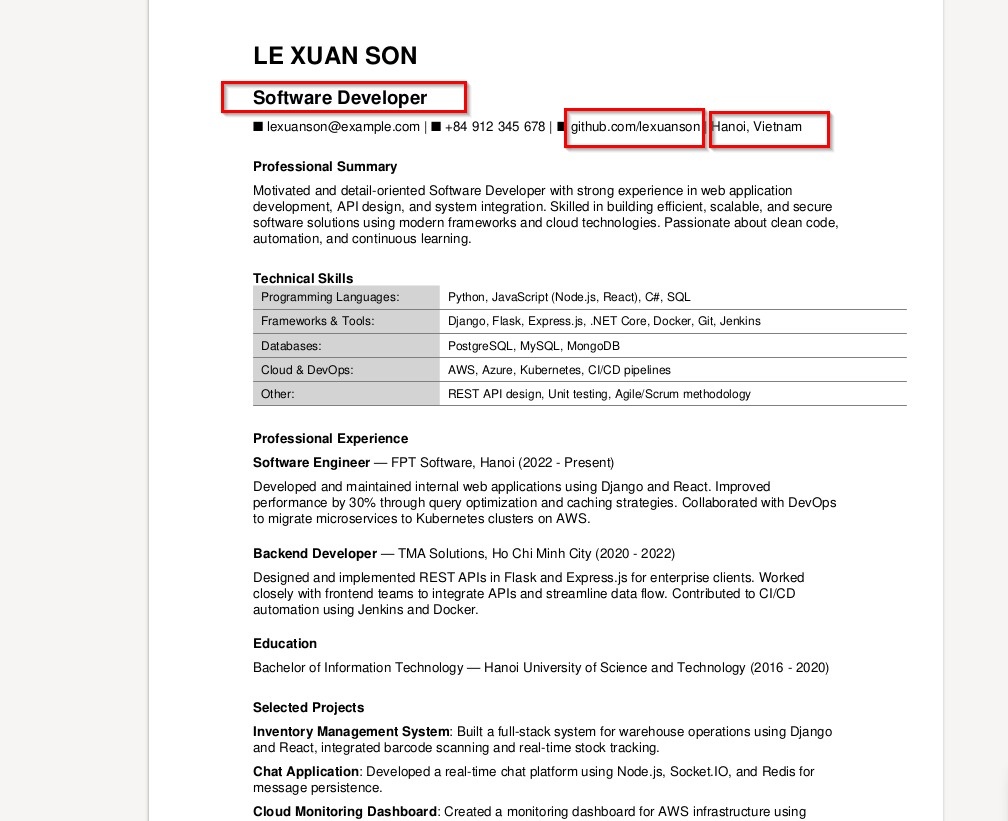

سیکورٹی ماہرین کے مطابق حملہ آور نے ملازمت کی درخواستوں کے ساتھ ای میلز کا ایک سلسلہ بھیجا، جس میں "Le Xuan Son CV.zip" نامی فائل منسلک تھی۔ ان زپ ہونے پر، اس میں دو فائلیں تھیں، ایک کا نام "CV.pdf.lnk"، دوسری کا نام "offsec-certified-professional.png"۔

چونکہ یہ پی ڈی ایف اور پی این جی آئیکن کے روپ میں ہے، اس لیے صارفین اسے عام سی وی فائل سمجھ سکتے ہیں۔ کلک کرنے پر، فائل LOTUSHARVEST وائرس کو چالو کر دے گی، جو پاس ورڈ کی معلومات جمع کرنے، تاریخ تک رسائی... اور پھر اسے ہیکر کے سرور کو بھیجنے میں مہارت رکھتا ہے۔

GBHackers کے مطابق، ہنوئی سے Le Xuan Son نامی جعلی CV کا 2021 سے گٹ ہب اکاؤنٹ ہے۔ تاہم، محققین نے دریافت کیا کہ اس اکاؤنٹ نے کوئی معلومات پوسٹ نہیں کی، غالباً صرف حملے کی مہم کی خدمت کے لیے۔

حملہ تین مراحل میں ہوتا ہے۔ LNK فائل کو کھولنے کے بعد، یہ ونڈوز میں بنائے گئے ftp.exe ٹول کے ذریعے ایک خاص کمانڈ کو متحرک کرتا ہے۔ یہ ایک پرانی اور اب عام تکنیک نہیں ہے جو میلویئر کو بنیادی کنٹرولز کو نظرانداز کرنے کی اجازت دیتی ہے۔

|

ہیکرز "Le Xuan Son" کے نام سے سی وی بھیج کر کاروبار کو دھوکہ دیتے ہیں۔ تصویر: SEQRITE |

فیز 2 میں، سسٹم کو ابھی تک یہ سوچنے میں بے وقوف بنایا گیا ہے کہ یہ پی ڈی ایف یا سادہ ٹیکسٹ فائل ہے۔ تاہم، مزید تجزیہ کرنے پر، محققین نے دریافت کیا کہ پی ڈی ایف فائل کے آغاز سے پہلے ہی بدنیتی پر مبنی کوڈ کو پوشیدہ رکھا گیا تھا۔

میلویئر فوری طور پر کام پر چلا گیا، پتہ لگانے سے بچنے کے لیے ونڈوز میں دستیاب certutil.exe ٹول کا نام تبدیل کر کے، اور حتمی نقصان دہ فائل پیکج پر مشتمل ڈیٹا کو نکالا۔ کمانڈ لائن نے سسٹم کو بے وقوف بنانے کے لیے فائل کا نام بدل کر "CV-Nguyen-Van-A.pdf" کرنا جاری رکھا، پھر "MsCtfMonitor.dll" نامی فائل کو نکال کر ڈکرپٹ کیا، اسے C:\ProgramData فولڈر میں رکھ دیا۔

ctfmon.exe فائل کو System32 سے اسی فولڈر میں کاپی کر کے، حملہ آور نے DLL ہائی جیکنگ تکنیک کا استحصال کیا، جس کی وجہ سے سسٹم نارمل پروگرام کے بجائے نقصان دہ فائل کو چلاتا ہے۔

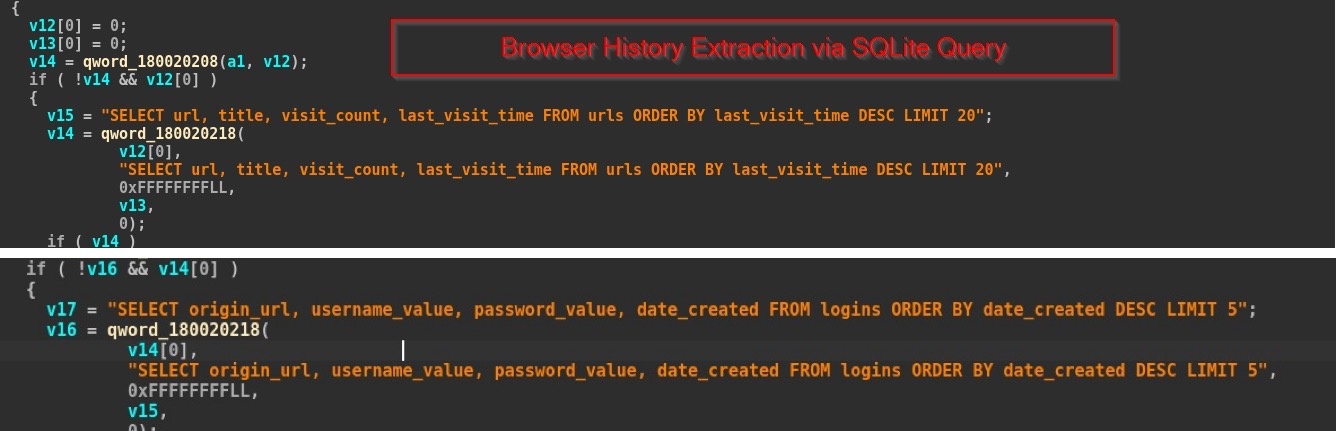

آخر میں، LOTUSHARVEST میلویئر معلومات کو چرانے کے لیے چالو ہو جاتا ہے۔ اس ڈیٹا میں Chrome اور Edge براؤزرز پر لاگ ان کی معلومات کے ساتھ، حال ہی میں ملاحظہ کیے گئے 20 URLs، بشمول متعلقہ میٹا ڈیٹا شامل ہے۔

چوری شدہ ڈیٹا کو ونڈوز کے WinINet API کے ذریعے ہیکر کے بنیادی ڈھانچے میں منتقل کیا جاتا ہے۔ سافٹ ویئر سرور پر شناختی پروفائل بنانے کے لیے کمپیوٹر کا نام اور صارف نام بھی شامل کرتا ہے۔

ویتنامی کاروباروں کو تحفظ کو مضبوط کرنے کی ضرورت ہے۔

حملے کی مہم میں تشویشناک بات یہ ہے کہ LOTUSHARVEST میں خود کو چھپانے اور خود کام کرنے کی صلاحیت ہے۔ میلویئر روایتی حفاظتی اقدامات کے تحفظ سے ہٹ کر طویل مدتی کنٹرول کو برقرار رکھنے اور حساس اکاؤنٹس اور ڈیٹا تک رسائی کے لیے لائبریری لوڈنگ میکانزم کا فائدہ اٹھاتا ہے۔

تشخیص کے مطابق، چوری شدہ ڈیٹا ہیکرز کے لیے "کلید" بن سکتا ہے تاکہ وہ اپنے دخول کو بڑھانے، خطرناک ٹولز کی تعیناتی اور کاروبار کو اگلے مراحل میں کثیر پرت کے حملوں یا بھتہ خوری کے اہداف میں تبدیل کر سکے۔

"ہر اشارہ یہ ہے کہ ہنوئی چور مہم کی منصوبہ بندی بہت احتیاط سے کی گئی تھی، جس میں ویتنامی کاروباروں کو براہ راست نشانہ بنایا گیا تھا۔

ریکروٹمنٹ ڈپارٹمنٹ کا فائدہ اٹھاتے ہوئے، جو کہ باقاعدگی سے باہر سے درخواستیں وصول کرتا ہے لیکن سائبر سیکیورٹی سے متعلق آگاہی سے پوری طرح لیس نہیں ہے، ہیکرز CVs یا دستاویزات کی شکل میں جعلی فائلوں کا استعمال کرتے ہیں اور مسلسل کئی تغیرات میں تبدیل ہو سکتے ہیں، جس سے انفیکشن کا خطرہ غیر متوقع ہو جاتا ہے،" مسٹر Nguyen Dinh Thuy، Malware Analy B.

|

اسکرپٹس میلویئر کے لاگ ان اور رسائی کی تاریخ کو نکالتی ہیں۔ تصویر: SEQRITE |

Bkav کے مطابق، وہاں ویتنامی ادارے ہیں جو حملے کی مہم کا شکار ہوئے ہیں۔ LOTUSHARVEST اور ہنوئی چور مہم کی خطرناک نوعیت کی وجہ سے، صارفین کو ای میل کے ذریعے موصول ہونے والی دستاویزات کے بارے میں انتہائی چوکس رہنے کی ضرورت ہے۔

کاروباری اداروں اور تنظیموں کو باقاعدگی سے ملازمین کے لیے وقتاً فوقتاً تربیت دینے، آن لائن دھوکہ دہی کی چالوں کے خلاف بیداری اور چوکسی پیدا کرنے کی ضرورت ہے۔ اندرونی نگرانی کے نظام کو مضبوط کرنے کی ضرورت ہے، غیر معمولی لائبریریوں یا مشکوک فائلوں کی نگرانی کرنا۔

آپریٹنگ سسٹم پر پہلے سے طے شدہ ٹولز صرف بنیادی تحفظ کی ضروریات کو پورا کرتے ہیں، جو جدید میلویئر اور وائرس کے خلاف لڑنے کے لیے کافی نہیں ہیں جو چھپ سکتے ہیں، طویل عرصے تک برقرار رہ سکتے ہیں اور سسٹم میں گہرائی تک داخل ہو سکتے ہیں۔ اس لیے ضروری ہے کہ ای میل مانیٹرنگ سسٹم انسٹال کیا جائے اور بہترین تحفظ کے لیے لائسنس یافتہ اینٹی وائرس سافٹ ویئر استعمال کیا جائے۔

ماخذ: https://znews.vn/canh-giac-khi-mo-cv-xin-viec-cua-le-xuan-son-post1608612.html

![[تصویر] کیٹ با - گرین جزیرے کی جنت](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F04%2F1764821844074_ndo_br_1-dcbthienduongxanh638-jpg.webp&w=3840&q=75)

تبصرہ (0)