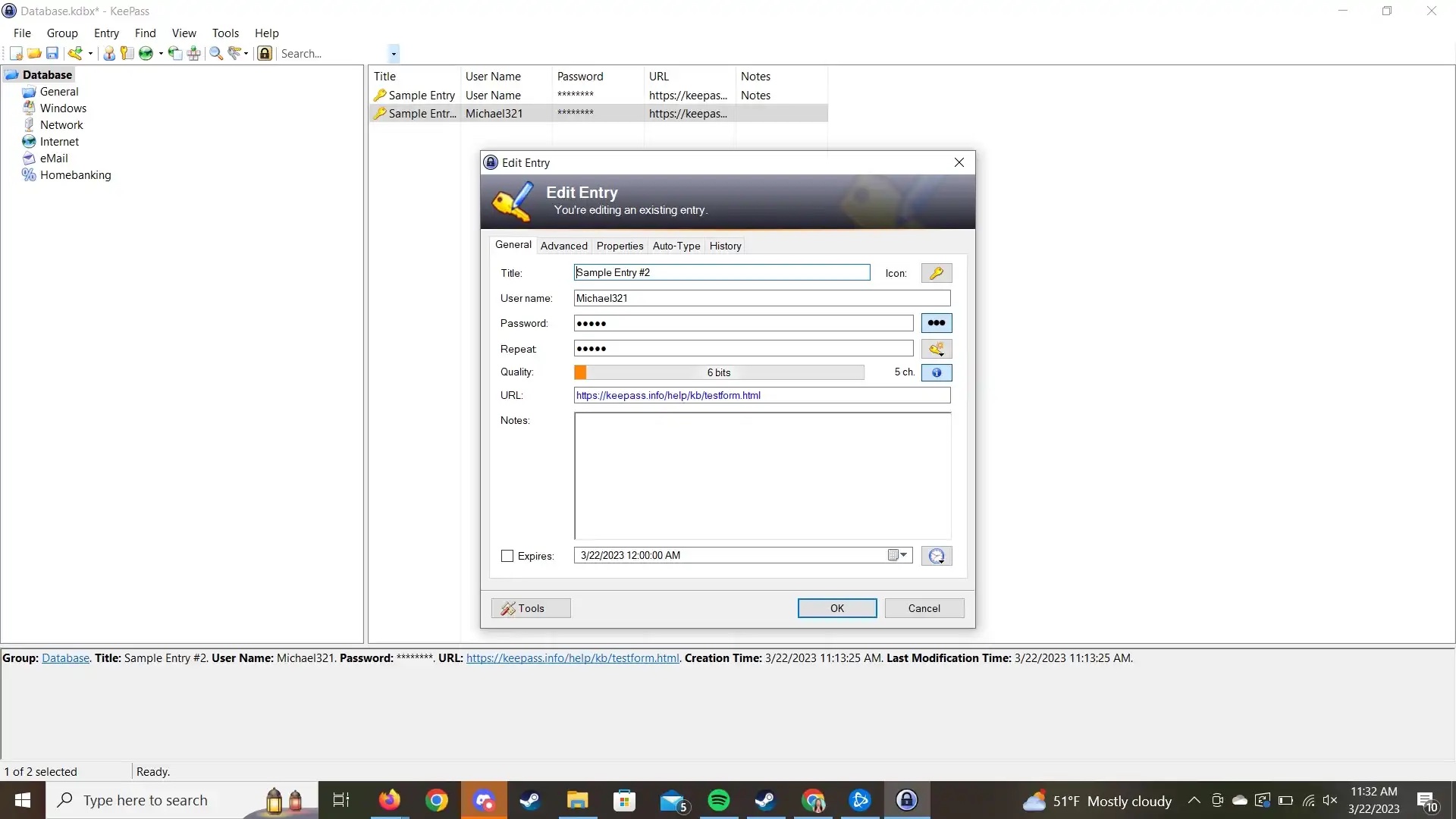

بلیپنگ کمپیوٹر کے مطابق، KeePass ایپلی کیشن میں ایک نئی دریافت شدہ میموری ڈمپ کی کمزوری حملہ آوروں کو سادہ متن میں ماسٹر پاس ورڈ دوبارہ حاصل کرنے کی اجازت دے سکتی ہے چاہے ڈیٹا بیس لاک ہو یا پروگرام بند ہو۔ اس نازک خطرے کے لیے ایک پیچ جلد سے جلد جون کے اوائل تک دستیاب نہیں ہوگا۔

ایک سیکورٹی محقق نے کمزوری کی اطلاع دی اور تصور کا ایک ثبوت شائع کیا جو حملہ آور کو سادہ متن میں ماسٹر پاس ورڈ حاصل کرنے کے لیے میموری سکریپ کرنے کی اجازت دیتا ہے، چاہے KeePass ڈیٹا بیس بند ہو، پروگرام لاک ہو، یا کھلا بھی نہ ہو۔ میموری سے بازیافت ہونے پر، پاس ورڈ کے پہلے ایک یا دو حروف غائب ہوں گے، لیکن پھر پوری تار کا اندازہ لگایا جا سکتا ہے۔

استحصال ونڈوز کے لیے لکھا گیا تھا، لیکن خیال کیا جاتا ہے کہ لینکس اور میک او ایس بھی کمزور ہیں کیونکہ یہ مسئلہ KeePass کے اندر موجود ہے نہ کہ آپریٹنگ سسٹم میں۔ پاس ورڈ کا استحصال کرنے کے لیے، حملہ آور کو ریموٹ کمپیوٹر تک رسائی کی ضرورت ہوگی (مالویئر کے ذریعے حاصل کیا گیا) یا براہ راست شکار کی مشین پر۔

سیکیورٹی ماہرین کے مطابق KeePass 2.x کے تمام ورژن متاثر ہیں۔ لیکن KeePass 1.x، KeePassXC، اور Strongbox – KeePass ڈیٹا بیس فائلوں کے ساتھ ہم آہنگ دوسرے پاس ورڈ مینیجر – متاثر نہیں ہوتے ہیں۔

فکس کو KeePass ورژن 2.54 میں شامل کیا جائے گا، جو جون کے شروع میں جاری کیا جا سکتا ہے۔

سیکیورٹی کی نئی خامی KeePass کو خطرے میں ڈال دیتی ہے کیونکہ ابھی تک کوئی پیچ دستیاب نہیں ہے۔

اب KeePass کا ایک غیر مستحکم بیٹا ورژن موجود ہے جس میں تخفیف کی گئی ہے، لیکن Bleeping Computer کی ایک رپورٹ میں کہا گیا ہے کہ سیکیورٹی محقق خطرے سے پاس ورڈ کی چوری کو دوبارہ پیش کرنے میں ناکام رہا ہے۔

تاہم، KeePass کو ایک مقررہ ورژن میں اپ گریڈ کرنے کے بعد بھی، پروگرام کی میموری فائلوں میں پاس ورڈ دیکھے جا سکتے ہیں۔ مکمل تحفظ کے لیے، صارفین کو موجودہ ڈیٹا کو اوور رائٹ کرکے کمپیوٹر کو مکمل طور پر صاف کرنا ہوگا، پھر ایک نیا آپریٹنگ سسٹم دوبارہ انسٹال کرنا ہوگا۔

ماہرین کا مشورہ ہے کہ ایک اچھا اینٹی وائرس پروگرام اس امکان کو کم سے کم کر دے گا اور آفیشل ورژن دستیاب ہونے کے بعد صارفین کو اپنا KeePass ماسٹر پاس ورڈ تبدیل کر لینا چاہیے۔

ماخذ لنک

![[تصویر] وزیر اعظم فام من چنہ نجی اقتصادی ترقی پر اسٹیئرنگ کمیٹی کے دوسرے اجلاس کی صدارت کر رہے ہیں۔](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/01/1762006716873_dsc-9145-jpg.webp)

تبصرہ (0)