وفقًا لموقع The Hacker News ، فإن QakBot هو سلالة معروفة من البرامج الضارة لنظام التشغيل Windows والتي يُقدر أنها اخترقت أكثر من 700000 جهاز كمبيوتر على مستوى العالم وتسهل الاحتيال المالي بالإضافة إلى برامج الفدية.

وقالت وزارة العدل الأميركية إن البرمجيات الخبيثة يجري إزالتها من أجهزة الكمبيوتر الخاصة بالضحايا، مما يمنعها من التسبب في أي ضرر آخر، كما صادرت السلطات أكثر من 8.6 مليون دولار من العملات المشفرة غير المشروعة.

كانت العملية العابرة للحدود، التي شاركت فيها فرنسا وألمانيا ولاتفيا ورومانيا وهولندا والمملكة المتحدة والولايات المتحدة، بدعم فني من شركة الأمن السيبراني Zscaler، أكبر عملية تعطيل مالي وتقني تقودها الولايات المتحدة للبنية التحتية لشبكات الروبوتات التي يستخدمها مجرمو الإنترنت، على الرغم من عدم الإعلان عن أي اعتقالات.

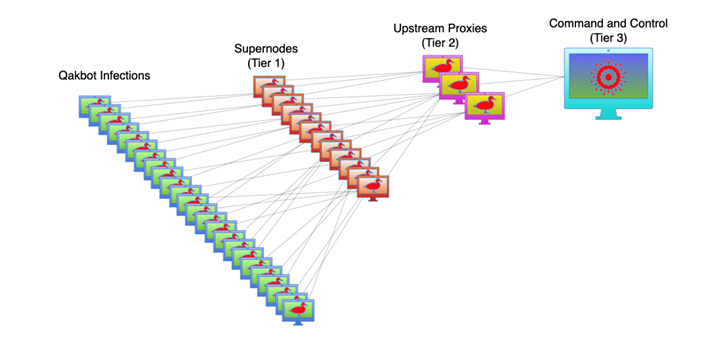

نموذج التحكم في شبكة بوت نت من QakBot

بدأ QakBot، المعروف أيضًا باسمي QBot وPinkslipbot، العمل كحصان طروادة مصرفي عام ٢٠٠٧ قبل أن يتحول إلى مركز توزيع للبرامج الضارة على الأجهزة المصابة، بما في ذلك برامج الفدية. من بين برامج الفدية التي أطلقها QakBot: Conti، وProLock، وEgregor، وREvil، وMegaCortex، وBlack Basta. يُعتقد أن مشغلي QakBot تلقوا ما يقارب ٥٨ مليون دولار أمريكي كدفعات فدية من الضحايا بين أكتوبر ٢٠٢١ وأبريل ٢٠٢٣.

غالبًا ما يُوزَّع هذا البرنامج الخبيث المعياري عبر رسائل التصيد الاحتيالي، وهو مُزوَّد بقدرات تنفيذ الأوامر وجمع المعلومات. وقد خضع QakBot للتحديث المستمر طوال فترة وجوده. وذكرت وزارة العدل أن أجهزة الكمبيوتر المُصابة بهذا البرنامج الخبيث كانت جزءًا من شبكة بوت نت، مما يعني أن مُرتكبيه يستطيعون التحكم عن بُعد في جميع أجهزة الكمبيوتر المُصابة بشكل مُنسَّق.

وفقًا لوثائق المحكمة، تمكنت العملية من الوصول إلى البنية التحتية لشبكة QakBot، مما سمح لها بإعادة توجيه حركة بيانات شبكة البوت نت عبر خوادم يسيطر عليها مكتب التحقيقات الفيدرالي، مما أدى في النهاية إلى تعطيل سلسلة توريد المجرمين. أصدرت الخوادم تعليمات لأجهزة الكمبيوتر المُخترقة بتنزيل برنامج إلغاء تثبيت مُصمم لإزالة الأجهزة من شبكة QakBot، مما منع فعليًا انتشار مكونات إضافية من البرامج الضارة.

أظهر QakBot تطورًا متزايدًا مع مرور الوقت، مُغيّرًا أساليبه بسرعة لاستيعاب تدابير أمنية جديدة. بعد أن عطّلت مايكروسوفت وحدات الماكرو افتراضيًا في جميع تطبيقات Office، بدأ البرنامج الخبيث باستخدام ملفات OneNote كناقل للعدوى في وقت سابق من هذا العام.

تكمن براعة QakBot وقدرته على التكيف أيضًا في تسليح صيغ ملفات متعددة، مثل PDF وHTML وZIP، في سلسلة هجماته. تقع معظم خوادم القيادة والتحكم الخاصة بالبرنامج الخبيث في الولايات المتحدة والمملكة المتحدة والهند وكندا وفرنسا، بينما يُعتقد أن البنية التحتية الخلفية موجودة في روسيا.

يستخدم QakBot، مثل Emotet وIcedID، نظام خادم ثلاثي الطبقات للتحكم في البرامج الضارة المُثبّتة على أجهزة الكمبيوتر المُصابة والتواصل معها. الغرض الرئيسي للخادمين الرئيسي والثانوي هو نقل الاتصالات المُشفّرة بين أجهزة الكمبيوتر المُصابة وخادم الطبقة الثالثة الذي يُسيطر على شبكة البوت نت.

اعتبارًا من منتصف يونيو 2023، تم تحديد 853 خادمًا من المستوى الأول في 63 دولة، حيث تعمل خوادم المستوى الثاني كخوادم وكيلة لإخفاء خادم التحكم الرئيسي. تُظهر البيانات التي جمعتها Abuse.ch أن جميع خوادم QakBot أصبحت الآن معطلة.

وفقًا لـ HP Wolf Security، كان QakBot أيضًا من أكثر عائلات البرامج الضارة نشاطًا في الربع الثاني من عام 2023، حيث شنّ 18 سلسلة هجمات و56 حملة. يُظهر هذا اتجاه الجماعات الإجرامية نحو استغلال الثغرات الأمنية في دفاعات الشبكات بسرعة لتحقيق أرباح غير مشروعة.

[إعلان 2]

رابط المصدر

![[صورة] قطع التلال لإفساح المجال أمام الناس للسفر على الطريق 14E الذي تعرض لانهيارات أرضية](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/08/1762599969318_ndo_br_thiet-ke-chua-co-ten-2025-11-08t154639923-png.webp)

![[فيديو] إعادة فتح آثار هوي لاستقبال الزوار](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/11/05/1762301089171_dung01-05-43-09still013-jpg.webp)

تعليق (0)