وفقًا لإحصائيات شركة أمن معلومات الخدمات السحابية ANY.RUN، في عام 2023، سيستخدم المتسللون أدوات التصيد الثلاثة الأكثر شيوعًا: رموز الاستجابة السريعة، ورموز CAPTCHA، والتخفي.

أحد تقنيات الاحتيال الجديدة التي يستخدمها القراصنة هو Quishing (مزيج من رمز الاستجابة السريعة والتصيد الاحتيالي)، والذي ينطوي على إخفاء الروابط الضارة في رموز الاستجابة السريعة.

تُمكّن هذه الطريقة المُخترقين من تجنّب الكشف بواسطة مُرشّحات مكافحة البريد العشوائي التقليدية، والتي تستهدف عادةً الرسائل النصية. لا تزال العديد من أدوات الأمان الحالية غير قادرة على فكّ رموز الاستجابة السريعة (QR)، مما يجعل هذه الأداة فعّالة بشكل خاص ضدّ مجرمي الإنترنت.

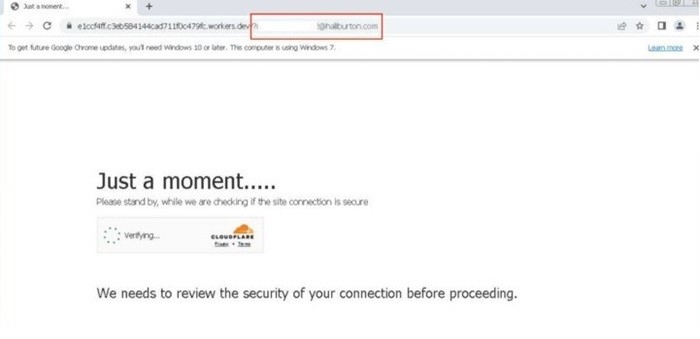

|

| طلب إكمال رمز CAPTCHA على موقع التصيد الاحتيالي الخاص بالمتسلل. |

شهدت هجمات التصيد الاحتيالي أيضًا زيادة في استخدام رموز التحقق (CAPTCHA)، وهي أداة شائعة لأمن مواقع الويب. بفضل خوارزمية توليد النطاقات العشوائية (RDGA)، أنشأ مجرمو الإنترنت مئات النطاقات المختلفة التي تُستخدم كأساس لاستخدام رموز التحقق (CAPTCHA) لإخفاء نماذج المصادقة على مواقع الويب المزيفة.

بالإضافة إلى ذلك، يستخدم المتسللون أيضًا تقنية التخفي بذكاء - وهي طريقة لتضمين التعليمات البرمجية الضارة التي تسمح بإخفاء البيانات في العديد من تنسيقات الملفات المختلفة.

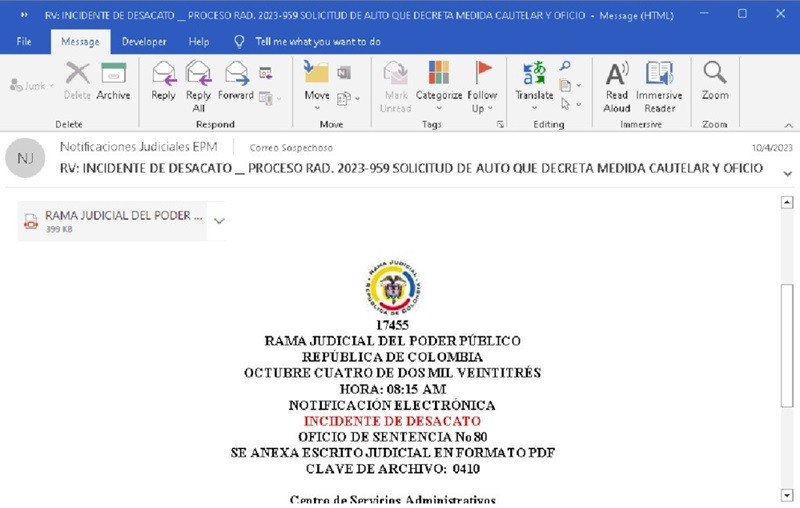

|

| من الممكن إخفاء التعليمات البرمجية الضارة في شعارات المستندات. |

على وجه التحديد، احتوى بريد إلكتروني ينتحل صفة منظمة حكومية كولومبية على رابط لملف على دروبوكس. كان هذا رابطًا مخفيًا، وعند تفعيله، يستخرج صورة تحتوي على شيفرة خبيثة ويصيب نظام الضحية.

مع تزايد هجمات التصيد الاحتيالي وظهور تقنيات الاحتيال الجديدة، يحتاج مستخدمو الإنترنت والمؤسسات إلى أن يكونوا أكثر يقظة واستباقية في تثقيف أنفسهم حول التهديدات المحتملة.

[إعلان 2]

مصدر

![[صورة] الأمين العام تو لام ورئيس الجمعية الوطنية تران ثانه مان يحضران الذكرى الثمانين لليوم التقليدي لقطاع التفتيش الفيتنامي](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/17/1763356362984_a2-bnd-7940-3561-jpg.webp)

تعليق (0)