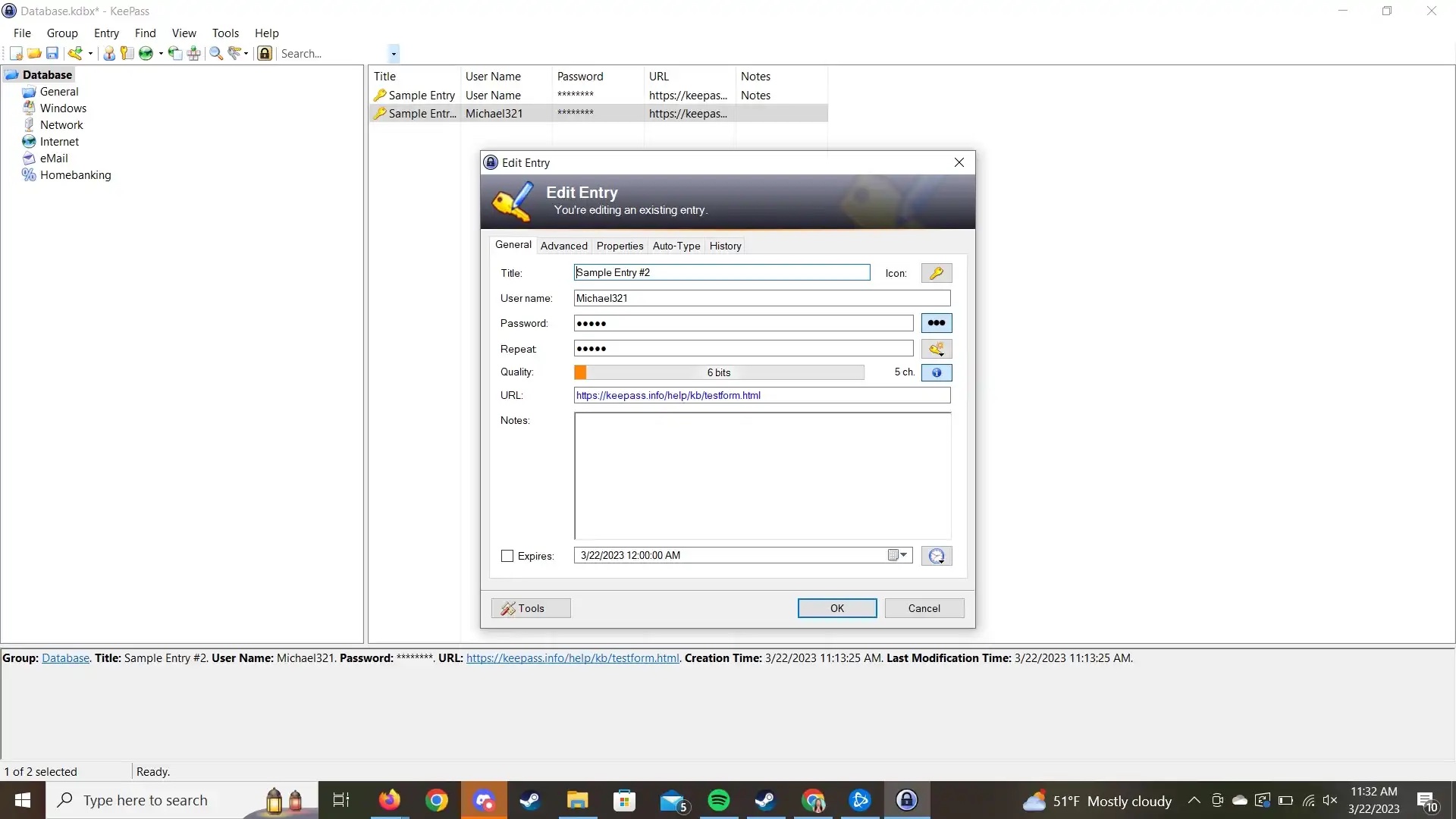

Podle serveru Bleeping Computer by nově objevená zranitelnost aplikace KeePass typu „memory dump“ mohla útočníkům umožnit získat hlavní hesla v prostém textu, i když je databáze uzamčena nebo je program ukončen. Oprava pro tuto kritickou zranitelnost bude k dispozici nejdříve začátkem června.

Bezpečnostní výzkumník nahlásil zranitelnost a zveřejnil testovací exploit, který útočníkovi umožňuje provést scrapping paměti a získat hlavní heslo v prostém textu, a to i v případě, že je databáze KeePass zavřená, program je uzamčen nebo dokonce není otevřený. Při načtení z paměti bude chybět první jeden nebo dva znaky hesla, ale celý řetězec lze uhodnout.

Zranitelnost byla napsána pro Windows, ale Linux a macOS jsou také považovány za zranitelné, protože problém existuje v KeePassu, nikoli v operačním systému. K zneužití hesla by útočník potřeboval přístup ke vzdálenému počítači (získanému pomocí malwaru) nebo přímo k počítači oběti.

Podle bezpečnostních expertů jsou ovlivněny všechny verze KeePass 2.x. KeePass 1.x, KeePassXC a Strongbox – další správci hesel kompatibilní s databázovými soubory KeePass – však ovlivněni nejsou.

Oprava bude součástí verze 2.54 KeePassu, která by mohla být vydána začátkem června.

Nová bezpečnostní chyba ohrožuje KeePass, zatím není k dispozici žádná oprava

Nyní je k dispozici nestabilní beta verze KeePassu s implementovanými opatřeními, ale zpráva od Bleeping Computer uvádí, že bezpečnostní výzkumník nebyl schopen reprodukovat krádež hesla z této zranitelnosti.

I po upgradu KeePassu na pevnou verzi však lze hesla stále zobrazit v paměťových souborech programu. Pro úplnou ochranu budou muset uživatelé počítač kompletně vymazat přepsáním stávajících dat a poté znovu nainstalovat nový operační systém.

Odborníci doporučují, aby dobrý antivirový program minimalizoval toto riziko a aby si uživatelé změnili hlavní heslo ke KeePassu, jakmile bude k dispozici oficiální verze.

Zdrojový odkaz

![Přechod Dong Nai OCOP: [Článek 3] Propojení cestovního ruchu se spotřebou produktů OCOP](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/11/10/1762739199309_1324-2740-7_n-162543_981.jpeg)

Komentář (0)