Teil 1: Phishing-Kampagne mit Cloudflare-Mitarbeitern

Cybersicherheitsforscher warnen vor mehreren Phishing-Kampagnen, die Cloudflare Workers nutzen, um Anmeldedaten von Nutzern abzugreifen. Diese Phishing-Websites zielen auf Nutzer von Diensten wie Microsoft, Gmail, Yahoo! und cPanel Webmail ab.

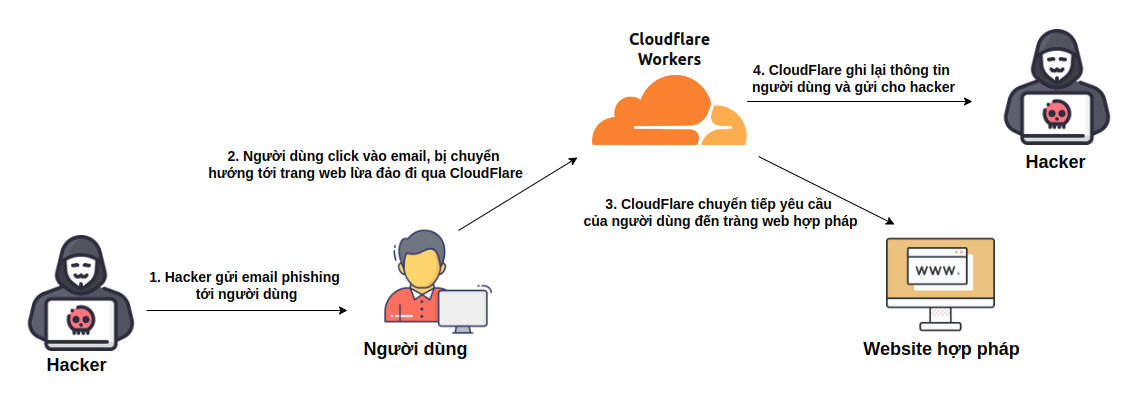

Hier verwendete der Angreifer eine Technik namens „ Adversary-in-the- Middle“ (AitM). Für den Angriff nutzte er Cloudflare Workers als gefälschten Zwischenserver. Besucht ein Nutzer eine legitime Anmeldeseite, fängt Cloudflare Workers die Daten ab und leitet sie zwischen dem Nutzer und der echten Anmeldeseite weiter.

Grundsätzlich erfolgt dieser Angriff in den folgenden vier Schritten:

- Schritt 1: Hacker sendet Phishing-E-Mail an Benutzer

Ein Angreifer versendet eine Phishing-E-Mail mit einem Link zu einer gefälschten Website. Die E-Mail scheint von einer vertrauenswürdigen Quelle zu stammen und enthält eine Nachricht, die den Benutzer dazu verleitet, auf den Link zu klicken.

- Schritt 2: Der Benutzer klickt auf die E-Mail und wird über Cloudflare auf eine Phishing-Website umgeleitet.

Der Nutzer erhält die E-Mail und klickt auf einen darin enthaltenen Link, der ihn zu einer gefälschten Website führt. Die Website wird auf Cloudflare Workers gehostet, sodass die Anfrage des Nutzers über Cloudflare Workers läuft.

- Schritt 3: Cloudflare leitet die Anfrage des Benutzers an die legitime Website weiter

Wenn ein Nutzer seine Anmeldedaten auf der gefälschten Website eingibt, erfasst Cloudflare Workers die Anmeldedaten (einschließlich Benutzername, Passwort und Zwei-Faktor-Authentifizierungscode, falls verfügbar). Cloudflare Workers leitet die Anfrage dann an die legitime Website weiter. Der Nutzer bleibt auf der legitimen Website angemeldet, ohne einen Unterschied zu bemerken.

- Schritt 4: Cloudflare zeichnet Benutzerinformationen auf und sendet sie an Hacker

Cloudflare Worker erfassen die Anmeldeinformationen des Benutzers und senden sie an den Angreifer. Dieser kann diese Informationen dann nutzen, um auf das Benutzerkonto zuzugreifen und schädliche Aktionen auszuführen.

Teil 2: HTML-Schmuggeltechniken und Strategien zum Sammeln von Anmeldeinformationen

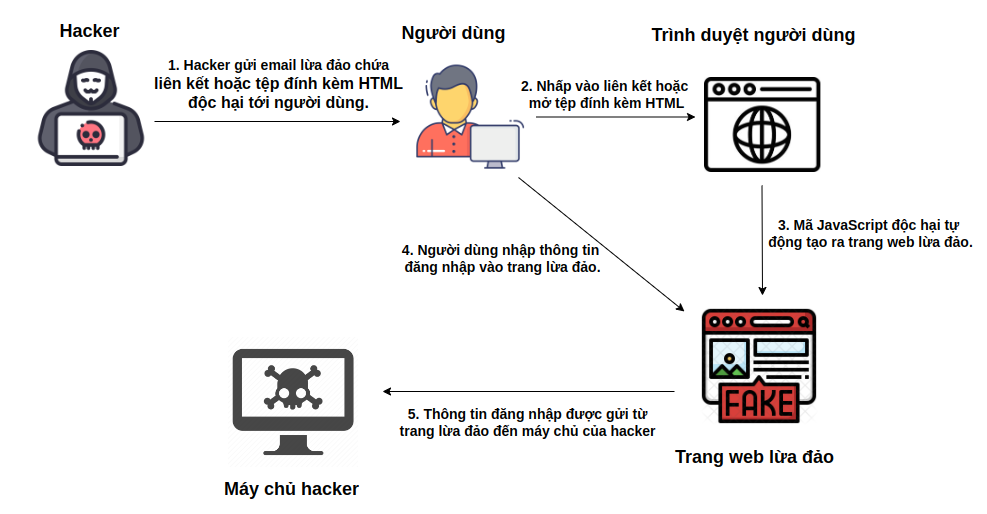

HTML-Schmuggel ist eine ausgeklügelte Angriffsmethode, mit der Angreifer heimlich betrügerische Seiten direkt im Browser des Benutzers erstellen.

Ein HTML-Schmuggelangriff läuft grundsätzlich in fünf Hauptschritten ab:

- Schritt 1: Angreifer versendet Phishing-E-Mail

Der Angreifer erstellt eine Phishing-E-Mail und gibt vor, von einer vertrauenswürdigen Quelle zu stammen, beispielsweise von einer Organisation oder einem Dienst, den das Opfer häufig nutzt. Die E-Mail enthält einen Link oder einen schädlichen HTML-Anhang. Der E-Mail-Text enthält typischerweise eine überzeugende oder dringende Nachricht, die das Opfer zum Öffnen des Links oder Anhangs verleitet, beispielsweise eine Benachrichtigung über ein gesperrtes Konto oder ein wichtiges Dokument, das sofort angezeigt werden muss.

- Schritt 2: Der Benutzer erhält die E-Mail und öffnet den Link/Anhang

Ein Nutzer erhält eine Phishing-E-Mail und klickt ahnungslos auf einen Link oder öffnet einen HTML-Anhang. Dadurch lädt der Browser des Nutzers schädlichen JavaScript-Code, der in der HTML-Datei oder dem Link enthalten ist, und führt ihn aus. Dieser Code ist so konzipiert, dass er direkt im Browser des Nutzers ausgeführt wird, ohne dass zusätzliche Software heruntergeladen werden muss.

- Schritt 3: JavaScript-Code erstellt eine Phishing-Seite direkt im Browser des Benutzers

Schädlicher JavaScript-Code generiert automatisch eine Phishing-Seite und zeigt sie im Browser des Benutzers an. Diese Phishing-Seite ähnelt oft stark der legitimen Anmeldeseite eines Onlinedienstes wie Microsoft, Gmail oder eines anderen vom Opfer häufig genutzten Dienstes. Dadurch erkennt das Opfer nicht, dass es sich auf einer gefälschten Seite befindet.

- Schritt 4: Der Benutzer gibt seine Anmeldeinformationen auf der Phishing-Site ein

Ohne Vorwarnung gibt der Nutzer seine Anmeldedaten auf der Phishing-Seite ein. Dazu gehören Benutzername, Passwort und gegebenenfalls ein Zwei-Faktor-Authentifizierungscode (MFA), falls dieser angefordert wird. Die Phishing-Seite ist so konzipiert, dass alle diese Informationen geheim aufgezeichnet werden.

- Schritt 5: Anmeldeinformationen werden an den Server des Hackers gesendet

Wenn ein Benutzer seine Anmeldedaten auf der Phishing-Seite eingibt, sendet der bösartige JavaScript-Code diese Daten an den Server des Hackers zurück. Dadurch kann der Angreifer die Anmeldedaten des Opfers, einschließlich Benutzername, Passwort und Zwei-Faktor-Authentifizierungscode, erfassen. Mit diesen Informationen kann der Angreifer unbefugten Zugriff auf das Konto des Opfers erlangen.

Teil 3: Anwenderempfehlungen zu Vorsichtsmaßnahmen

Um sich vor den oben genannten, immer raffinierteren Cyberangriffen zu schützen, müssen Benutzer einige Vorkehrungen treffen, um das Risiko zu minimieren. Hier sind einige wichtige Empfehlungen:

- Sensibilisierung für Cybersicherheit

In der heutigen digitalen Welt entwickeln sich Cyberangriffe ständig weiter und werden immer raffinierter. Daher ist es äußerst wichtig, über die neuesten Cybersicherheitsbedrohungen auf dem Laufenden zu bleiben. Nutzer sollten seriöse und aktuelle Informationsquellen aktiv verfolgen, um die Risiken zu verstehen und zu wissen, wie sie ihnen vorbeugen können.

- Verwenden Sie die Zwei-Faktor-Authentifizierung (2FA):

Die Zwei-Faktor-Authentifizierung bietet zusätzliche Sicherheit. Selbst wenn ein Angreifer Ihre Anmeldeinformationen erhält, benötigt er einen zweiten Authentifizierungscode, um auf Ihr Konto zuzugreifen.

- Prüfen und bestätigen Sie immer, bevor Sie Maßnahmen ergreifen

Überprüfen Sie alle Anhänge und Links doppelt, bevor Sie darauf klicken.

DENKEN SIE GUT NACH, BEVOR SIE KLICKEN!!!

- Verwenden Sie eine Antivirensoftware

Antivirensoftware kann verschiedene Arten von Malware wie Viren, Trojaner, Ransomware, Spyware und andere Bedrohungen scannen und erkennen. Sobald sie erkannt wird, wird die Malware entfernt oder unter Quarantäne gestellt, um Ihr System zu schützen.

Im digitalen Zeitalter werden Cyberangriffe immer raffinierter und schwerer zu erkennen. Es ist wichtig, Phishing-Kampagnen mit Cloudflare Workers und HTML-Smuggling zu verstehen und sich davor zu schützen. Um sich zu schützen, sollten Nutzer ihr Wissen zur Cybersicherheit regelmäßig aktualisieren, einen Passwort-Manager verwenden, Antivirensoftware installieren und eine Zwei-Faktor-Authentifizierung implementieren. Diese Maßnahmen schützen nicht nur persönliche Daten, sondern tragen auch zur Verbesserung der Cybersicherheit für die gesamte Community bei.

— Abteilung Allgemeine Sicherheit —

[Anzeige_2]

Quelle: https://www.misa.vn/147167/giai-ma-cac-chien-thuat-tan-cong-phishing-hien-dai-tu-cloudflare-workers-den-html-smuggling/

![[Maritime News] Mehr als 80 % der weltweiten Containerschifffahrtskapazität liegen in den Händen von MSC und großen Schifffahrtsallianzen](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/7/16/6b4d586c984b4cbf8c5680352b9eaeb0)

Kommentar (0)