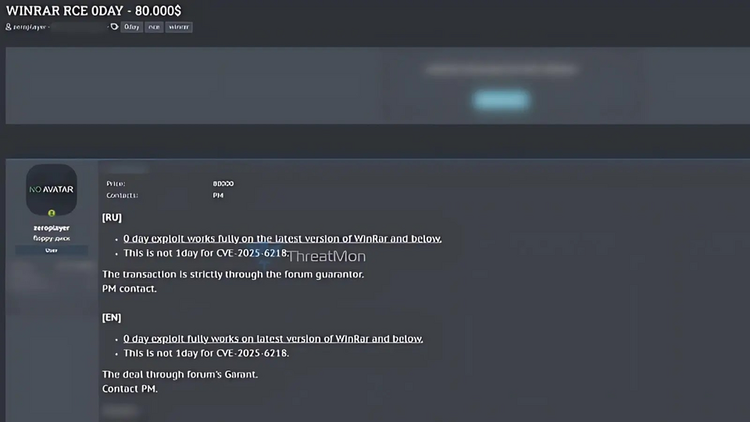

WinRAR, ein beliebtes Tool zur Dateikomprimierung und -dekomprimierung, das auf Hunderten Millionen Computern verwendet wird, ist ins Visier von Hackern geraten, nachdem eine schwerwiegende Zero-Day-Sicherheitslücke (RCE, Remote Code Execution) auf dem Schwarzmarkt für bis zu 80.000 US-Dollar verkauft wurde.

Das Beängstigende dabei ist: Diese Sicherheitslücke ist keine Kopie einer alten, zuvor veröffentlichten Sicherheitslücke (CVE-2025-6218), sondern eine völlig neue Bedrohung, die niemand kennt, für die es keinen Patch gibt und die immer noch unbemerkt in allen alten und neuen WinRAR-Versionen existiert.

Ein Klick, das ganze System ist in Gefahr

Diese Sicherheitslücke ermöglicht es einem Angreifer, Schadcode in das System des Opfers einzuschleusen, indem er einfach eine speziell erstellte komprimierte Datei öffnet. Die Datei muss weder ausgeführt noch eine Berechtigung erteilt werden. Ein Doppelklick zum Entpacken genügt, und der Hacker übernimmt die Kontrolle.

Stellen Sie sich vor, Sie erhalten eine E-Mail mit einer RAR-Datei im Anhang. Beim Öffnen stellt sich heraus, dass es sich um eine Geburtstagskarte oder einen Vertrag handelt. Tatsächlich jedoch lief im Bruchteil einer Sekunde unbemerkt Malware im Hintergrund und durchbrach die Sicherheitsebene.

Da WinRAR von Privatanwendern bis hin zu Unternehmen weit verbreitet ist, ist der Preis von 80.000 USD (mehr als 2 Milliarden VND) für diese Sicherheitslücke nicht hoch. In der Untergrundwelt ist es ein „seltenes Gut“ und garantiert praktisch, dass die Angriffe nicht erkannt werden.

Sicherheitslücke auf der Plattform

Wichtig: Diese Sicherheitslücke betrifft mehrere Versionen von WinRAR, nicht nur die neueste. Das deutet darauf hin, dass es sich wahrscheinlich um einen Architekturfehler handelt und nicht einfach um einen schlampigen Programmierfehler in einem aktuellen Update.

Da WinRAR bereits seit Jahrzehnten existiert und über zahlreiche komplexe Funktionen verfügt, ist es für Kriminelle ein „fruchtbarer Boden“, den sie ausnutzen können.

Sicherheitsexperten betrachten Zero-Day-Schwachstellen wie diese als „Sicherheitsalptraum“, da es keine Anzeichen für eine Erkennung, keine Patches und keine ausreichend wirksamen herkömmlichen Abwehrmaßnahmen gibt. Solange die Schwachstelle noch nicht öffentlich bekannt ist, können Benutzer nur auf ihr Schicksal vertrauen.

Was sollten Benutzer tun?

Während Sie auf die Bestätigung und Behebung des Fehlers durch die WinRAR-Entwickler warten, sollten Sie keine komprimierten Dateien aus unbekannten Quellen öffnen, insbesondere nicht aus E-Mails oder über unbekannte Links. Einige Notfallmaßnahmen:

- Verwenden Sie beim Öffnen komprimierter Dateien eine Sandbox

- Wechseln Sie vorübergehend zu einem anderen Komprimierungstool mit besseren Sicherheitskontrollen

- Regelmäßige Aktualisierung und Überwachung seriöser Sicherheitswarnkanäle

Cybersicherheitsexperten beobachten diese Situation aufmerksam, denn wenn die Schwachstelle erst einmal in realen Angriffen ausgenutzt wird, werden die Folgen nicht bei nur wenigen infizierten Computern liegen.

Quelle: https://khoahocdoisong.vn/tin-tac-rao-ban-loi-zero-day-tren-winrar-voi-gia-2-ty-dong-post1555133.html

![[Video] Prognose: Benchmark-Ergebnisse mittelrangiger Universitäten werden stark sinken](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/7/18/be12c225d0724c00a7e25facc6637cb9)

![[Infografik] Im Jahr 2025 werden 47 Produkte das nationale OCOP erreichen](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/7/16/5d672398b0744db3ab920e05db8e5b7d)

Kommentar (0)