Doctor Web afirmó que los hackers utilizaron el malware Android.Vo1d para instalar una puerta trasera en los decodificadores de TV, lo que les permitió tomar el control total del dispositivo y luego descargar e instalar otras aplicaciones maliciosas. Estos decodificadores funcionan con el sistema operativo Android obsoleto.

Es importante destacar que Vo1d no está dirigido a dispositivos con Android TV, sino a decodificadores con versiones anteriores de Android basadas en el Proyecto de Código Abierto de Android. Android TV solo está disponible para fabricantes de dispositivos con licencia.

Los expertos de Doctor Web aún no han determinado cómo los hackers instalaron la puerta trasera en el decodificador. Especulan que podrían haber usado un intermediario de malware, explotado vulnerabilidades del sistema operativo para obtener privilegios o usado firmware no oficial con los mayores derechos de acceso (root).

Otra razón podría ser que el dispositivo utilice un sistema operativo obsoleto, vulnerable a vulnerabilidades que se pueden explotar remotamente. Por ejemplo, las versiones 7.1, 10.1 y 12.1 se lanzaron en 2016, 2019 y 2022. No es raro que fabricantes de gama baja instalen un sistema operativo antiguo en un decodificador de TV, pero lo disfracen de un modelo moderno para atraer clientes.

Además, cualquier fabricante puede modificar versiones de código abierto, lo que permite que los dispositivos se infecten con malware en la cadena de suministro de origen y se vean comprometidos antes de llegar a los clientes.

Un representante de Google confirmó que los dispositivos con la puerta trasera instalada no contaban con la certificación Play Protect. Por lo tanto, Google no cuenta con un perfil de seguridad ni resultados de pruebas compatibles.

Los dispositivos Android certificados con Play Protect se someten a pruebas exhaustivas para garantizar la calidad y la seguridad del usuario.

El Doctor Web dijo que hay una docena de variantes de Vo1d que usan códigos diferentes e implantan malware en diferentes áreas de almacenamiento, pero todos tienen el mismo resultado: conectar el dispositivo al servidor C&C del hacker, instalar componentes para luego instalar malware adicional cuando se les ordena.

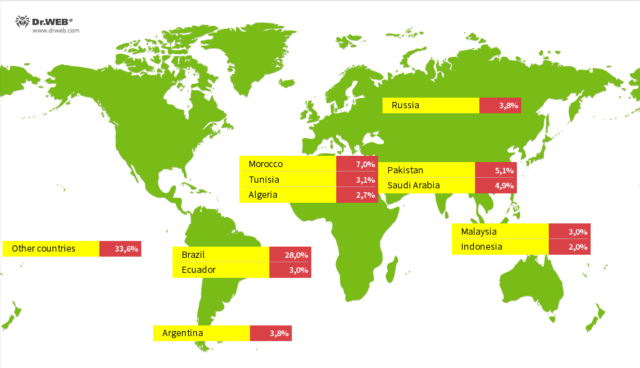

Los casos están repartidos por todo el mundo, pero están más concentrados en Brasil, Marruecos, Pakistán, Arabia Saudita, Rusia, Argentina, Ecuador, Túnez, Malasia, Argelia e Indonesia.

(Según Forbes)

[anuncio_2]

Fuente: https://vietnamnet.vn/1-3-trieu-android-tv-box-tai-197-quoc-gia-bi-cai-cua-hau-2322223.html

![[Foto] El Primer Ministro Pham Minh Chinh preside la Conferencia para implementar el Programa Nacional Objetivo sobre Prevención y Control de Drogas hasta 2030](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/10/09/1759990393779_dsc-0495-jpg.webp)

![[Foto] El primer ministro Pham Minh Chinh preside una reunión del Comité Permanente del Gobierno para superar las consecuencias de los desastres naturales después de la tormenta número 11.](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/10/09/1759997894015_dsc-0591-jpg.webp)

Kommentar (0)