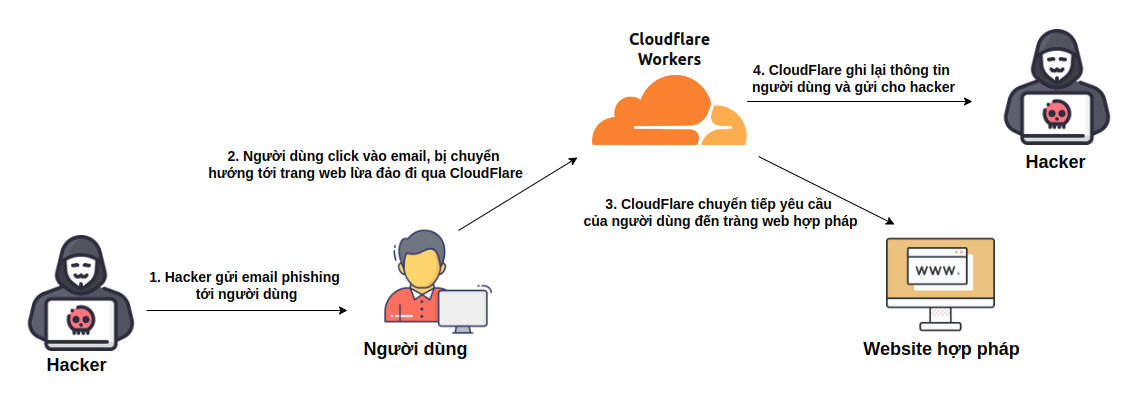

Partie 1 : Campagne de phishing utilisant Cloudflare Workers

Des chercheurs en cybersécurité ont mis en garde contre plusieurs campagnes de phishing utilisant Cloudflare Workers pour récupérer les identifiants de connexion des utilisateurs. Ces sites ciblent les utilisateurs de services comme Microsoft, Gmail, Yahoo! et cPanel Webmail.

Ici, l'attaquant a utilisé une technique appelée « Adversaire du Milieu » (AitM). Pour mener son attaque, il a utilisé Cloudflare Workers comme faux serveur intermédiaire. Lorsqu'un utilisateur visite une page de connexion légitime, Cloudflare Workers intercepte et transmet les données entre l'utilisateur et la page de connexion réelle.

Fondamentalement, cette attaque se déroulera selon les 4 étapes suivantes :

- Étape 1 : Le pirate envoie un e-mail de phishing à l'utilisateur

Un attaquant envoie un e-mail d'hameçonnage contenant un lien vers un faux site web. L'e-mail peut sembler provenir d'une source fiable et contenir un message incitant l'utilisateur à cliquer sur le lien.

- Étape 2 : l'utilisateur clique sur l'e-mail et est redirigé vers un site Web de phishing via Cloudflare

L'utilisateur reçoit l'e-mail et clique sur un lien qui le redirige vers un faux site web. Ce site web est hébergé sur Cloudflare Workers ; la requête de l'utilisateur transite donc par Cloudflare Workers.

- Étape 3 : Cloudflare transmet la demande de l’utilisateur au site Web légitime

Lorsqu'un utilisateur saisit ses identifiants de connexion sur le faux site, Cloudflare Workers les capture (nom d'utilisateur, mot de passe et code d'authentification à deux facteurs, le cas échéant). Cloudflare Workers transmet ensuite la demande au site légitime. L'utilisateur reste connecté au site légitime sans remarquer de différence.

- Étape 4 : Cloudflare enregistre les informations des utilisateurs et les envoie aux pirates informatiques

Les agents Cloudflare collectent les informations de connexion de l'utilisateur et les transmettent à l'attaquant. Ce dernier peut ensuite les utiliser pour accéder au compte de l'utilisateur et commettre des actions malveillantes.

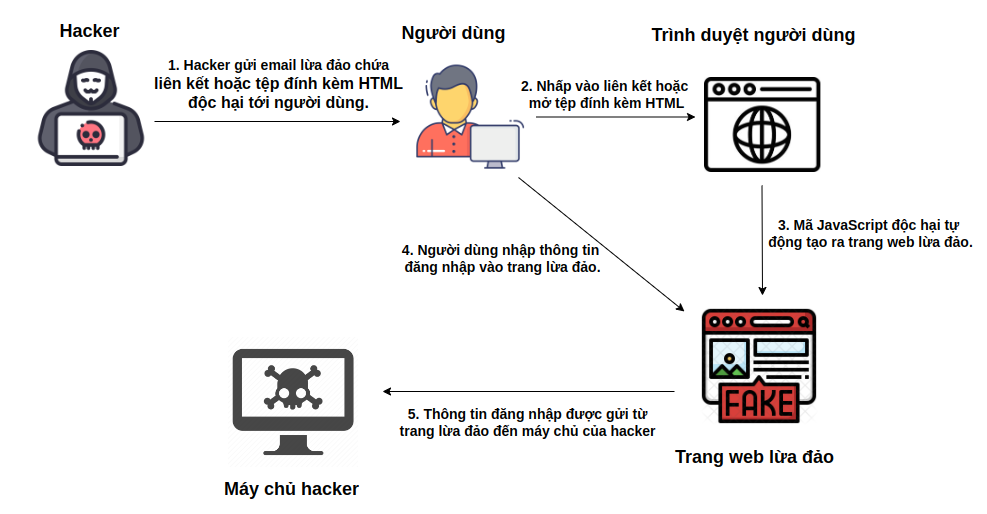

Partie 2 : Techniques de contrebande HTML et stratégies de collecte d'informations d'identification

HTML Smuggling est une méthode d'attaque sophistiquée que les attaquants utilisent pour créer furtivement des pages frauduleuses directement sur le navigateur de l'utilisateur.

Fondamentalement, une attaque de contrebande HTML se déroule en 5 étapes principales :

- Étape 1 : L'attaquant envoie un e-mail de phishing

L'attaquant crée un e-mail d'hameçonnage en se faisant passer pour une source fiable, comme une organisation ou un service fréquemment utilisé par la victime. L'e-mail contient un lien ou une pièce jointe HTML malveillante. Le corps de l'e-mail inclut généralement un message convaincant ou urgent qui incite la victime à ouvrir le lien ou la pièce jointe, comme une notification concernant un compte verrouillé ou un document important à consulter immédiatement.

- Étape 2 : L'utilisateur reçoit un e-mail et ouvre le lien/la pièce jointe

Un utilisateur reçoit un e-mail d'hameçonnage et, sans se douter de rien, clique sur un lien ou ouvre une pièce jointe HTML. Ce faisant, son navigateur charge et exécute un code JavaScript malveillant contenu dans le fichier HTML ou le lien. Ce code est conçu pour s'exécuter directement dans le navigateur de l'utilisateur sans nécessiter le téléchargement d'un logiciel supplémentaire.

- Étape 3 : le code JavaScript crée une page de phishing directement sur le navigateur de l'utilisateur

Un code JavaScript malveillant génère automatiquement une page d'hameçonnage et l'affiche dans le navigateur de l'utilisateur. Cette page ressemble souvent beaucoup à la page de connexion légitime d'un service en ligne comme Microsoft, Gmail ou tout autre service fréquemment utilisé par la victime. Ainsi, la victime ne se rend pas compte qu'elle est sur une fausse page.

- Étape 4 : L'utilisateur saisit ses informations de connexion sur le site de phishing

Sans prévenir, l'utilisateur saisit ses identifiants de connexion sur le site d'hameçonnage. Ces identifiants comprennent son nom d'utilisateur, son mot de passe et, si nécessaire, un code d'authentification à deux facteurs (MFA). Le site d'hameçonnage est conçu pour conserver secrètement toutes ces informations.

- Étape 5 : Les informations de connexion sont envoyées au serveur du pirate

Lorsqu'un utilisateur saisit ses identifiants de connexion sur la page de phishing, le code JavaScript malveillant renvoie ces informations au serveur du pirate. Ce dernier peut ainsi récupérer les identifiants de connexion de la victime, notamment son nom d'utilisateur, son mot de passe et son code d'authentification à deux facteurs. Grâce à ces informations, le pirate peut accéder sans autorisation au compte de la victime.

Partie 3 : Recommandations aux utilisateurs sur les précautions à prendre

Pour se protéger des cyberattaques de plus en plus sophistiquées mentionnées ci-dessus, les utilisateurs doivent prendre certaines précautions afin de minimiser les risques. Voici quelques recommandations importantes :

- Sensibilisation à la cybersécurité

Dans l'environnement numérique actuel, les cyberattaques évoluent constamment et deviennent de plus en plus sophistiquées. Il est donc primordial de se tenir informé des dernières menaces de cybersécurité. Les utilisateurs doivent surveiller activement les sources d'information fiables et actualisées pour comprendre les risques et savoir comment les prévenir.

- Utiliser l'authentification à deux facteurs (2FA) :

L'authentification à deux facteurs ajoute une couche de sécurité supplémentaire. Même si un pirate obtient vos identifiants, il aura besoin d'un deuxième code d'authentification pour accéder à votre compte.

- Vérifiez et vérifiez toujours avant d'agir

Vérifiez toutes les pièces jointes et tous les liens avant de cliquer.

RÉFLÉCHISSEZ BIEN AVANT DE CLIQUER !!!

- Utiliser un logiciel antivirus

Un logiciel antivirus est capable d'analyser et de détecter divers types de logiciels malveillants, tels que les virus, les chevaux de Troie, les rançongiciels, les logiciels espions et autres menaces. Une fois détecté, il supprime ou met en quarantaine le logiciel malveillant pour protéger votre système.

À l'ère du numérique, les cyberattaques sont de plus en plus sophistiquées et difficiles à détecter. Il est important de comprendre et de se protéger des campagnes de phishing utilisant Cloudflare Workers et HTML Smuggling. Pour se protéger, il est conseillé de mettre régulièrement à jour ses connaissances en cybersécurité, d'utiliser un gestionnaire de mots de passe, d'installer un antivirus et de mettre en œuvre l'authentification à deux facteurs. Ces mesures contribuent non seulement à protéger les informations personnelles, mais aussi à améliorer la cybersécurité de toute la communauté.

— Département de la sécurité générale —

Source : https://www.misa.vn/147167/giai-ma-cac-chien-thuat-tan-cong-phishing-hien-dai-tu-cloudflare-workers-den-html-smuggling/

![[Maritime News] Plus de 80 % de la capacité mondiale de transport maritime par conteneurs est entre les mains de MSC et des principales alliances maritimes](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/7/16/6b4d586c984b4cbf8c5680352b9eaeb0)

Comment (0)