द हैकर न्यूज़ के अनुसार, क्लाउड सुरक्षा स्टार्टअप - विज़ रिसर्च - ने हाल ही में माइक्रोसॉफ्ट एआई के गिटहब रिपॉजिटरी में एक डेटा लीक की खोज की, जिसके बारे में कहा गया था कि ओपन-सोर्स प्रशिक्षण डेटा के एक समूह को प्रकाशित करते समय गलती से उजागर हो गया था।

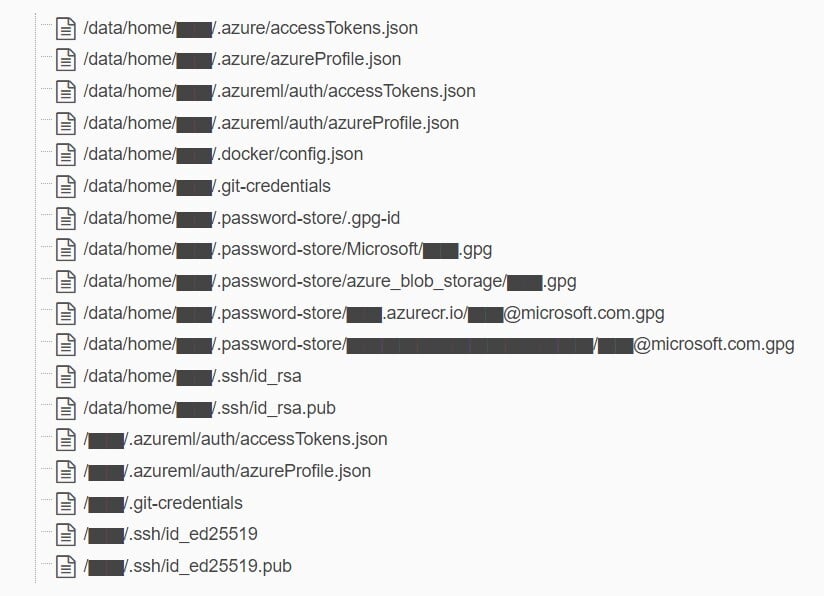

लीक हुए डेटा में दो पूर्व माइक्रोसॉफ्ट कर्मचारियों के वर्कस्टेशन का बैकअप, गुप्त कुंजियाँ, पासवर्ड और 30,000 से अधिक आंतरिक टीम संदेश शामिल हैं।

"रोबस्ट-मॉडल्स-ट्रांसफर" नामक यह रिपॉजिटरी अब उपलब्ध नहीं है। इसे हटाए जाने से पहले, इसमें 2020 के एक शोध पत्र से संबंधित सोर्स कोड और मशीन लर्निंग मॉडल मौजूद थे।

विज़ ने कहा कि डेटा उल्लंघन SAS टोकन की भेद्यता के कारण हुआ, जो Azure का एक ऐसा फ़ीचर है जो उपयोगकर्ताओं को ऐसा डेटा साझा करने की अनुमति देता है जिसे ट्रैक करना और रद्द करना दोनों ही मुश्किल होता है। इस घटना की सूचना Microsoft को 22 जून, 2023 को दी गई।

तदनुसार, रिपोजिटरी की README.md फ़ाइल ने डेवलपर्स को Azure स्टोरेज URL से मॉडल डाउनलोड करने का निर्देश दिया, जिससे अनजाने में पूरे स्टोरेज खाते तक पहुंच प्रदान हो गई, जिससे अतिरिक्त निजी डेटा उजागर हो गया।

विज़ शोधकर्ताओं ने कहा कि अत्यधिक पहुँच के अलावा, SAS टोकन भी गलत तरीके से कॉन्फ़िगर किया गया था, जिससे केवल पढ़ने के बजाय पूर्ण नियंत्रण की अनुमति मिलती थी। अगर इसका फायदा उठाया जाता, तो हमलावर न केवल स्टोरेज अकाउंट की सभी फ़ाइलों को देख सकता था, बल्कि उन्हें हटा और अधिलेखित भी कर सकता था।

रिपोर्ट के जवाब में, माइक्रोसॉफ्ट ने कहा कि उसकी जाँच में ग्राहक डेटा के उजागर होने का कोई सबूत नहीं मिला, न ही इस घटना के कारण किसी अन्य आंतरिक सेवा को कोई खतरा था। कंपनी ने ज़ोर देकर कहा कि ग्राहकों को कोई कार्रवाई करने की ज़रूरत नहीं है, और उसने SAS टोकन रद्द कर दिए हैं और स्टोरेज खातों तक सभी बाहरी पहुँच को अवरुद्ध कर दिया है।

इसी तरह के जोखिमों को कम करने के लिए, माइक्रोसॉफ्ट ने अपनी गुप्त स्कैनिंग सेवा का विस्तार किया है ताकि उन सभी SAS टोकन की तलाश की जा सके जिनके विशेषाधिकार सीमित या अत्यधिक हो सकते हैं। इसने अपने स्कैनिंग सिस्टम में एक बग की भी पहचान की है जो रिपॉजिटरी में SAS URL को गलत तरीके से फ़्लैग कर रहा था।

शोधकर्ताओं का कहना है कि SAS अकाउंट टोकन की सुरक्षा और प्रशासन की कमी के कारण, सावधानी यही है कि इन्हें बाहरी साझाकरण के लिए इस्तेमाल करने से बचा जाए। टोकन निर्माण संबंधी त्रुटियों को आसानी से अनदेखा किया जा सकता है और संवेदनशील डेटा को उजागर किया जा सकता है।

इससे पहले जुलाई 2022 में, JUMPSEC लैब्स ने एक खतरे की घोषणा की थी जो व्यवसायों तक पहुंच प्राप्त करने के लिए इन खातों का शोषण कर सकता था।

विज़ रिसर्च द्वारा बैकअप में संवेदनशील फ़ाइलें पाई गईं

यह माइक्रोसॉफ्ट का नवीनतम सुरक्षा उल्लंघन है। 2 हफ़्ते पहले कंपनी ने यह भी खुलासा किया था कि चीन से आए हैकरों ने उच्च-सुरक्षा कुंजियों में सेंध लगाकर उन्हें चुरा लिया था। हैकरों ने इस कंपनी के एक इंजीनियर के अकाउंट पर कब्ज़ा कर लिया और उपयोगकर्ता के डिजिटल हस्ताक्षर संग्रह तक पहुँच बना ली।

विज़ सीटीओ की सीटीओ, अमी लुटवाक कहती हैं कि हालिया घटना बड़े सिस्टम में एआई को शामिल करने के संभावित जोखिमों को दर्शाती है। हालाँकि, जैसे-जैसे डेटा वैज्ञानिक और इंजीनियर नए एआई समाधानों को लागू करने की होड़ में लगे हैं, उनके द्वारा संसाधित किए जाने वाले विशाल डेटा के लिए अतिरिक्त सुरक्षा जाँच और सुरक्षा उपायों की आवश्यकता होती है।

चूंकि अनेक विकास टीमों को भारी मात्रा में डेटा के साथ काम करना पड़ता है, उस डेटा को अपने साथियों के साथ साझा करना पड़ता है, या सार्वजनिक ओपन सोर्स परियोजनाओं पर सहयोग करना पड़ता है, इसलिए माइक्रोसॉफ्ट जैसे मामलों को ट्रैक करना और उनसे बचना कठिन होता जा रहा है।

[विज्ञापन_2]

स्रोत लिंक

![[फोटो] केओ पैगोडा में लगभग 400 साल पुराने खजाने - तुयेत सोन की मूर्ति की पूजा](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F02%2F1764679323086_ndo_br_tempimageomw0hi-4884-jpg.webp&w=3840&q=75)

![[फोटो] लाओस के राष्ट्रीय दिवस की 50वीं वर्षगांठ मनाने के लिए परेड](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F02%2F1764691918289_ndo_br_0-jpg.webp&w=3840&q=75)

टिप्पणी (0)