Az elmúlt 90 napban a Zimperium nem kevesebb, mint 600 kártevőmintát és 50 „csapda” alkalmazást észlelt, ami azt mutatja, hogy a támadók folyamatosan fejlődnek és új álcázási rétegeket adnak hozzá a biztonsági szoftverek megkerüléséhez (Illusztráció: THN).

A hackerek egy ismerős, de rendkívül hatékony trükköt alkalmaznak: a legnépszerűbb alkalmazások, például a WhatsApp, a TikTok, a Google Fotók és a YouTube hamis verzióit készítik, hogy rávegyék a felhasználókat azok telepítésére.

A kampány Telegram-csatornák és adathalász weboldalak kombinációját használja a rosszindulatú program terjesztésére.

A Zimperium kiberbiztonsági cég jelentése szerint a ClayRat támadási lánca nagyon jól szervezett volt.

Először is, a felhasználókat hamis weboldalakra csábítják, amelyek azt ígérik, hogy az alkalmazás „Plus” verzióit kínálják prémium funkciókkal, például a YouTube Plus-szal.

Ezekről az oldalakról az áldozatokat a támadók által irányított Telegram-csatornákra irányítják, ahol olyan trükköket alkalmaznak, mint a letöltések számának mesterséges felfújása és hamis ajánlások erőltetése, hogy az alkalmazás megbízhatónak tűnjön.

Az áldozatot ezután ráveszik, hogy töltsön le és telepítsen egy ClayRat kártevőt tartalmazó APK fájlt.

„Miután sikeresen bejutott ez a kémprogram, képes SMS-üzeneteket, hívásnaplókat, értesítéseket és eszközinformációkat ellopni; titokban fényképeket készíteni az előlapi kamerával, sőt automatikusan üzeneteket küldeni vagy hívásokat kezdeményezni az áldozat saját eszközéről” – mondta Vishnu Pratapagiri kiberbiztonsági szakértő, a Zimperium Company munkatársa.

A ClayRat legfélelmetesebb része nem csak az adatlopás. A replikációra tervezett rosszindulatú program automatikusan rosszindulatú linkeket küld az áldozat névjegyzékében szereplő összes személynek, így a fertőzött telefont vírusterjesztő csomóponttá alakítja, lehetővé téve a támadók számára a manuális beavatkozás nélküli terjedést.

Az elmúlt 90 napban a Zimperium nem kevesebb, mint 600 kártevőmintát és 50 „csapda” alkalmazást észlelt, ami azt mutatja, hogy a támadók folyamatosan fejlődnek, és új álcázási rétegeket adnak hozzá a biztonsági szoftverek megkerüléséhez.

Akadályok leküzdése

A szigorúbb biztonsági intézkedésekkel ellátott Android 13-as vagy újabb rendszert futtató eszközökön a ClayRat egy kifinomultabb trükköt alkalmaz. A hamis alkalmazás kezdetben csak egy könnyű telepítőnek tűnik.

Elindításkor egy hamis Play Áruház frissítési képernyőt jelenít meg, miközben csendben letölti és telepíti a benne rejtett fő titkosított kártevőt.

A telepítés után a ClayRat megkéri a felhasználót, hogy adjon engedélyt az alapértelmezett SMS-alkalmazássá váláshoz, hogy teljes mértékben hozzáférhessen és kezelhesse az üzeneteket és a hívásnaplókat.

A ClayRat megjelenése egy aggasztóbb biztonsági trend része az Android ökoszisztémában.

Nemrégiben a Luxemburgi Egyetem egy tanulmánya azt is kimutatta, hogy sok, Afrikában forgalmazott olcsó Android okostelefonon előre telepített alkalmazások találhatók, amelyek magas jogosultságokkal működnek, és csendben elküldik a felhasználók azonosító és helyadatait harmadik feleknek.

A Google közölte, hogy az Android-felhasználókat automatikusan védeni fogja a kártevő ismert verzióitól a Google Play Protect funkció, amely alapértelmezés szerint engedélyezve van a Google Play Szolgáltatásokat futtató eszközökön.

Az új variánsok és a nem hivatalos telepítési források jelentette fenyegetés azonban továbbra is figyelmeztetés minden felhasználó számára.

Forrás: https://dantri.com.vn/cong-nghe/canh-bao-chien-dich-bien-dien-thoai-android-thanh-cong-cu-gian-diep-20251013135854141.htm

![[Fotó] A Tuyet Son szobor imádata - egy közel 400 éves kincs a Keo Pagodában](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F02%2F1764679323086_ndo_br_tempimageomw0hi-4884-jpg.webp&w=3840&q=75)

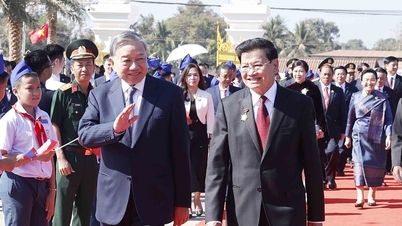

![[Fotó] Felvonulás Laosz nemzeti ünnepének 50. évfordulója alkalmából](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F02%2F1764691918289_ndo_br_0-jpg.webp&w=3840&q=75)

Hozzászólás (0)