VNDirect の事例とランサムウェアの危険性

2024年3月24日、ベトナムのVNDirect証券会社が国際的なランサムウェア攻撃の新たなホットスポットとなりました。この攻撃は孤立した事例ではありません。

ランサムウェアは、被害者のシステム上のデータを暗号化し、復号と引き換えに身代金を要求する悪意のあるソフトウェアの一種であり、今日世界で最も蔓延し、最も危険なサイバーセキュリティ脅威の一つとなっています。社会生活のあらゆる分野におけるデジタルデータと情報技術への依存度の高まりにより、組織や個人はこれらの攻撃に対して脆弱になっています。

ランサムウェアの危険性は、データを暗号化する能力だけでなく、拡散方法や身代金要求方法にも存在します。ランサムウェアは、ハッカーが不正な利益を得るための金融取引チャネルを作り出します。ランサムウェア攻撃の巧妙さと予測不可能性は、今日のサイバーセキュリティが直面する最大の課題の一つとなっています。

VNDirect攻撃は、ランサムウェアの理解と予防の重要性を改めて認識させるものです。ランサムウェアの仕組みとそれがもたらす脅威を理解することでのみ、ユーザーへの教育、技術的ソリューションの適用、そして重要なデータと情報システムを保護するための包括的な予防戦略の構築に至るまで、効果的な保護対策を講じることができます。

ランサムウェアの仕組み

サイバーセキュリティの世界で恐ろしい脅威となっているランサムウェアは、高度かつ多面的な方法で動作し、被害者に深刻な被害をもたらします。ランサムウェアの仕組みをより深く理解するには、攻撃プロセスの各ステップを詳しく分析する必要があります。

感染

攻撃は、ランサムウェアがシステムに感染した時点で始まります。ランサムウェアが被害者のシステムに侵入する一般的な方法はいくつかあります。

フィッシング メール: 悪意のある添付ファイルや悪意のあるコードを含む Web サイトへのリンクを含む偽のメール。セキュリティの脆弱性の悪用: パッチを適用していないソフトウェアの脆弱性を利用して、ユーザーの介入なしにランサムウェアを自動的にインストールする。マルバタイジング: インターネット広告を使用してマルウェアを配布する。悪意のある Web サイトからのダウンロード: ユーザーが信頼できない Web サイトからソフトウェアまたはコンテンツをダウンロードする。

暗号化

ランサムウェアは感染すると、被害者のシステム上のデータを暗号化するプロセスを開始します。暗号化とは、データを復号鍵がなければ読み取れない形式に変換するプロセスです。ランサムウェアは多くの場合、強力な暗号化アルゴリズムを使用しており、特定の鍵がなければ暗号化されたデータを復元することはできません。

身代金要求

ランサムウェアはデータを暗号化した後、被害者の画面にメッセージを表示し、データの復号と引き換えに身代金を要求します。このメッセージには通常、支払い方法(通常はビットコインなどの暗号通貨で、犯罪者の身元を隠すため)と支払い期限が記載されています。ランサムウェアの中には、身代金が支払われない場合、データを削除または公開すると脅迫するものもあります。

トランザクションと復号化(またはそうでない)

被害者は難しい決断を迫られます。身代金を支払ってデータを取り戻そうとするか、拒否して永久にデータを失うかです。しかし、身代金を支払ってもデータが復号される保証はありません。むしろ、犯罪者が攻撃を続ける動機になってしまうかもしれません。

ランサムウェアの仕組みは、高度な技術を駆使しているだけでなく、ユーザーの騙されやすさや無知さを悪用しようとするという、悲しい現実も浮き彫りにしています。これは、フィッシングメールの見分け方からセキュリティソフトウェアの最新化に至るまで、サイバーセキュリティに関する意識と知識を高めることの重要性を浮き彫りにしています。ランサムウェアのような常に進化する脅威に対しては、教育と予防がこれまで以上に重要です。

ランサムウェアの一般的な亜種

ランサムウェアの脅威は絶えず進化を続けており、その巧妙さ、拡散力、そして世界中の組織に及ぼす深刻な影響において、いくつかの亜種が際立っています。ここでは、7つの一般的な亜種とその動作について説明します。

REvil(別名Sodinokibi)

特徴:REvilはRansomware-as-a-Service(RaaS)の一種であり、サイバー犯罪者が独自の攻撃を実行するためにREvilを「レンタル」することを可能にします。これにより、ランサムウェアの拡散能力と被害者数が大幅に増加します。

拡散方法:セキュリティ脆弱性、フィッシングメール、リモート攻撃ツールを介して拡散します。REvilは、データを自動的に暗号化したり盗み出したりする攻撃方法も利用します。

リューク

特徴:Ryukは主に大規模な組織を標的とし、身代金の最大化を目指します。攻撃ごとに自身をカスタマイズする機能を備えているため、検出と削除が困難です。

拡散方法: フィッシングメールや、Trickbot や Emotet などの他のマルウェアに感染したネットワークを通じて、Ryuk はネットワーク データを拡散し、暗号化します。

ロビンフッド

特徴: Robinhood は、高度な暗号化戦術を使用してファイルをロックし、多額の身代金を要求することで、 政府システムや大規模組織を攻撃する能力があることで知られています。

拡散方法: フィッシング キャンペーンを通じて拡散し、ソフトウェアのセキュリティ上の脆弱性を悪用します。

ドッペルペイマー

特徴: DoppelPaymer は、データを暗号化し、身代金を支払わない場合は情報を公開すると脅迫することで深刻な被害を引き起こす機能を備えたスタンドアロンのランサムウェアの亜種です。

拡散方法: 特にパッチが適用されていないソフトウェアの脆弱性を狙って、リモート攻撃ツールやフィッシング メールを介して拡散します。

SNAKE(別名EKANS)

特徴:SNAKEは産業用制御システム(ICS)を攻撃するために設計されています。データを暗号化するだけでなく、産業プロセスを混乱させる可能性もあります。

拡散方法: 特定の産業システムを標的としたフィッシングおよびエクスプロイト キャンペーンを通じて拡散します。

フォボス

特徴: Phobos は、別のランサムウェアの亜種である Dharma と多くの類似点があり、RDP (リモート デスクトップ プロトコル) 経由で中小企業を攻撃するためによく使用されます。

拡散方法: 主に公開されているか脆弱な RDP を介して、攻撃者がリモートからアクセスしてランサムウェアを展開できるようにします。

ロックビット

LockBitは、Ransomware-as-a-Service(RaaS)モデルで動作する、人気のランサムウェアの亜種です。企業や政府機関を攻撃することで知られています。LockBitは、脆弱性の悪用、システムへの深部侵入、暗号化ペイロードの展開という3つの主要な段階で攻撃を実行します。

フェーズ 1 - 悪用: LockBit は、フィッシング メールなどのソーシャル エンジニアリングや、イントラネット サーバーおよびネットワーク システムに対するブルート フォース攻撃などの手法を使用して、ネットワークの脆弱性を悪用します。

フェーズ 2 - 侵入: 侵入後、LockBit は「ポストエクスプロイト」ツールを使用してアクセス レベルを上げ、システムを暗号化攻撃に備えます。

フェーズ 3 - 展開: LockBit は、ネットワーク内のアクセス可能なすべてのデバイスに暗号化されたペイロードを展開し、すべてのシステム ファイルを暗号化して身代金要求メモを残します。

LockBitは、侵入プロセスにおいて、ネットワークスキャナーからリモート管理ソフトウェアに至るまで、多数の無料オープンソースツールを活用し、ネットワーク偵察、リモートアクセス、認証情報の窃取、データ窃取を実行します。場合によっては、身代金要求に応じない場合、被害者の個人データを公開すると脅迫することもあります。

LockBitはその複雑さと広範な拡散能力により、現代のランサムウェア界における最大の脅威の一つとなっています。組織は、このランサムウェアとその亜種から身を守るために、包括的なセキュリティ対策を講じる必要があります。

ダオ・チュン・タン

レッスン2: VNDirect攻撃からランサムウェア対策戦略へ

[広告2]

ソース

![[写真] 民族学博物館で賑わう中秋節](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/10/4/da8d5927734d4ca58e3eced14bc435a3)

![[ビデオ] ペトロベトナム50周年記念式典の概要](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/10/4/abe133bdb8114793a16d4fe3e5bd0f12)

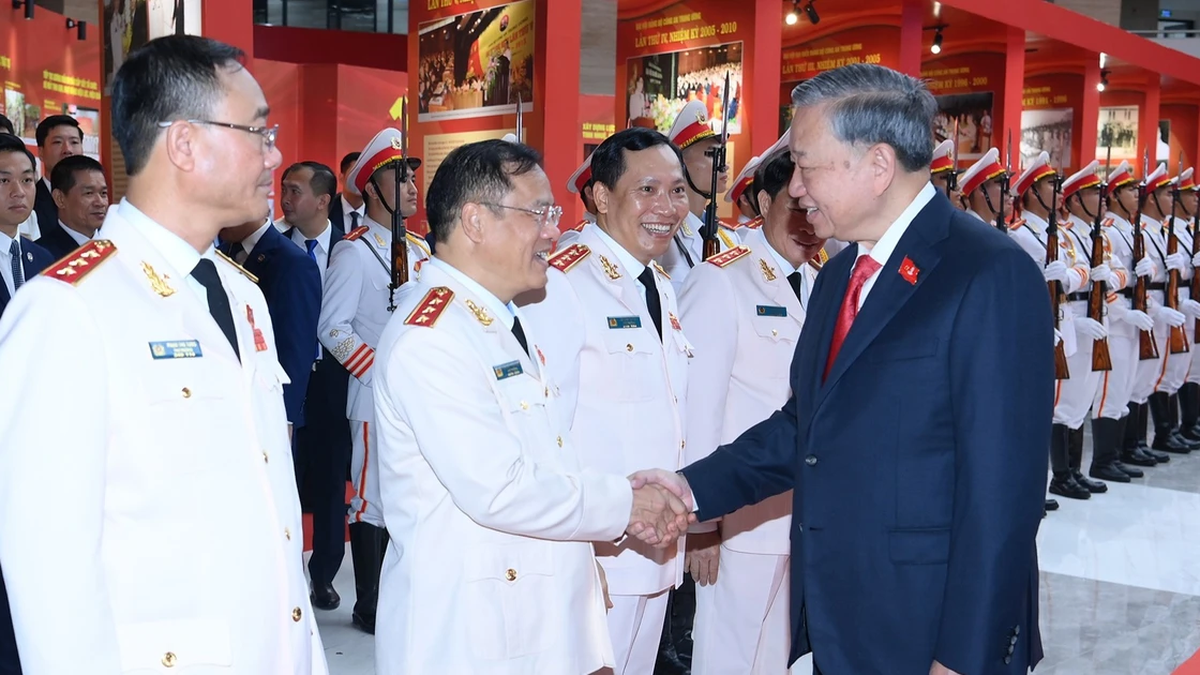

![[動画] ラム事務総長がペトロベトナムに8つの黄金の言葉を授与:「先駆者 - 優秀 - 持続可能 - グローバル」](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/7/23/c2fdb48863e846cfa9fb8e6ea9cf44e7)

コメント (0)