Volgens Doctor Web gebruikten hackers de Android.Vo1d-malware om een backdoor op tv-ontvangers te installeren, waardoor ze de volledige controle over het apparaat konden overnemen en vervolgens andere schadelijke applicaties konden downloaden en installeren. Deze tv-ontvangers draaien op het verouderde Android-besturingssysteem.

Belangrijk is dat Vo1d niet bedoeld is voor apparaten met Android TV, maar voor settopboxen met oudere versies van Android, gebaseerd op het Android Open Source Project. Android TV is alleen beschikbaar voor fabrikanten met een licentie.

Experts van Doctor Web hebben nog niet vastgesteld hoe de hackers de backdoor op de tv-ontvanger hebben geïnstalleerd. Ze vermoeden dat ze mogelijk een malware-intermediair hebben gebruikt, kwetsbaarheden in het besturingssysteem hebben uitgebuit om privileges te verkrijgen, of onofficiële firmware met de hoogste toegangsrechten (root) hebben gebruikt.

Een andere reden zou kunnen zijn dat het apparaat een verouderd besturingssysteem gebruikt dat kwetsbaar is voor kwetsbaarheden die op afstand kunnen worden misbruikt. Zo zijn versie 7.1, 10.1 en 12.1 uitgebracht in 2016, 2019 en 2022. Het is niet ongebruikelijk dat fabrikanten in het lagere segment een ouder besturingssysteem op een tv-ontvanger installeren, maar dit vermommen als een modern model om klanten te trekken.

Bovendien kan iedere fabrikant open source-versies aanpassen, waardoor apparaten al in de toeleveringsketen met malware kunnen worden geïnfecteerd en besmet kunnen raken voordat ze de consument bereiken.

Een Google-medewerker bevestigde dat de apparaten met de backdoor niet Play Protect-gecertificeerd waren. Google beschikt daarom niet over een beveiligingsprofiel en compatibele testresultaten.

Play Protect-gecertificeerde Android-apparaten ondergaan uitgebreide tests om de kwaliteit en veiligheid van de gebruiker te garanderen.

Volgens Doctor Web zijn er tientallen Vo1d-varianten die verschillende codes gebruiken en malware in verschillende opslagruimtes installeren, maar die allemaal hetzelfde resultaat hebben: het apparaat wordt verbonden met de C&C-server van de hacker en er worden componenten geïnstalleerd die later, wanneer daarom wordt gevraagd, weer extra malware kunnen installeren.

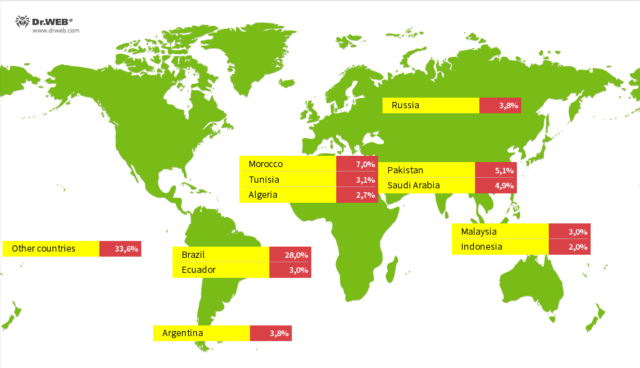

De gevallen zijn verspreid over de hele wereld, maar de grootste concentraties liggen in Brazilië, Marokko, Pakistan, Saoedi-Arabië, Rusland, Argentinië, Ecuador, Tunesië, Maleisië, Algerije en Indonesië.

(Volgens Forbes)

Bron: https://vietnamnet.vn/1-3-trieu-android-tv-box-tai-197-quoc-gia-bi-cai-cua-hau-2322223.html

![[Foto] Superoogstmaan schijnt helder op de nacht van het Midherfstfestival over de hele wereld](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/10/07/1759816565798_1759814567021-jpg.webp)

Reactie (0)