Volgens The Hacker News ontdekte Wiz Research, een startup op het gebied van cloudbeveiliging, onlangs een datalek in de GitHub-repository van Microsoft AI. De datalek zou per ongeluk zijn blootgelegd bij het publiceren van een groep open-source trainingsgegevens.

De gelekte gegevens bevatten een back-up van twee voormalige werkstations van Microsoft-medewerkers met geheime sleutels, wachtwoorden en meer dan 30.000 interne Teams-berichten.

De repository, genaamd "robust-models-transfer", is nu ontoegankelijk. Voordat deze werd verwijderd, bevatte deze broncode en machine learning-modellen gerelateerd aan een onderzoekspaper uit 2020.

Volgens Wiz was het datalek het gevolg van de kwetsbaarheid van SAS-tokens, een functie in Azure waarmee gebruikers gegevens kunnen delen die zowel moeilijk te traceren als moeilijk te herroepen zijn. Het incident werd op 22 juni 2023 bij Microsoft gemeld.

Daarom gaf het README.md-bestand van de opslagplaats ontwikkelaars de instructie om modellen te downloaden vanaf een Azure Storage-URL, waardoor onbedoeld toegang werd verleend tot het volledige opslagaccount en er dus aanvullende privégegevens werden blootgesteld.

Wiz-onderzoekers stelden dat de SAS-token, naast de overmatige toegang, ook verkeerd was geconfigureerd, waardoor volledige controle mogelijk was in plaats van alleen maar lezen. Als dit misbruikt zou worden, zou een aanvaller niet alleen alle bestanden in de opslagaccount kunnen bekijken, maar ook verwijderen en overschrijven.

In reactie op het rapport meldde Microsoft dat het onderzoek geen bewijs heeft opgeleverd dat klantgegevens zijn blootgesteld, noch dat andere interne diensten risico liepen door het incident. Het bedrijf benadrukte dat klanten geen actie hoeven te ondernemen en voegde eraan toe dat het SAS-tokens heeft ingetrokken en alle externe toegang tot opslagaccounts heeft geblokkeerd.

Om vergelijkbare risico's te beperken, heeft Microsoft zijn geheime scanservice uitgebreid om te zoeken naar SAS-tokens met beperkte of buitensporige rechten. Het bedrijf ontdekte ook een bug in het scansysteem waardoor SAS-URL's in de repository onterecht werden gemarkeerd.

Onderzoekers stellen dat vanwege het gebrek aan beveiliging en governance voor SAS-accounttokens, de voorzorgsmaatregel is om ze niet te gebruiken voor externe uitwisseling. Fouten bij het genereren van tokens kunnen gemakkelijk over het hoofd worden gezien en gevoelige gegevens blootleggen.

JUMPSEC Labs kondigde eerder in juli 2022 een dreiging aan die deze accounts zou kunnen misbruiken om toegang te krijgen tot bedrijven.

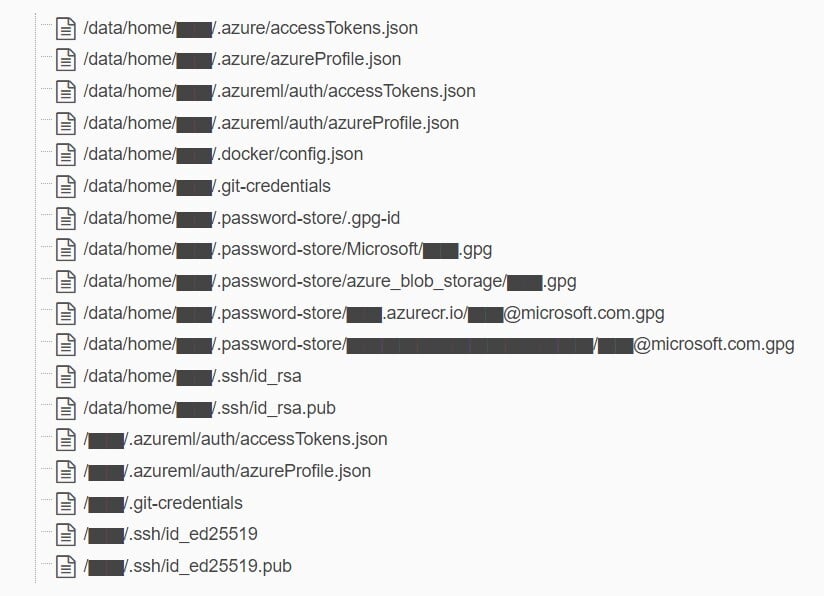

Gevoelige bestanden gevonden op back-ups van Wiz Research

Dit is de nieuwste beveiligingsinbreuk van Microsoft. Twee weken geleden onthulde het bedrijf ook al dat hackers uit China de zwaarst beveiligde sleutels hadden gehackt en gestolen. Hackers namen de account van een ingenieur van dit bedrijf over en kregen toegang tot het archief met digitale handtekeningen van de gebruiker.

Het laatste incident toont de potentiële risico's aan van de integratie van AI in grote systemen, aldus Ami Luttwak, CTO van Wiz CTO. Nu datawetenschappers en engineers zich haasten om nieuwe AI-oplossingen te implementeren, vereisen de enorme hoeveelheden data die ze verwerken echter extra beveiligingscontroles en -waarborgen.

Omdat veel ontwikkelteams met enorme hoeveelheden data moeten werken, deze data met collega's moeten delen of moeten samenwerken aan openbare open source-projecten, worden situaties zoals die van Microsoft steeds moeilijker te traceren en te vermijden.

Bronlink

![[Foto] Dan Mountain Ginseng, een kostbaar geschenk van de natuur aan het Kinh Bac-land](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F11%2F30%2F1764493588163_ndo_br_anh-longform-jpg.webp&w=3840&q=75)

Reactie (0)