Deze kwetsbaarheid stelt hackers in staat om het robotsysteem te besturen en zonder toestemming van de ouders met kinderen te videochatten . Bovendien brengen de risico's die gepaard gaan met de toepassing van dit robotsysteem ook andere gevaren met zich mee, zoals diefstal van persoonlijke gegevens van kinderen, zoals naam, geslacht, leeftijd en zelfs geografische locatie.

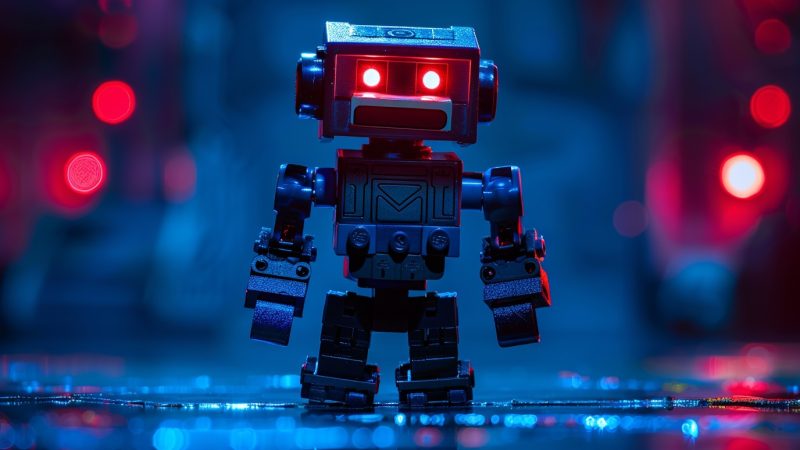

Slim speelgoed kan doelwit worden van hackeraanvallen

Dit is een Android-gestuurde kinderrobot met een camera en microfoon. Hij maakt gebruik van kunstmatige intelligentie om kinderen te herkennen en een naam te geven, automatisch reacties aan te passen op basis van de stemming van het kind en na verloop van tijd leert de robot het kind kennen. Om de functies van de robot optimaal te benutten, moeten ouders een besturingsapp downloaden op hun mobiele apparaat. Met deze app kunnen ouders het leerproces van hun kind volgen en zelfs videogesprekken met het kind voeren via de robot.

Tijdens de installatiefase krijgen ouders de opdracht om de robot via wifi met hun mobiele apparaat te verbinden en vervolgens de naam en leeftijd van het kind door te geven aan het apparaat. Kaspersky-experts ontdekten echter een zorgwekkend beveiligingsprobleem: de Application Programming Interface (API) die om kindgegevens vraagt, mist een authenticatiefunctie, terwijl dit een belangrijke controle is om te bevestigen wie toegang heeft tot de netwerkbronnen van de gebruiker.

Hierdoor bestaat het risico dat cybercriminelen allerlei gegevens kunnen onderscheppen en stelen, zoals namen, leeftijden, geslachten, woonlanden en zelfs IP-adressen van kinderen, door de netwerktoegangsfrequentie te onderscheppen en te analyseren.

Deze kwetsbaarheid stelt een aanvaller in staat om een live videogesprek met een kind te starten, waarbij de toestemming van de ouder volledig wordt omzeild. Als het kind het gesprek accepteert, kan de aanvaller in het geheim informatie met het kind uitwisselen zonder toestemming van de ouder. In dit geval kan de aanvaller het kind manipuleren , het kind uit huis lokken of het kind aanzetten tot gevaarlijke handelingen.

Bovendien zouden beveiligingsproblemen met de app op het mobiele apparaat van de ouder een aanvaller in staat kunnen stellen de robot op afstand te bedienen en ongeautoriseerde toegang tot het netwerk te verkrijgen. Door brute-force-methoden te gebruiken om het eenmalige wachtwoord te achterhalen en de mogelijkheid van onbeperkte mislukte inlogpogingen, zou de aanvaller de robot op afstand aan zijn eigen account kunnen koppelen, waardoor de eigenaar geen controle meer heeft over het apparaat.

Nikolay Frolov, senior beveiligingsonderzoeker bij Kaspersky ICS CERT, merkte op: "Bij het kopen van slim speelgoed is het belangrijk om niet alleen rekening te houden met de entertainment- en educatieve waarde, maar ook met de veiligheids- en beveiligingsfuncties. Hoewel de algemene opvatting bestaat dat hogere prijzen betere beveiliging betekenen, is het belangrijk om te beseffen dat zelfs het duurste slimme speelgoed niet volledig immuun is voor kwetsbaarheden die aanvallers kunnen misbruiken. Ouders moeten daarom zorgvuldig speelgoedrecensies lezen, slimme apparaten altijd updaten naar de nieuwste versies en de speelactiviteiten van hun kinderen nauwlettend in de gaten houden."

Bronlink

![[Foto] Opening van de 14e Conferentie van het 13e Centraal Comité van de Partij](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/05/1762310995216_a5-bnd-5742-5255-jpg.webp)

![[Foto] Panorama van het Patriottische Emulatiecongres van de krant Nhan Dan voor de periode 2025-2030](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/04/1762252775462_ndo_br_dhthiduayeuncbaond-6125-jpg.webp)

Reactie (0)