Ifølge BleepingComputer har Microsoft lagt til BioNTdrv.sys-driveren på blokkeringslisten på grunn av oppdagelsen av sikkerhetsproblemer som kan utnyttes av hackere. Sårbarhetene ble funnet i en kjernenivådriver i Paragon Partition Manager-programvaren. Hackere kan utnytte denne driveren for å få kontroll på systemnivå i Windows, og dermed distribuere ransomware-angrep. Hvis denne programvaren allerede er installert på målenheten, kan angripere utnytte den eksisterende sårbarheten. Omvendt kan de også installere denne driveren for å infiltrere systemet på sin egen måte.

Ifølge CERT/CC lar disse sårbarhetene hackere med lokal tilgang til enheten eskalere rettigheter eller forårsake en tjenestenekt (DoS). Spesielt fordi BioNTdrv.sys-driveren er digitalt signert av Microsoft, kan hackere bruke teknikken «Bring Your Own Vulnerable Driver» (BYOVD) og utnytte legitime, men sårbare drivere for å utnytte systemet.

Microsoft sa at fire av de fem sårbarhetene påvirker Paragon Partition Manager versjon 7.9.1 og tidligere, mens den femte (CVE-2025-0298) påvirker versjon 17 og tidligere, som også er sårbarheten som har blitt aktivt utnyttet i nylige ransomware-angrep.

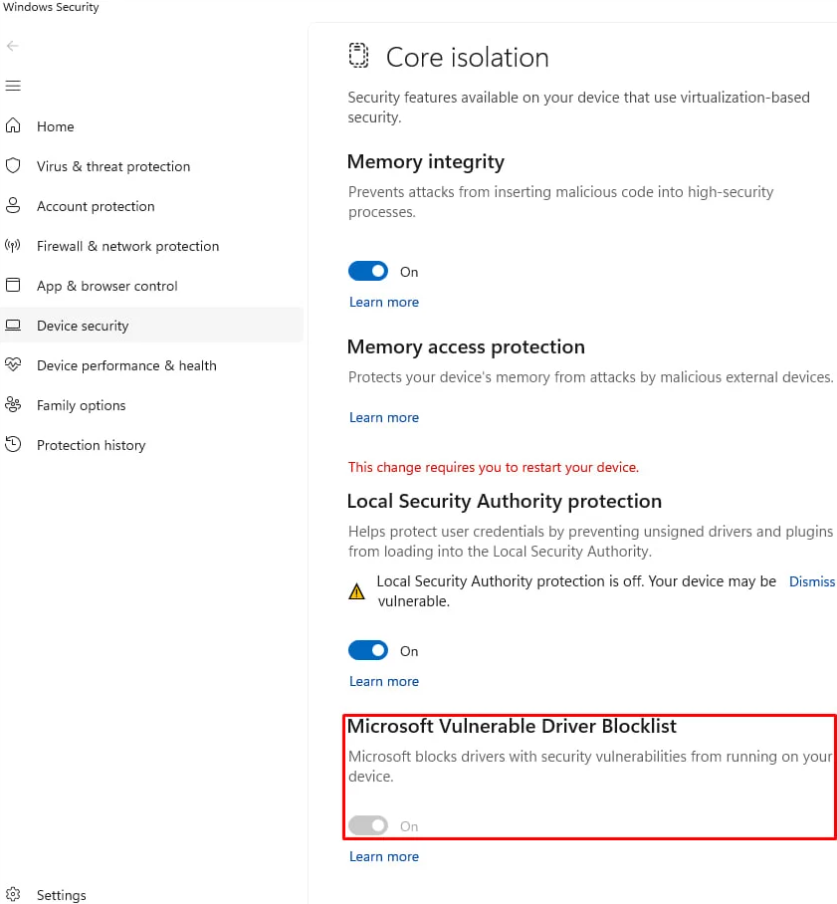

Hvis alternativet for blokkering av sårbare drivere i Microsoft deaktiveres, blir enheten sårbar for angrep fra sårbare drivere.

For å redusere risikoen anbefaler Microsoft at brukere oppgraderer til den nyeste versjonen av programvaren, som følger med den reparerte BioNTdrv.sys 2.0.0. I tillegg til å oppdatere programvaren, bør brukere også sjekke og aktivere Microsofts blokkeringsliste over sårbare drivere ved å gå til Innstillinger > Personvern og sikkerhet > Windows-sikkerhet > Enhetssikkerhet > Kjerneisolasjon > Microsofts blokkeringsliste over sårbare drivere og sørge for at denne funksjonen er aktivert.

[annonse_2]

Kilde: https://thanhnien.vn/microsoft-canh-bao-lo-hong-bao-mat-cua-phan-mem-quan-ly-o-dia-tren-windows-185250304165924709.htm

![[Foto] Statsminister Pham Minh Chinh leder det andre møtet i styringskomiteen for privat økonomisk utvikling.](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/01/1762006716873_dsc-9145-jpg.webp)

Kommentar (0)