Firma Kaspersky poinformowała, że dzięki swoim produktom B2B do 2023 r. udało jej się zapobiec dziesiątkom milionów ataków siłowych na firmy w Azji Południowo-Wschodniej.

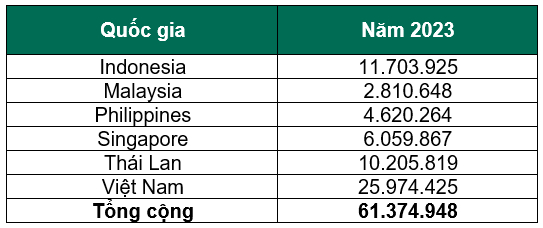

Dokładnie w okresie od stycznia do grudnia 2023 r. produkty B2B firmy Kaspersky, zainstalowane w firmach każdej wielkości w Azji Południowo-Wschodniej, wykryły i zablokowały 61 374 948 takich ataków.

Atak siłowy to forma odgadywania hasła lub klucza szyfrującego, polegająca na wypróbowaniu wszystkich możliwych kombinacji znaków w systemie, aż do znalezienia prawidłowej. W przypadku powodzenia atakujący może ukraść dane logowania użytkownika.

Protokół RDP (Remote Desktop Protocol) to zastrzeżony protokół firmy Microsoft, który zapewnia graficzny interfejs umożliwiający użytkownikom łączenie się z innymi komputerami za pośrednictwem sieci. RDP jest szeroko wykorzystywany zarówno przez administratorów systemów, jak i zwykłych użytkowników do zdalnego sterowania serwerami i innymi komputerami.

Cyberprzestępcy stosują ataki siłowe w celu znalezienia prawidłowych nazw użytkowników i haseł, wypróbowując wszystkie możliwe kombinacje znaków, aż znajdą prawidłowe hasło dostępu do systemu.

Firma Kaspersky zablokowała ponad 61 milionów ataków siłowych wymierzonych w firmy w 2023 roku.

Wietnam, Indonezja i Tajlandia odnotowały w zeszłym roku najwyższą liczbę ataków siłowych w Azji Południowo-Wschodniej. Tymczasem Singapur odnotował ponad 6 milionów przypadków, Filipiny prawie 5 milionów, a Malezja miała najmniejszą liczbę ataków siłowych – prawie 3 miliony.

Według Adriana Hia, dyrektora zarządzającego regionu Azji i Pacyfiku w firmie Kaspersky, ataki siłowe stanowią potencjalne zagrożenie, którego firmy nie mogą ignorować.

Korzystanie z usług stron trzecich do wymiany danych, pracownicy pracujący na komputerach osobistych oraz sieci Wi-Fi stwarzają zagrożenia. Narzędzia zdalnego dostępu, takie jak RDP, pozostają stałym przedmiotem troski korporacyjnych zespołów ds. cyberbezpieczeństwa.

Jeśli użytkownicy korzystają z protokołu RDP w celach służbowych, należy podjąć następujące środki ostrożności:

- Priorytetem powinno być stosowanie silnych haseł.

- Ogranicz dostęp RDP przez korporacyjną sieć VPN.

- Włącz uwierzytelnianie na poziomie sieci (NLA).

- Włącz uwierzytelnianie dwuskładnikowe (jeśli jest dostępne).

- Wyłącz RDP i zamknij port 3389, jeśli nie jest używany.

- Użyj sprawdzonego rozwiązania zabezpieczającego, takiego jak Kaspersky Endpoint Security for Business.

Source: https://nld.com.vn/viet-nam-thuoc-3-nuoc-bi-danh-cap-mat-khau-nhieu-nhat-dong-nam-a-196240516175411054.htm

![[Zdjęcie] Uroczystość zamknięcia X sesji XV Zgromadzenia Narodowego](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F11%2F1765448959967_image-1437-jpg.webp&w=3840&q=75)

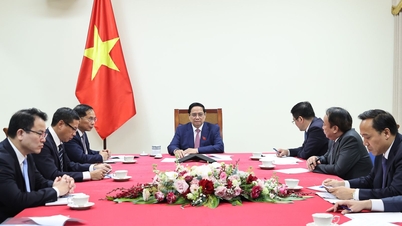

![[Zdjęcie] Premier Pham Minh Chinh rozmawia telefonicznie z dyrektorem generalnym rosyjskiej korporacji Rosatom.](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F11%2F1765464552365_dsc-5295-jpg.webp&w=3840&q=75)

![[OFICJALNIE] MISA GROUP OGŁASZA SWOJE PIONIERSKIE POZYCJONOWANIE MARKI W BUDOWANIU AGENTIC AI DLA FIRM, GOSPODARSTW DOMOWYCH I RZĄDU](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/12/11/1765444754256_agentic-ai_postfb-scaled.png)

Komentarz (0)