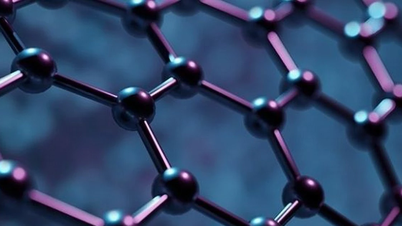

O problema foi descoberto pelo pesquisador de segurança Thomas Roth quando ele conseguiu invadir o controlador USB-C proprietário ACE3 da Apple, que desempenha um papel fundamental no gerenciamento do carregamento e da transferência de dados nos dispositivos mais recentes da Apple.

As informações sobre esse ataque foram reveladas pela primeira vez no 38º Congresso de Comunicação do Caos, no final de dezembro do ano passado, mas os detalhes específicos só foram divulgados recentemente. O incidente evidenciou vulnerabilidades na implementação do USB-C da Apple, levantando preocupações sobre a segurança dos dados do usuário e a integridade do dispositivo.

A Apple começou a implementar USB-C no iPhone a partir da série iPhone 15.

Em uma apresentação técnica, Roth descreveu seu método, que envolvia a engenharia reversa do controlador ACE3 para expor seu firmware e protocolos de comunicação. Após explorar essas vulnerabilidades, ele reprogramou o controlador, permitindo-lhe realizar ações não autorizadas, como burlar verificações de segurança e injetar comandos maliciosos.

A Apple não oferece proteção suficiente aos usuários.

A vulnerabilidade explorada por Roth decorre da falha da Apple em implementar proteções suficientes no firmware do controle. Isso permite que um invasor obtenha acesso de baixo nível por meio de um cabo ou dispositivo USB-C especialmente projetado. Uma vez comprometido, o controle pode ser manipulado para emular acessórios confiáveis ou executar ações sem o consentimento do usuário.

Segundo o Cyber Security News , o ataque é significativo para a segurança dos dispositivos, pois a integração do ACE3 com sistemas internos pode levar a desbloqueios irrestritos ou implantes de firmware que comprometam o sistema operacional principal. Atores maliciosos poderiam explorar essas vulnerabilidades para obter acesso não autorizado a dados confidenciais ou assumir o controle dos dispositivos.

A boa notícia é que os usuários da Apple não precisam se preocupar muito, pois os detalhes do ataque foram revelados recentemente e o processo é bastante complexo. No entanto, hackers encontrarão maneiras de explorar esse método com o tempo. Recomenda-se cautela aos usuários por enquanto, visto que a Apple ainda não emitiu um comunicado específico ou um cronograma para a correção da falha no controlador ACE3.

Fonte: https://thanhnien.vn/lo-hong-trong-hang-loat-thiet-bi-usb-c-cua-apple-185250114091100872.htm

![[E - Magazine] Das trevas da violência à luz do amor - Parte 2: Doando amor, eliminando a violência escolar](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/11/10/1762765904513_e-magazine-tu-b-w1200t0-di2545d105d1160216t11920l1-b2-227.webp)

![[Foto] O Secretário-Geral To Lam e o Presidente da Assembleia Nacional, Tran Thanh Man, participam da comemoração do 80º aniversário do Dia Tradicional do Setor de Inspeção do Vietnã.](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/17/1763356362984_a2-bnd-7940-3561-jpg.webp)

Comentário (0)