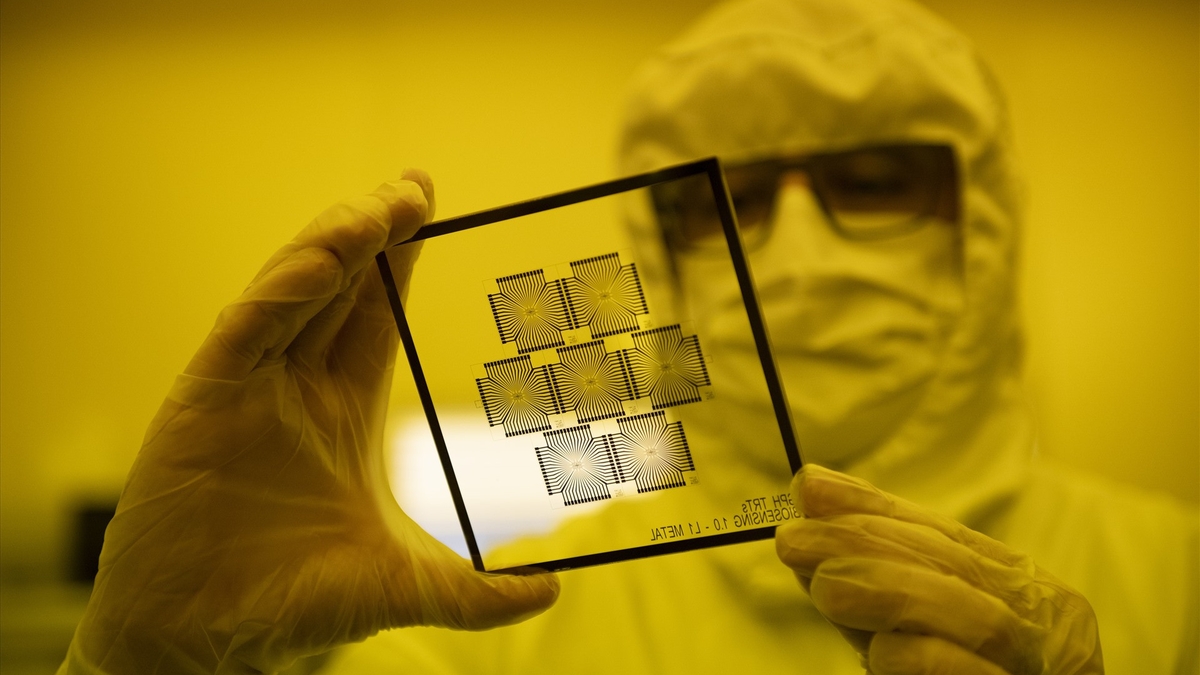

Сканирование для выявления компьютеров Windows, подверженных уязвимостям

Департамент информационной безопасности ( Министерство информации и коммуникаций ) только что разослал предупреждение о 16 серьезных и высокоуровневых уязвимостях безопасности в продуктах Microsoft подразделениям ИТ и информационной безопасности министерств, отраслей и местных органов власти, государственным корпорациям и группам, акционерным коммерческим банкам и финансовым учреждениям.

Вышеуказанные уязвимости были выявлены Департаментом информационной безопасности на основе оценки и анализа списка исправлений, опубликованного корпорацией Microsoft в апреле 2024 года, в котором указано 147 уязвимостей, существующих в продуктах технологической компании.

Среди 16 новых предупреждений об уязвимостях безопасности есть 2 уязвимости, на которые эксперты рекомендуют обратить особое внимание: уязвимость CVE-2024-20678 в Remote Procedure Call Runtime - RPC (компонент Windows, который обеспечивает взаимодействие между различными процессами в системе по сети - PV), позволяющая злоумышленникам удаленно выполнять код; уязвимость CVE-2024-29988 в SmartScreen (функция безопасности, встроенная в Windows), позволяющая злоумышленникам обойти механизм защиты.

Список уязвимостей безопасности в продуктах Microsoft, о которых было сообщено на этот раз, также включает 12 уязвимостей, позволяющих злоумышленникам удаленно выполнять код, в том числе: 3 уязвимости CVE-2024-21322, CVE-2024-21323, CVE2024-29053 в «Microsoft Defender for IoT»; уязвимость CVE-2024-26256 в библиотеке с открытым исходным кодом Libarchive; уязвимость CVE-2024-26257 в электронной таблице Microsoft Excel; 7 уязвимостей CVE-2024-26221, CVE-2024-26222, CVE2024-26223, CVE-2024-26224, CVE-2024-26227, CVE-2024-26231 и CVE2024-26233 в «DNS-сервере Windows».

Кроме того, подразделениям также рекомендуется обратить внимание на две уязвимости, которые позволяют субъектам выполнять атаки спуфинга, включая уязвимость CVE-2024-20670 в программном обеспечении Outlook для Windows, которая раскрывает «NTML-хэш», и уязвимость CVE-2024-26234 в драйвере прокси-сервера.

Департамент информационной безопасности рекомендует ведомствам, организациям и предприятиям проверять, анализировать и выявлять компьютеры с операционными системами Windows, которые могут быть подвержены кибератакам, а также своевременно обновлять соответствующие исправления для предотвращения риска кибератак. Целью является обеспечение информационной безопасности информационных систем подразделений, что вносит вклад в обеспечение безопасности киберпространства Вьетнама.

Подразделениям также рекомендуется усилить мониторинг и подготовить планы реагирования при обнаружении признаков эксплуатации и кибератак. Кроме того, регулярно отслеживать каналы оповещения компетентных органов и крупных организаций в сфере информационной безопасности для своевременного выявления рисков кибератак.

Также в апреле Департамент информационной безопасности предупредил и поручил подразделениям проанализировать и устранить уязвимость безопасности CVE-2024-3400 в программном обеспечении PAN-OS. Код эксплойта этой уязвимости использовался злоумышленником для атак на информационные системы многих ведомств и организаций. Подразделениям, использующим программное обеспечение PAN-OS, рекомендуется обновить патч до уязвимых версий, выпущенный 14 апреля.

Приоритетное внимание устранению потенциальных рисков в системе

Эксперты всегда считали, что атаки на системы путём эксплуатации уязвимостей безопасности распространённого программного обеспечения и технологических решений являются одним из наиболее заметных трендов кибератак. Кибергруппы не только эксплуатируют уязвимости нулевого дня (которые ещё не были обнаружены) или новые уязвимости безопасности, о которых сообщают компании, но и активно сканируют ранее обнаруженные уязвимости безопасности, чтобы использовать их в качестве плацдарма для атак на системы.

Однако в действительности Департамент информационной безопасности, а также агентства и подразделения, работающие в сфере информационной безопасности, регулярно предупреждают о новых уязвимостях или новых тенденциях атак, но многие агентства и подразделения не уделяют должного внимания оперативному обновлению информации и реагированию на нее.

Рассказывая о конкретном случае поддержки организации, подвергшейся атаке в конце марта, эксперт Ву Нгок Сон, технический директор компании NCS, сказал: «Проведя анализ, мы поняли, что инцидент следовало устранить раньше, поскольку организация была предупреждена о взломе учётной записи администратора и необходимости немедленного вмешательства. Считая учётную запись администратора неважной, организация проигнорировала её и не приняла никаких мер. Хакер воспользовался учётной записью администратора, эксплуатировал уязвимость, получил права администратора и атаковал систему».

Статистика, предоставленная Департаментом информационной безопасности в конце прошлого года, показала, что более 70% организаций не уделяли внимания проверке и обработке обновлений, а также устранению уязвимостей и слабых мест, о которых было сообщено.

В связи с вышеизложенной ситуацией Департамент информационной безопасности поручил подразделениям в 2024 году среди 6 групп ключевых задач, на выполнение которых министерствам, отраслям, органам местного самоуправления, агентствам, организациям и предприятиям рекомендуется сосредоточиться в первую очередь на устранении потенциальных или уже существующих в системе рисков.

«Подразделениям следует учитывать известные и существующие риски в системе, прежде чем думать об инвестициях в защиту от новых рисков. Периодическая проверка и оценка информационной безопасности в соответствии с нормативными актами, а также поиск угроз для обнаружения и устранения рисков в системе крайне важны и должны проводиться регулярно», — подчеркнул представитель Департамента информационной безопасности.

Источник

![[Фото] Дананг: сотни людей объединили усилия, чтобы очистить важный туристический маршрут после шторма № 13](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/07/1762491638903_image-3-1353-jpg.webp)

Комментарий (0)