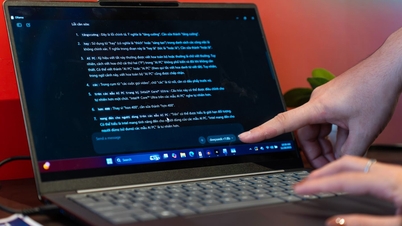

Протокол контексту моделі (MCP) – протокол підключення штучного інтелекту з відкритим кодом, анонсований Anthropic у 2024 році – дозволяє великим мовним моделям (LLM) підключатися безпосередньо до зовнішніх інструментів та сервісів, таких як пошук, управління вихідним кодом, доступ до API, дані CRM, фінанси або хмара. Однак, як і будь-який інструмент з відкритим кодом, MCP може бути використаний для зловмисних цілей.

У лабораторії команда Kaspersky Gert Emergency Response Team (GERT) змоделювала сценарій, у якому на комп'ютері розробника було встановлено шкідливий MCP-сервер, який збирав паролі, дані кредитних карток, криптовалютних гаманців, токени API, хмарні конфігурації та інші дані. Користувачів було легко обдурити, оскільки вони не помічали жодних незвичайних ознак. Хоча Kaspersky не зафіксував жодних реальних інцидентів, цей ризик цілком реальний не лише для крадіжки даних, але й для встановлення бекдорів, поширення шкідливого програмного забезпечення або вимагання грошей.

У дослідженні Касперський використовував Cursor як гіпотетичного клієнта штучного інтелекту, який підключається до MCP, що перетворюється на інструмент атаки, але цей метод можна застосувати до будь-якого LLM. Cursor та Anthropic були про це повідомлені.

Мохамед Гобаші, спеціаліст з реагування на інциденти Глобальної команди реагування на надзвичайні ситуації (GERT) компанії Kaspersky, сказав: «Атаки на ланцюги поставок залишаються однією з найсерйозніших загроз сьогодення. В умовах тісної інтеграції штучного інтелекту в робочі процеси, компанії легко почуваються самовпевнено, використовуючи неперевірені користувацькі MCP, завантажені з форумів. Це збільшує ризик витоку даних і свідчить про необхідність побудови надійної системи захисту».

У новому Білому документі Касперського наведено детальний аналіз методів атаки та контрзаходів. Повний звіт доступний на Securelist. GERT також надає низку рекомендацій:

По-перше, важливо ретельно перевірити кожен MCP-сервер перед використанням, переконатися, що він просканований та схвалений, а також підтримувати білий список автентифікованих серверів.

По-друге, обмежте доступ, запустивши MCP у контейнері або віртуальній машині, надаючи дозволи лише необхідним каталогам та розділяючи середовища розробки та виробництва, щоб запобігти поширенню ризику.

По-третє, відстежуйте незвичайну поведінку, реєструючи всі запити та відповіді, виявляючи приховані інструкції або дивні операції, такі як неочікувані команди SQL або неналежним чином надіслані дані.

Крім того, компаніям слід впроваджувати служби безпеки Kaspersky, такі як Managed Detection and Response (MDR) або Incident Response, щоб забезпечити безперервний захист, виявляти та розслідувати інциденти, а також підтримувати навіть підрозділи, яким бракує спеціалізованого персоналу.

За словами Касперського, в епоху штучного інтелекту підтримка пильності, суворий контроль нових інструментів та поєднання комплексних рішень безпеки будуть ключовими для бізнесу, щоб захистити себе від дедалі складніших загроз ланцюгам поставок.

Джерело: https://nld.com.vn/canh-bao-nguy-co-tan-cong-moi-loi-dung-giao-thuc-ket-noi-ai-ma-nguon-mo-196250924152722129.htm

Коментар (0)