The Hacker News کے مطابق، QakBot ایک مشہور ونڈوز میلویئر تناؤ ہے جس کا اندازہ ہے کہ اس نے عالمی سطح پر 700,000 سے زیادہ کمپیوٹرز سے سمجھوتہ کیا ہے اور مالی فراڈ کے ساتھ ساتھ رینسم ویئر کی سہولت فراہم کرتا ہے۔

امریکی محکمہ انصاف (DoJ) نے کہا کہ میلویئر کو متاثرین کے کمپیوٹرز سے ہٹایا جا رہا ہے، جو اسے مزید نقصان پہنچانے سے روک رہا ہے، اور حکام نے 8.6 ملین ڈالر سے زیادہ کی غیر قانونی کرپٹو کرنسی ضبط کر لی ہے۔

سرحد پار آپریشن، جس میں فرانس، جرمنی، لٹویا، رومانیہ، نیدرلینڈز، برطانیہ اور امریکہ شامل تھے، سائبر سیکیورٹی فرم Zscaler کی تکنیکی مدد سے، سائبر کرائمینلز کے ذریعے استعمال کیے جانے والے بوٹ نیٹ انفراسٹرکچر کی سب سے بڑی امریکی قیادت میں مالی اور تکنیکی رکاوٹ تھی، حالانکہ کسی گرفتاری کا اعلان نہیں کیا گیا تھا۔

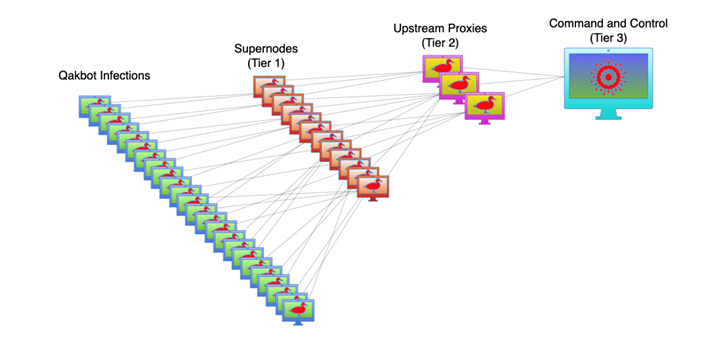

QakBot کا بوٹ نیٹ کنٹرول ماڈل

QakBot، جسے QBot اور Pinkslipbot کے نام سے بھی جانا جاتا ہے، نے 2007 میں ایک بینکنگ ٹروجن کے طور پر کام کرنا شروع کیا، اس سے پہلے کہ وہ رینسم ویئر سمیت متاثرہ مشینوں پر میلویئر کے لیے تقسیم کے مرکز کے طور پر خدمات انجام دے سکے۔ QakBot کے کچھ ransomware میں Conti، ProLock، Egregor، REvil، MegaCortex، اور Black Basta شامل ہیں۔ خیال کیا جاتا ہے کہ قک بوٹ کے آپریٹرز نے اکتوبر 2021 اور اپریل 2023 کے درمیان متاثرین سے تقریباً 58 ملین ڈالر تاوان کی رقم وصول کی ہے۔

اکثر فشنگ ای میلز کے ذریعے تقسیم کیا جاتا ہے، ماڈیولر میلویئر کمانڈ پر عمل درآمد اور معلومات اکٹھا کرنے کی صلاحیتوں سے لیس ہوتا ہے۔ QakBot اپنے پورے وجود میں مسلسل اپ ڈیٹ ہوتا رہا ہے۔ DoJ نے کہا کہ میلویئر سے متاثرہ کمپیوٹر بوٹ نیٹ کا حصہ تھے، یعنی مجرم تمام متاثرہ کمپیوٹرز کو مربوط طریقے سے کنٹرول کر سکتے ہیں۔

عدالتی دستاویزات کے مطابق، آپریشن نے QakBot کے بنیادی ڈھانچے تک رسائی حاصل کی، جس نے اسے FBI کے زیر کنٹرول سرورز کے ذریعے بوٹ نیٹ ٹریفک کو ری ڈائریکٹ کرنے کی اجازت دی، بالآخر مجرموں کی سپلائی چین کو غیر فعال کر دیا۔ سرورز نے سمجھوتہ کرنے والے کمپیوٹرز کو ہدایت کی کہ وہ ایک ان انسٹالر ڈاؤن لوڈ کریں جو قاک بوٹ بوٹ نیٹ سے مشینوں کو ہٹانے کے لیے ڈیزائن کیا گیا ہے، جو مؤثر طریقے سے اضافی میلویئر اجزاء کی تقسیم کو روکتا ہے۔

QakBot نے وقت کے ساتھ ساتھ بڑھتی ہوئی نفاست کا مظاہرہ کیا ہے، نئے حفاظتی اقدامات کو ایڈجسٹ کرنے کے لیے تیزی سے حکمت عملی تبدیل کی ہے۔ مائیکروسافٹ نے تمام آفس ایپلی کیشنز میں میکرو کو بطور ڈیفالٹ غیر فعال کرنے کے بعد، میلویئر نے اس سال کے شروع میں OneNote فائلوں کو انفیکشن ویکٹر کے طور پر استعمال کرنا شروع کیا۔

نفاست اور موافقت ایک سے زیادہ فائل فارمیٹس جیسے کہ پی ڈی ایف، ایچ ٹی ایم ایل، اور زپ کو قاک بوٹ کے اٹیک چین میں ہتھیار بنانے میں بھی مضمر ہے۔ میلویئر کے کمانڈ اور کنٹرول سرورز کی اکثریت امریکہ، برطانیہ، ہندوستان، کینیڈا اور فرانس میں واقع ہے، جب کہ خیال کیا جاتا ہے کہ بیک اینڈ انفراسٹرکچر روس میں واقع ہے۔

QakBot، Emotet اور IcedID کی طرح، متاثرہ کمپیوٹرز پر نصب میلویئر کو کنٹرول کرنے اور ان سے بات چیت کرنے کے لیے تین درجے کا سرور سسٹم استعمال کرتا ہے۔ بنیادی اور ثانوی سرورز کا بنیادی مقصد متاثرہ کمپیوٹرز اور بوٹ نیٹ کو کنٹرول کرنے والے تیسرے درجے کے سرور کے درمیان خفیہ کردہ مواصلات کو ریلے کرنا ہے۔

جون 2023 کے وسط تک، 63 ممالک میں 853 ٹائر-1 سرورز کی نشاندہی کی گئی ہے، جس میں ٹائر-2 سرورز مین کنٹرول سرور کو ماسک کرنے کے لیے پراکسی کے طور پر کام کر رہے ہیں۔ Abuse.ch کے ذریعے جمع کردہ ڈیٹا سے پتہ چلتا ہے کہ تمام QakBot سرورز اب آف لائن ہیں۔

HP Wolf Security کے مطابق، QakBot Q2 2023 میں 18 اٹیک چینز اور 56 مہمات کے ساتھ سب سے زیادہ فعال میلویئر فیملیز میں سے ایک تھا۔ یہ مجرمانہ گروہوں کے رجحان کو ظاہر کرتا ہے جو غیر قانونی منافع کے لیے نیٹ ورک کے دفاع میں کمزوریوں سے فائدہ اٹھانے کی کوشش کر رہے ہیں۔

ماخذ لنک

![[تصویر] کیٹ با - گرین جزیرے کی جنت](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F04%2F1764821844074_ndo_br_1-dcbthienduongxanh638-jpg.webp&w=3840&q=75)

![[VIMC بجلی کی رفتار کے 40 دن] دا نانگ پورٹ: اتحاد - بجلی کی رفتار - ختم لائن تک پیش رفت](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/12/04/1764833540882_cdn_4-12-25.jpeg)

تبصرہ (0)