Im digitalen Zeitalter werden Cyberangriffe immer raffinierter und gefährlicher. Kürzlich wurde ein komplexer Cyberangriff auf Computer in der Ukraine entdeckt. Ziel war die Verbreitung der Schadsoftware Cobalt Strike und die Übernahme infizierter Server. Dieser Angriff nutzte nicht nur fortschrittliche Techniken, um in das System einzudringen, sondern auch verschiedene Ausweichmaßnahmen, um der Erkennung durch Sicherheitssoftware zu entgehen. In diesem Artikel untersuchen wir detailliert, wie der Angriff ablief, welche Techniken die Hacker verwendeten und welche einfachen Maßnahmen Sie ergreifen können, um sich vor ähnlichen Bedrohungen zu schützen.

Teil 1: Ausgefeilte Hackerangriffstechniken

Nachdem wir nun den Kontext und die Bedeutung der Aufdeckung dieses ausgeklügelten Cyberangriffs verstehen, wollen wir uns die Details ansehen, um zu sehen, wie die Hacker diesen Angriff durchgeführt haben.

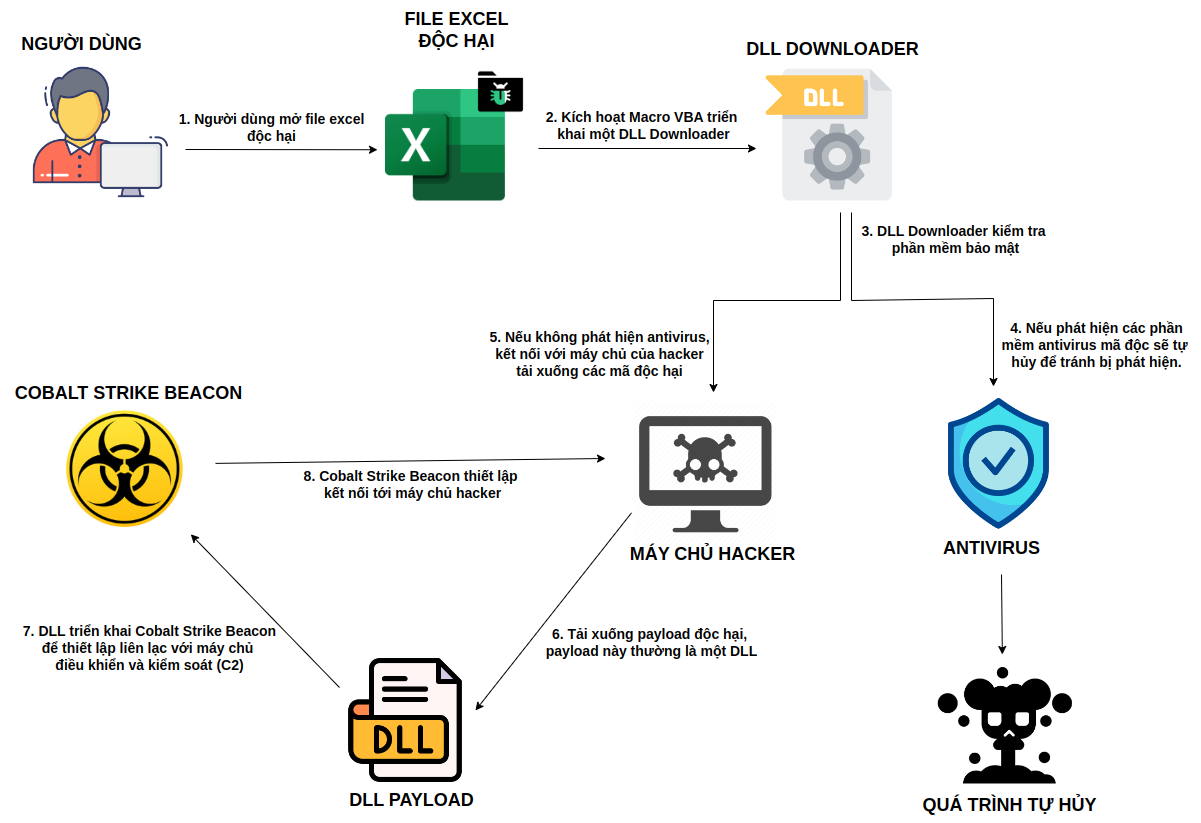

Der Angriff erfolgt in einem grundlegenden 8-Schritte-Prozess wie folgt:

Schritt 1: Der Benutzer öffnet eine schädliche Excel-Datei

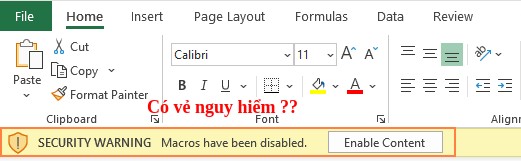

Hacker senden ihren Opfern per E-Mail oder auf anderem Wege eine schädliche Excel-Datei. Beim Öffnen der Datei werden Benutzer aufgefordert, Inhalte zu aktivieren, um Makros zu aktivieren.

Schritt 2: Aktivieren Sie das VBA-Makro, um einen DLL-Downloader bereitzustellen

Wenn der Benutzer das Makro aktiviert, beginnt die Ausführung des in der Excel-Datei eingebetteten VBA-Codes und stellt mithilfe des Dienstprogramms „Register Server System“ (regsvr32) einen DLL-Downloader bereit.

Schritt 3: DLL Downloader sucht nach Sicherheitssoftware

DLL Downloader prüft, ob Sicherheitssoftware wie Avast Antivirus oder Process Hacker auf dem System ausgeführt wird.

Schritt 4: Wenn eine Antivirensoftware erkannt wird, zerstört sich die Malware selbst, um einer Erkennung zu entgehen.

Wenn Sicherheitssoftware erkannt wird, zerstört sich die Schadsoftware selbst, um einer Erkennung und Eindämmung zu entgehen.

Schritt 5: Wenn kein Antivirus erkannt wird, verbinden Sie sich mit dem Server des Hackers und laden Sie den Schadcode herunter

Wenn keine Sicherheitssoftware erkannt wird, stellt DLL Downloader eine Verbindung zum Command-and-Control-Server (C2) des Hackers her, um die Nutzlast der nächsten Verschlüsselungsstufe herunterzuladen.

Schritt 6: Laden Sie die schädliche Nutzlast herunter, die normalerweise eine DLL ist

Die Nutzlast der nächsten Verschlüsselungsstufe wird heruntergeladen und ist in der Regel eine DLL-Datei. Diese Datei ist für den Start des nächsten Schritts in der Angriffskette verantwortlich.

Schritt 7: DLL setzt Cobalt Strike Beacon ein, um die Kommunikation mit dem Command-and-Control-Server (C2) herzustellen

Die heruntergeladene DLL-Datei setzt Cobalt Strike Beacon ein, eine spezielle Nutzlast, die zum Herstellen der Kommunikation mit dem C2-Server des Hackers verwendet wird.

Schritt 8: Cobalt Strike Beacon stellt Verbindung zum Hacker-Server her

Cobalt Strike Beacon stellt eine Kommunikation mit einem C2-Server her, wodurch Hacker die vollständige Kontrolle über den infizierten Computer übernehmen und böswillige Aktivitäten wie Datendiebstahl, Fernsteuerung und Überwachung durchführen können.

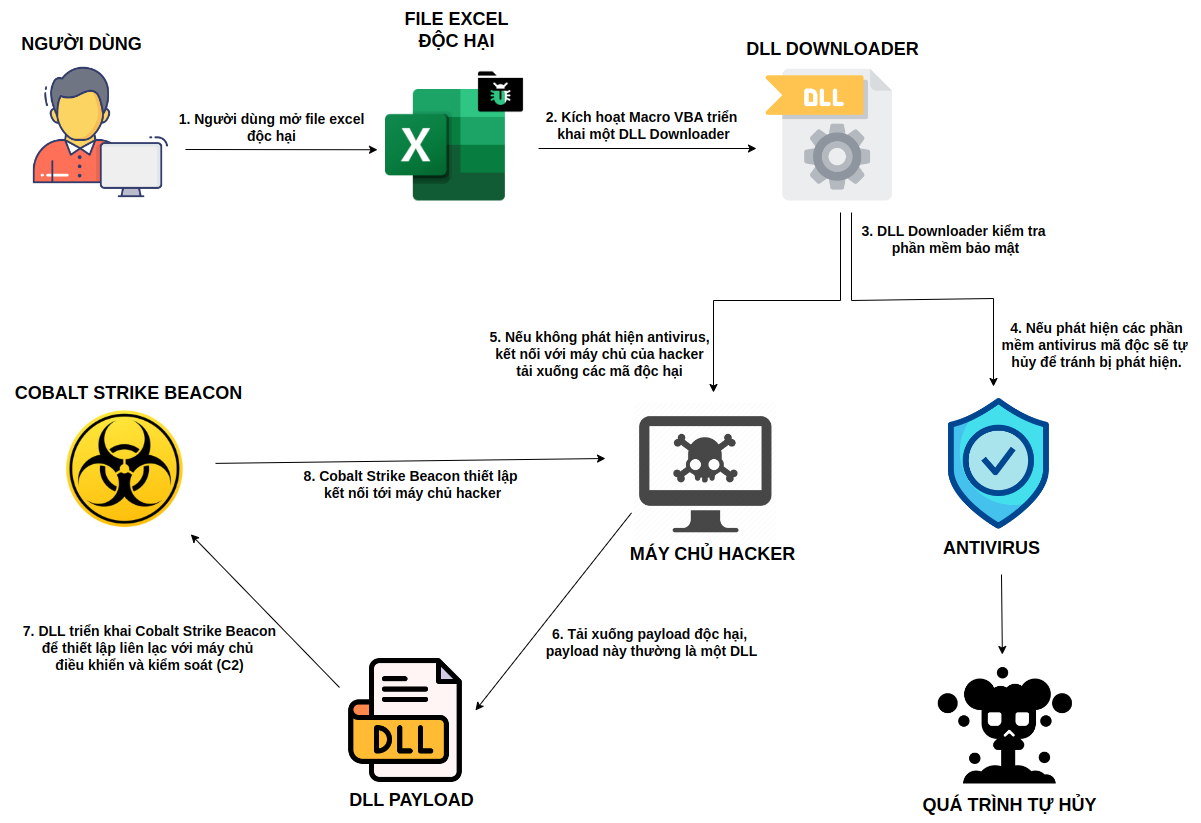

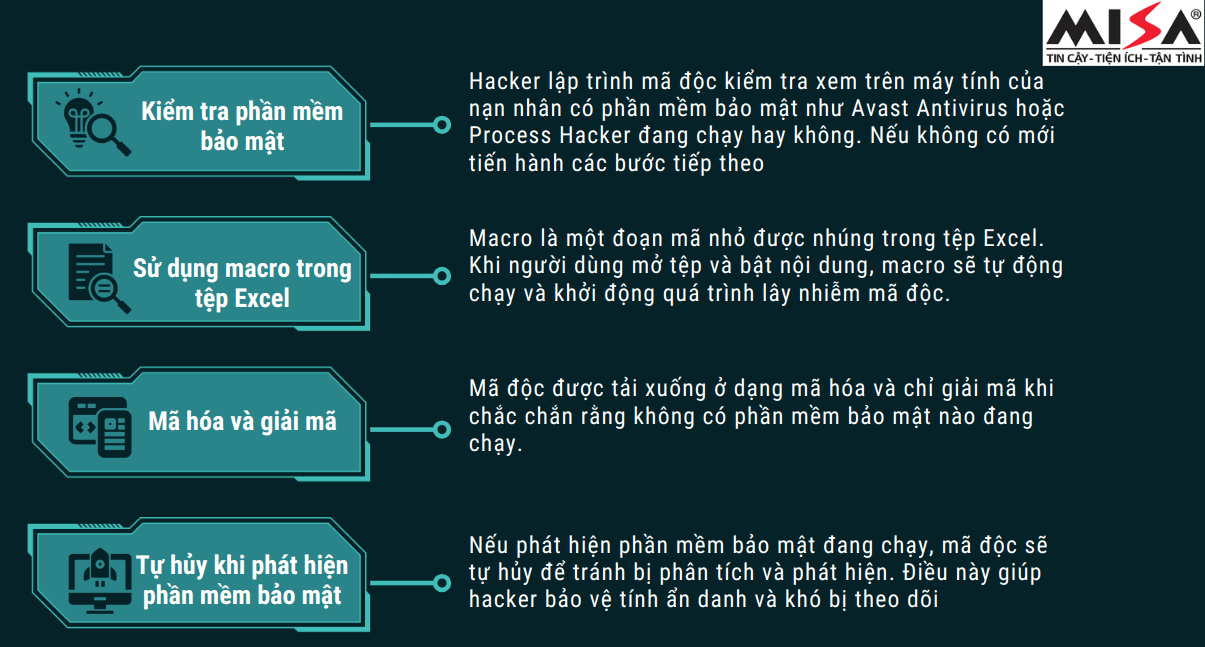

Teil 2: Die raffinierten Umgehungstechniken der Hacker

Nachdem wir nun verstanden haben, wie der Angriff funktioniert, müssen wir mehr darüber erfahren, wie der Hacker eine Entdeckung vermeidet, um bei diesem Angriff erfolgreich zu sein.

Hacker nutzen ausgefeilte Ausweichtechniken, um sicherzustellen, dass ihre Angriffe erfolgreich sind und nicht entdeckt werden. Das Verständnis dieser Techniken hilft uns, die Gefahren heutiger Cyberangriffe besser zu verstehen und entsprechende Schutzmaßnahmen zu ergreifen.

Teil 3: Beste Schutzmaßnahmen für Benutzer

Angesichts der zunehmenden Zahl komplexer Cyberangriffe ist der Schutz Ihrer Systeme und Daten wichtiger denn je. Hier sind einige Top-Tipps, die Ihnen helfen, Ihre Cybersicherheit effektiv zu verbessern:

Angesichts der zunehmenden Zahl raffinierter Cyberangriffe ist es wichtig, Ihre Systeme und persönlichen Daten zu schützen. Indem Sie keine Makros aus nicht vertrauenswürdigen Quellen aktivieren, Ihre Software auf dem neuesten Stand halten, robuste Sicherheitslösungen verwenden und Dateien mit Tools wie VirusTotal überprüfen, minimieren Sie das Risiko einer Malware-Infektion. Bleiben Sie wachsam und befolgen Sie Sicherheitsmaßnahmen, um sich vor Cyberbedrohungen zu schützen.

[Anzeige_2]

Quelle: https://www.misa.vn/147305/canh-bao-excel-macro-tinh-nang-cu-ky-thuat-tan-cong-moi/

![[Foto] Generalsekretär To Lam nimmt an der Einführung von drei digitalen Plattformen teil, die der Umsetzung der Resolution Nr. 57-NQ/TW dienen](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/7/2/d7fb7a42b2c74ffbb1da1124c24d41d3)

Kommentar (0)