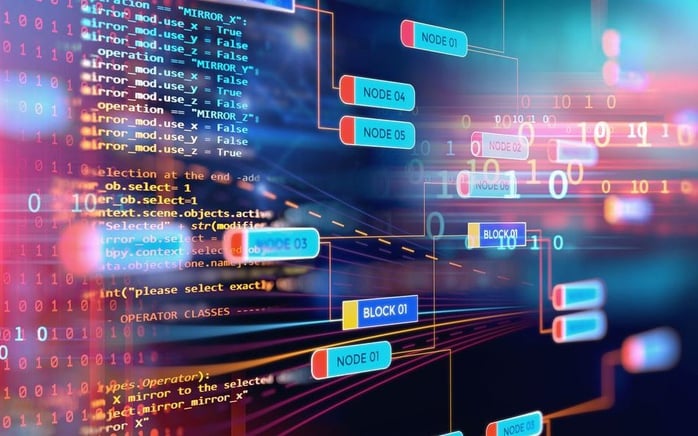

Σύμφωνα με την Παγκόσμια Ομάδα Έρευνας και Ανάλυσης (GReAT), το κακόβουλο λογισμικό GhostContainer εγκαταστάθηκε σε συστήματα που χρησιμοποιούν το Microsoft Exchange, ως μέρος μιας μακροπρόθεσμης, προηγμένης μόνιμης απειλής (APT) που στόχευε βασικούς οργανισμούς στην περιοχή της Ασίας, συμπεριλαμβανομένων μεγάλων εταιρειών τεχνολογίας.

Το GhostContainer, κρυμμένο σε ένα αρχείο με όνομα App_Web_Container_1.dll, είναι στην πραγματικότητα ένα backdoor πολλαπλών χρήσεων. Είναι ικανό να επεκτείνει τη λειτουργικότητά του φορτώνοντας πρόσθετες απομακρυσμένες μονάδες και βασίζεται σε μια ποικιλία εργαλείων ανοιχτού κώδικα. Το κακόβουλο λογισμικό μεταμφιέζεται σε ένα νόμιμο στοιχείο του συστήματος υποδοχής, χρησιμοποιώντας εξελιγμένες τεχνικές αποφυγής για να παρακάμψει το λογισμικό ασφαλείας και τα συστήματα παρακολούθησης.

Μόλις εισέλθει στο σύστημα, το GhostContainer επιτρέπει στους εισβολείς να αναλάβουν τον έλεγχο των διακομιστών Exchange. Μπορεί να λειτουργήσει ως proxy ή κρυπτογραφημένη σήραγγα, επιτρέποντάς τους να διεισδύσουν βαθύτερα στο εσωτερικό δίκτυο ή να κλέψουν ευαίσθητα δεδομένα χωρίς να εντοπιστούν. Αυτές οι ενέργειες έχουν οδηγήσει τους ειδικούς να υποψιαστούν ότι η εκστρατεία εξυπηρετεί σκοπούς κυβερνοκατασκοπείας.

Ο Sergey Lozhkin, επικεφαλής της ομάδας GReAT Ασίας- Ειρηνικού και Μέσης Ανατολής-Αφρικής της Kaspersky, δήλωσε ότι η ομάδα πίσω από το GhostContainer είναι πολύ καλά καταρτισμένη σχετικά με τα περιβάλλοντα διακομιστών Exchange και IIS. Χρησιμοποιούν ανοιχτό κώδικα για την ανάπτυξη εξελιγμένων εργαλείων επίθεσης, αποφεύγοντας παράλληλα εμφανή ίχνη, γεγονός που καθιστά πολύ δύσκολη την ανίχνευση της προέλευσης.

Προς το παρόν δεν είναι σαφές ποια ομάδα βρίσκεται πίσω από αυτήν την καμπάνια, καθώς το κακόβουλο λογισμικό χρησιμοποιεί κώδικα από πολλά έργα ανοιχτού κώδικα - πράγμα που σημαίνει ότι είναι πιθανό να χρησιμοποιηθεί ευρέως από διάφορες ομάδες κυβερνοεγκληματιών σε όλο τον κόσμο. Αξιοσημείωτο είναι ότι, σύμφωνα με στατιστικά στοιχεία, μέχρι το τέλος του 2024, εντοπίστηκαν περίπου 14.000 πακέτα κακόβουλου λογισμικού σε έργα ανοιχτού κώδικα, αύξηση 48% σε σύγκριση με το τέλος του 2023 - δείχνοντας ότι οι κίνδυνοι ασφαλείας από το ανοιχτό κώδικα γίνονται ολοένα και πιο σοβαροί.

Για να μειωθεί ο κίνδυνος να πέσουν θύματα στοχευμένων κυβερνοεπιθέσεων, οι επιχειρήσεις θα πρέπει να εξοπλίσουν τις ομάδες ασφαλείας τους με πρόσβαση σε ενημερωμένες πηγές πληροφοριών για απειλές, σύμφωνα με την Kaspersky.

Η αναβάθμιση των ομάδων κυβερνοασφάλειας είναι απαραίτητη για την αύξηση της ικανότητάς τους να εντοπίζουν και να αντιμετωπίζουν εξελιγμένες επιθέσεις. Οι επιχειρήσεις θα πρέπει επίσης να αναπτύξουν λύσεις ανίχνευσης και αντιμετώπισης προβλημάτων τελικών σημείων, σε συνδυασμό με εργαλεία παρακολούθησης και προστασίας σε επίπεδο δικτύου.

Επιπλέον, δεδομένου ότι πολλές επιθέσεις ξεκινούν με email ηλεκτρονικού "ψαρέματος" (phishing) ή άλλες μορφές ψυχολογικής εξαπάτησης, οι οργανισμοί πρέπει να παρέχουν τακτικά εκπαίδευση ευαισθητοποίησης σε θέματα ασφάλειας στους υπαλλήλους. Μια συντονισμένη επένδυση σε τεχνολογία, ανθρώπους και διαδικασίες είναι το κλειδί για να βοηθηθούν οι επιχειρήσεις να ενισχύσουν την άμυνά τους έναντι ολοένα και πιο πολύπλοκων απειλών.

Πηγή: https://nld.com.vn/ma-doc-an-minh-trong-microsoft-exchange-phat-hien-gian-diep-mang-tinh-vi-196250724165422125.htm

![[Φωτογραφία] Οι κάτοικοι του Ντα Νανγκ «ψάχνουν για φωτογραφίες» από μεγάλα κύματα στις εκβολές του ποταμού Χαν](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/10/21/1761043632309_ndo_br_11-jpg.webp)

![[Φωτογραφία] Ο Πρωθυπουργός Φαμ Μινχ Τσινχ συναντάται με τον Πρόεδρο της Ουγγρικής Εθνοσυνέλευσης Κόβερ Λάζλο](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/10/20/1760970413415_dsc-8111-jpg.webp)

![[Φωτογραφία] Ο Πρωθυπουργός Φαμ Μινχ Τσινχ δέχθηκε τον κ. Γιαμαμότο Ιτσίτα, Κυβερνήτη της επαρχίας Γκούνμα (Ιαπωνία)](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/10/21/1761032833411_dsc-8867-jpg.webp)

Σχόλιο (0)