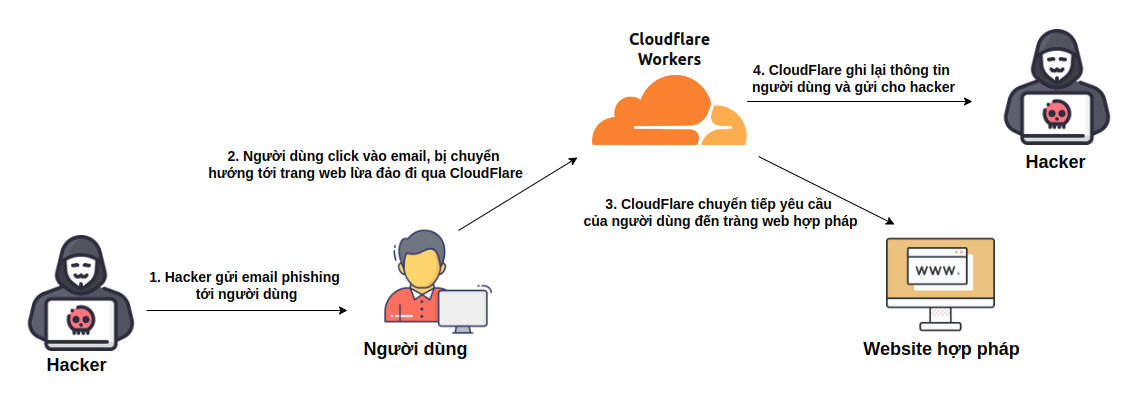

Parte 1: Campaña de phishing con trabajadores de Cloudflare

Investigadores de ciberseguridad han advertido sobre varias campañas de phishing que utilizan Cloudflare Workers para obtener credenciales de inicio de sesión de usuarios. Estos sitios de phishing se dirigen a usuarios de servicios como Microsoft, Gmail, Yahoo! y cPanel Webmail.

En este caso, el atacante utilizó una técnica llamada " Adversario en el medio" (AitM). Para llevar a cabo el ataque, utilizó Cloudflare Workers como un servidor intermediario falso. Cuando un usuario visita una página de inicio de sesión legítima, Cloudflare Workers intercepta y reenvía datos entre el usuario y la página de inicio de sesión real.

Básicamente, este ataque se llevará a cabo a través de los siguientes 4 pasos:

- Paso 1: El hacker envía un correo electrónico de phishing al usuario

Un atacante envía un correo electrónico de phishing con un enlace a un sitio web falso. El correo electrónico puede parecer provenir de una fuente confiable y contener un mensaje que incita al usuario a hacer clic en el enlace.

- Paso 2: El usuario hace clic en el correo electrónico y es redirigido a un sitio web de phishing a través de Cloudflare.

El usuario recibe el correo electrónico y hace clic en un enlace que lo redirige a un sitio web falso. El sitio web está alojado en Cloudflare Workers, por lo que la solicitud del usuario se procesa a través de Cloudflare Workers.

- Paso 3: Cloudflare reenvía la solicitud del usuario al sitio web legítimo

Cuando un usuario ingresa sus datos de inicio de sesión en el sitio falso, Cloudflare Workers captura la información (incluido el nombre de usuario, la contraseña y el código de autenticación de dos factores, si está disponible). Cloudflare Workers reenvía la solicitud al sitio legítimo. El usuario permanece conectado al sitio legítimo sin notar ninguna diferencia.

- Paso 4: Cloudflare registra la información del usuario y la envía a los piratas informáticos

Los trabajadores de Cloudflare capturan la información de inicio de sesión del usuario y la envían al atacante. Este puede usar esta información para acceder a la cuenta del usuario y realizar acciones maliciosas.

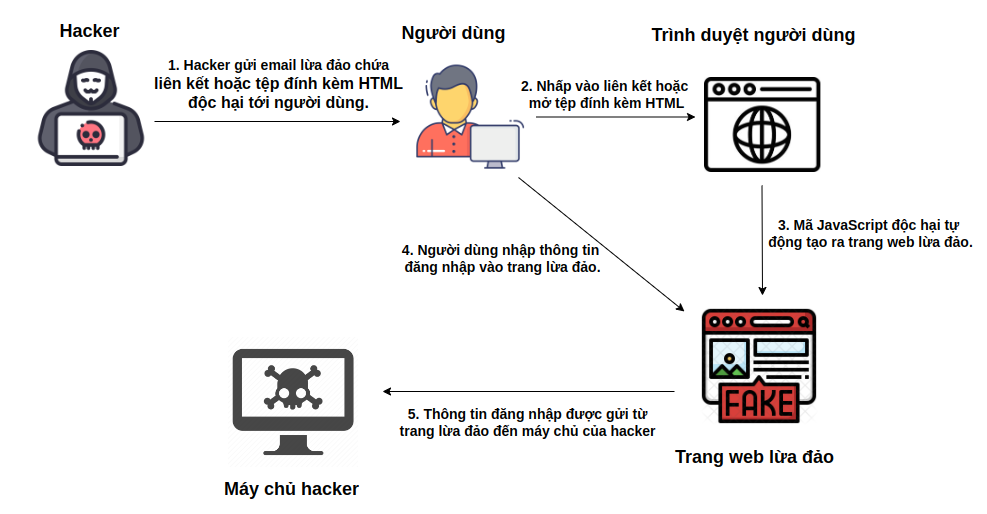

Parte 2: Técnicas de contrabando de HTML y estrategias de recolección de credenciales

El contrabando de HTML es un método de ataque sofisticado que los atacantes utilizan para crear sigilosamente páginas fraudulentas directamente en el navegador del usuario.

Básicamente, un ataque de contrabando de HTML se lleva a cabo en 5 pasos principales:

- Paso 1: El atacante envía un correo electrónico de phishing

El atacante crea un correo electrónico de phishing, haciéndose pasar por una fuente confiable, como una organización o un servicio que la víctima usa frecuentemente. El correo contiene un enlace o un archivo adjunto HTML malicioso. El cuerpo del correo suele incluir un mensaje convincente o urgente que incita a la víctima a abrir el enlace o el archivo adjunto, como una notificación sobre una cuenta bloqueada o un documento importante que debe consultarse de inmediato.

- Paso 2: El usuario recibe el correo electrónico y abre el enlace/archivo adjunto

Un usuario recibe un correo electrónico de phishing y, sin darse cuenta, hace clic en un enlace o abre un archivo adjunto HTML. Al hacerlo, su navegador carga y ejecuta código JavaScript malicioso contenido en el archivo HTML o enlace. Este código está diseñado para ejecutarse directamente en el navegador del usuario sin necesidad de descargar ningún software adicional.

- Paso 3: El código JavaScript crea una página de phishing directamente en el navegador del usuario

El código JavaScript malicioso genera automáticamente una página de phishing y la muestra en el navegador del usuario. Esta página suele ser muy similar a la página de inicio de sesión legítima de un servicio en línea como Microsoft, Gmail o cualquier otro que la víctima utilice habitualmente. Esto impide que la víctima se dé cuenta de que se encuentra en una página falsa.

- Paso 4: El usuario ingresa información de inicio de sesión en el sitio de phishing

Sin previo aviso, el usuario introduce sus datos de acceso en el sitio de phishing. Estos incluyen su nombre de usuario, contraseña y, posiblemente, un código de autenticación de dos factores (MFA) si se solicita. El sitio de phishing está diseñado para registrar toda esta información en secreto.

- Paso 5: La información de inicio de sesión se envía al servidor del pirata informático.

Cuando un usuario introduce sus datos de inicio de sesión en la página de phishing, el código JavaScript malicioso los envía al servidor del hacker. Esto permite al atacante recopilar los datos de inicio de sesión de la víctima, incluyendo el nombre de usuario, la contraseña y el código de autenticación de dos factores. Con esta información, el atacante puede obtener acceso no autorizado a la cuenta de la víctima.

Parte 3: Recomendaciones para los usuarios sobre precauciones

Para protegerse de los ciberataques cada vez más sofisticados mencionados anteriormente, los usuarios deben tomar precauciones para minimizar el riesgo. A continuación, se ofrecen algunas recomendaciones importantes:

- Concientización sobre la ciberseguridad

En el entorno digital actual, los ciberataques evolucionan constantemente y se vuelven cada vez más sofisticados. Por lo tanto, es fundamental mantenerse al día sobre las últimas amenazas de ciberseguridad. Los usuarios deben consultar activamente fuentes de información fiables y actualizadas para comprender los riesgos y saber cómo prevenirlos.

- Utilice la autenticación de dos factores (2FA):

La autenticación de dos factores añade una capa adicional de seguridad. Incluso si un atacante obtiene tus datos de inicio de sesión, necesitará un segundo código de autenticación para acceder a tu cuenta.

- Siempre verifique y compruebe antes de actuar

Verifique todos los archivos adjuntos y enlaces antes de hacer clic.

¡¡¡PIENSA CUIDADOSAMENTE ANTES DE HACER CLIC!!!

- Utilice software antivirus

El software antivirus puede analizar y detectar diversos tipos de malware, como virus, troyanos, ransomware, spyware y otras amenazas. Al detectarlo, lo elimina o lo pone en cuarentena para proteger su sistema.

En la era digital actual, los ciberataques son cada vez más sofisticados y difíciles de detectar. Es importante comprender y protegerse contra las campañas de phishing que utilizan Cloudflare Workers y el contrabando de HTML. Para protegerse, los usuarios deben actualizar periódicamente sus conocimientos de ciberseguridad, usar un administrador de contraseñas, instalar un software antivirus e implementar la autenticación de dos factores. Estas medidas no solo ayudan a proteger la información personal, sino que también contribuyen a mejorar la ciberseguridad de toda la comunidad.

— Departamento de Seguridad General —

[anuncio_2]

Fuente: https://www.misa.vn/147167/giai-ma-cac-chien-thuat-tan-cong-phishing-hien-dai-tu-cloudflare-workers-den-html-smuggling/

![[Noticias Marítimas] Más del 80% de la capacidad mundial de transporte de contenedores está en manos de MSC y las principales alianzas navieras.](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/7/16/6b4d586c984b4cbf8c5680352b9eaeb0)

Kommentar (0)