Les responsables de la sécurité ukrainienne affirment que les cyberdéfenseurs sont sur le qui-vive car ils font face à des attaques quasi quotidiennes.

Dans les premiers jours qui ont suivi le lancement de la campagne russe en Ukraine, Illia Vitiuk et ses collègues craignaient le pire : l’effondrement de Kiev.

Vitiuk, chef de la division cyber du Service de sécurité d'Ukraine (SBU), principal service de contre-espionnage du pays, a déclaré qu'il luttait contre les pirates informatiques et les espions russes depuis des années. Mais le 24 février 2022, le SBU s'est vu confier une mission différente : déplacer les serveurs et l'infrastructure technique critique hors de Kiev afin de les protéger des attaques russes.

« Des missiles ont touché Kiev et les gens se sont précipités pour évacuer la ville. Nous avons essayé de contacter des agences et des responsables d'infrastructures critiques, mais nous recevions parfois des réponses comme : “L'administrateur système est absent car sa famille est à Bucha et il doit la faire sortir de Bucha” », se souvient Vitiuk.

« Kiev risquait d'être encerclée », a-t-il poursuivi. « Nous devions donc déplacer les bases de données et le matériel les plus importants hors de Kiev. »

Finalement, grâce à Vitiuk et à ses experts en « cyberguerre », les pirates informatiques russes n’ont pas réussi à détruire l’infrastructure numérique ukrainienne au début du conflit.

Cependant, l'Ukraine a subi une série de cyberattaques, près de 3 000 cas cette année, selon Vitiuk.

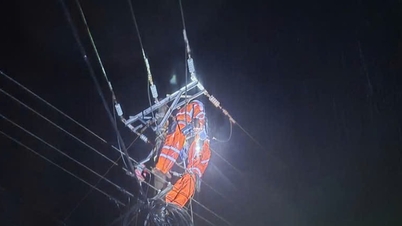

Outre les attaques de missiles et de drones, les cyberopérations menées par des pirates informatiques russes ont considérablement affaibli les infrastructures ukrainiennes, notamment son réseau électrique. Ces pirates ont également obtenu des informations sensibles pour soutenir la campagne de Moscou.

Illia Vitiuk, chef du département cybernétique du Service de sécurité d'Ukraine. Photo : SBU

À partir de décembre 2021 environ, les cyberattaques en provenance de Russie ont augmenté de façon si spectaculaire que de nombreuses personnes dans le secteur privé craignent le pire.

À peu près au même moment, des représentants du Cyber Command américain se sont rendus à Kiev pour aider à inspecter des éléments clés de l'infrastructure cybernétique ukrainienne qui, selon eux, seraient « au cœur des attaques », a déclaré Vitiuk.

« Et c’est exactement ce qui s’est passé », a-t-il déclaré, ajoutant que les États-Unis avaient également fourni du matériel et des logiciels que le gouvernement ukrainien utilise encore aujourd’hui pour protéger son infrastructure cybernétique.

La Russie a ensuite déployé plusieurs outils de cyberattaque contre une soixantaine d'agences gouvernementales ukrainiennes et a paralysé des dizaines de sites web gouvernementaux. Elle a affirmé avoir infiltré Diia, une application numérique utilisée par les Ukrainiens pour stocker des documents, ainsi que divers autres services en ligne. En février 2022, des pirates informatiques russes ont attaqué des services financiers afin de faire croire aux Ukrainiens qu'ils ne pourraient pas accéder à leur argent en cas d'urgence.

Vitiuk a déclaré qu'il semblait que les pirates informatiques russes étaient en train de « tester et de préparer quelque chose d'important » à ce moment-là.

La situation est devenue plus tendue que jamais dans la nuit du 23 février 2022, juste avant le déclenchement du conflit. « Nous avons commencé à subir une série de cyberattaques », a déclaré Vitiuk. « Nous avons dû résister à la campagne de harcèlement psychologique qu'ils ont lancée. »

Certaines attaques ont mis hors service ViaSat, le système de communications par satellite utilisé à l'époque par l'armée ukrainienne. Incapable d'empêcher les forces armées ukrainiennes de communiquer entre elles, la Russie aurait, selon Vitiuk, mobilisé toutes ses cyberforces, ciblant les médias, les opérateurs de télécommunications et les sites web des administrations locales et des ministères.

« Dès le début, il nous est apparu clairement qu’ils essayaient d’utiliser tous leurs atouts », a-t-il déclaré.

Pour l'Ukraine, le principal défi durant cette période a été de coordonner les efforts des experts en cybersécurité au sein des agences gouvernementales et d'autres organisations clés, dont beaucoup étaient menacées par des tirs d'artillerie. C'est alors que le SBU a commencé à déplacer ses serveurs hors de Kiev.

Interrogé sur l'impact durable des attaques initiales, Vitiuk a déclaré que seuls quelques systèmes avaient été endommagés et qu'une petite quantité de données avait été volée.

« Aucun système majeur n'a été endommagé », a-t-il déclaré. « Nous travaillons 24 heures sur 24 et 7 jours sur 7. Nous avons résolu le problème assez rapidement. »

Des soldats ukrainiens consultent des données sur une tablette avant d'ouvrir le feu à Bakhmut en janvier. Photo : Reuters

Après l'échec de l'opération éclair, Vitiuk a déclaré que le SBU avait observé un changement de tactique chez les pirates informatiques russes, visant principalement à recueillir des renseignements et à perturber les réseaux électriques.

« Depuis l’été, ils ont compris que ce conflit allait durer plus longtemps et qu’ils devaient passer à quelque chose de plus sérieux », a-t-il déclaré.

Selon Vitiuk, la Russie a également tenté d'infiltrer les systèmes de planification des opérations militaires ukrainiennes, notamment la plateforme Delta. Le SBU a récemment publié un rapport détaillé sur la manière dont des officiers du renseignement militaire russe en première ligne ont tenté de s'emparer des tablettes Android utilisées par des officiers ukrainiens pour pirater Delta et recueillir des renseignements, ainsi que sur l'utilisation par l'armée ukrainienne d'équipements de communication mobile Starlink fournis par SpaceX, la société du milliardaire Elon Musk.

De cette manière, la Russie pourrait localiser précisément certains appareils connectés à Starlink et mieux les cibler pour des frappes de missiles.

Le SBU affirme avoir réussi à bloquer l'accès de la Russie à Delta et à des programmes similaires, mais Vitiuk admet qu'il a tout de même perdu certaines informations.

Des soldats ukrainiens équipés de récepteurs Starlink à Kreminna en février. Photo : Reuters

Au début du conflit, la quasi-totalité des Ukrainiens se sont portés volontaires, ont fait des dons ou ont collaboré directement avec le gouvernement pour soutenir l'effort de guerre. Parmi eux figurait la communauté des technologies de l'information (TI).

Nombreux sont ceux qui travaillent comme consultants à temps partiel pour des agences gouvernementales, tandis que d'autres s'impliquent davantage sur le terrain. Le groupe le plus important est l'Armée informatique, soutenue par le ministère ukrainien de la Transformation numérique depuis le début du conflit. Ce groupe s'est principalement concentré sur le développement de logiciels et d'outils permettant aux civils de lancer des attaques par déni de service (DoS) contre des cibles russes, ainsi que sur le développement de logiciels automatisés destinés à aider le gouvernement à recueillir des renseignements.

Parmi les participants à cet effort figurent des groupes comme l'Alliance ukrainienne de la cybersécurité, Hackyourmom, un projet lancé par l'entrepreneur ukrainien de cybersécurité Nykyta Kynsh, et Inform Napalm, un site web dédié à l'enquête sur les fuites de données et à l'identification des pirates informatiques russes.

De nombreux groupes annoncent publiquement leurs activités, mais d'autres opèrent de manière plus secrète.

Cependant, les experts en cybersécurité avertissent que les attaques menées par des volontaires, qui apparaissent parfois de manière aléatoire et n'ont souvent aucun effet durable, peuvent faire plus de mal que de bien aux opérations clandestines.

Malgré ces inquiétudes, Vitiuk soutient que toutes les compétences des bénévoles sont précieuses, d'une manière ou d'une autre. « C'est comme protéger notre présence en ligne », explique-t-il. « Notre rôle est de suivre et de connaître nos bénévoles, de les guider et de les conseiller pour qu'ils travaillent plus efficacement. »

Interrogé sur la future menace cybernétique russe, Vitiuk a prédit que les attaques se poursuivraient avec la même intensité que l'an dernier, surtout à l'approche de l'hiver.

Les attaques pourraient devenir plus sophistiquées, mais en accroître l'intensité serait difficile pour la Russie, car son vivier actuel de spécialistes qualifiés est limité. « Ils ont besoin de plus de personnel », a déclaré Vitiuk.

Vitiuk a déclaré que la SBU se concentrait sur la préparation à l'hiver, en collaboration avec le ministère de l'Énergie et d'autres experts, afin de protéger le réseau électrique en s'appuyant sur les enseignements tirés de l'année dernière.

Malgré tous leurs succès, ils ont encore besoin d'aide pour continuer à renforcer les infrastructures essentielles, a-t-il reconnu, un besoin particulièrement urgent au niveau local où les ressources sont plus limitées.

Lors d'une récente conférence en Estonie, Vitiuk a invité les entreprises de cybersécurité à venir en Ukraine pour aider à évaluer les besoins du pays, qu'il s'agisse d'infrastructures techniques, de matériel ou de logiciels, et à envoyer directement du matériel plutôt que de transférer de l'argent.

Il a exprimé son inquiétude face à la corruption dans le pays. « Nous n'avons pas besoin d'argent. Nous avons besoin d'un système aussi transparent que possible », a-t-il souligné.

Vitiuk estime que même après la fin du conflit, la cybersécurité restera une priorité majeure. « De nouvelles doctrines seront élaborées et appliquées en fonction de ce qui s'est passé en Ukraine, en s'appuyant sur notre expérience », a-t-il déclaré.

Vu Hoang (selon NPR )

Lien source

![[Photo] Le Premier ministre Pham Minh Chinh préside la deuxième réunion du Comité directeur sur le développement économique privé.](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/01/1762006716873_dsc-9145-jpg.webp)

Comment (0)