SGGPO

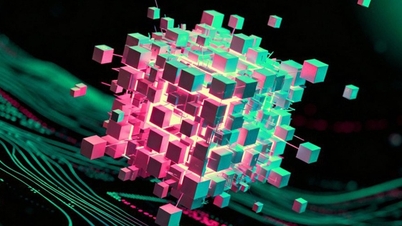

חוקרים בקספרסקי גילו קמפיין מתקפת סייבר מסוג Advanced Persistent Threat (APT) המכוון למכשירי iOS עם תוכנות זדוניות שלא זוהו בעבר בפלטפורמות ניידות.

|

| קמפיין APT מכוון למכשירי iOS דרך iMessage. |

קמפיין זה, המכונה "מבצע טריאנגולציה", מפיץ נוזקות ללא קליקים דרך iMessage כדי להפעיל תוכנות זדוניות שמשיגות שליטה מלאה על המכשירים והנתונים של המשתמשים, במטרה הסופית לעקוב בסתר אחר משתמשים.

מומחי קספרסקי גילו את קמפיין ה-APT הזה בזמן שניטרו את תעבורת רשת ה-Wi-Fi של החברה באמצעות פלטפורמת הניטור והניתוח המאוחדת (KUMA) של קספרסקי. לאחר ניתוח נוסף, חוקרים מצאו כי גורם האיום כיוון את מכשירי ה-iOS של עשרות עובדי החברה.

הקורבן מקבל הודעה דרך iMessage עם קובץ מצורף המכיל פרצה ללא קליקים. מבלי לדרוש כל התערבות מצד הקורבן, ההודעה מפעילה פגיעות שמובילה להפעלת קוד כדי להגדיל את ההרשאות ולהשיג שליטה מלאה במכשיר הנגוע. לאחר שהתוקף מצליח לבסס את נוכחותו במכשיר, ההודעה נמחקת אוטומטית.

יתר על כן, תוכנות הריגול מעבירה באופן שקט מידע אישי לשרתים מרוחקים, כולל הקלטות שמע, תמונות מאפליקציות מסרים מיידיים, נתוני מיקום גיאוגרפי ונתוני פעילות אחרים של בעל המכשיר הנגוע.

איגור קוזנצוב, ראש יחידת EEMEA בצוות המחקר והניתוח הגלובלי של קספרסקי (GReAT), הצהיר: "חקירתנו בפעילות זו נמשכת, ואנו מצפים לשתף פרטים נוספים בקרוב, מכיוון שייתכן שישנן מטרות לפעילות ריגול זו מחוץ לקספרסקי."

מכיוון שרבות מהתקפות ממוקדות מתחילות בטקטיקות פישינג או הנדסה חברתית, יש לספק הכשרה למודעות אבטחה והדרכה במיומנויות חיוניות לעובדי החברה, כגון Kaspersky Automated Security Awareness Platform.

חוקרי קספרסקי מציעים המלצות שיעזרו למשתמשים להימנע מלהפוך לקורבנות של התקפות ממוקדות מצד גורמים ידועים או לא ידועים: להגנה, חקירה ותגובה בזמן ברמת נקודת הקצה, השתמשו בפתרון אבטחה ארגוני אמין, כגון Kaspersky Unified Monitoring and Analysis Platform (KUMA); עדכנו את מערכות ההפעלה של Microsoft Windows ותוכנות צד שלישי בהקדם האפשרי, ועשו זאת באופן קבוע; ספקו לצוותי SOC גישה לנתוני מודיעין איומים (TI) העדכניים ביותר; ציידו צוותי אבטחת סייבר במיומנויות להתמודד עם האיומים הממוקדים העדכניים ביותר באמצעות ההדרכה המקוונת של קספרסקי, שפותחה על ידי מומחים ב-GreAT…

[מודעה_2]

מָקוֹר

תגובה (0)