|

वियतनाम में व्यवसायों को निशाना बनाकर एक नया साइबर हमला अभियान चलाया जा रहा है। चित्र: ब्लूमबर्ग। |

SEQRITE लैब्स के सुरक्षा शोधकर्ताओं ने एक परिष्कृत साइबर हमले अभियान का पता लगाया है। "ऑपरेशन हनोई थीफ़" नाम का यह अभियान, सीवी में हेराफेरी करके वियतनाम में आईटी विभागों और भर्ती एजेंसियों को निशाना बनाता है।

3 नवंबर को पहली बार पता चला कि हैकर्स ने नौकरी के आवेदन के बायोडाटा के रूप में मैलवेयर फैलाकर इस तकनीक का इस्तेमाल किया था। हमलावरों का लक्ष्य आंतरिक नेटवर्क में घुसपैठ करना, सिस्टम पर कब्ज़ा करना और ग्राहकों का डेटा और व्यावसायिक रहस्य चुराना था।

मैलवेयर कैसे काम करता है

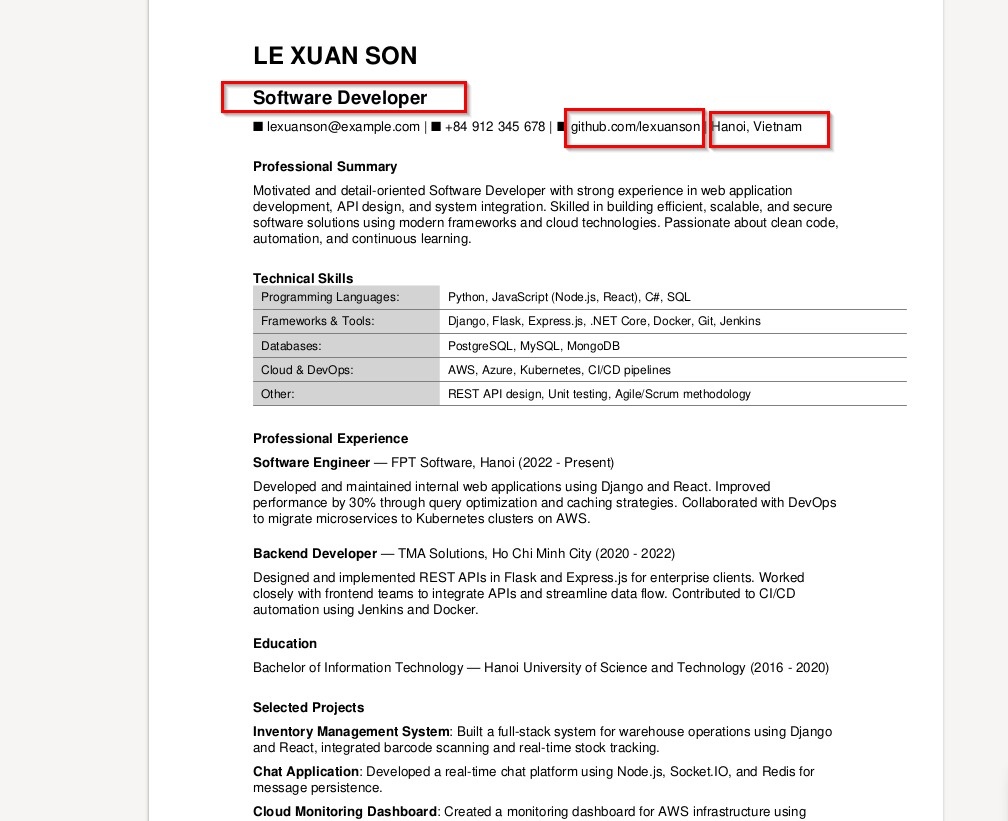

सुरक्षा विशेषज्ञों के अनुसार, हमलावर ने नौकरी के आवेदनों के साथ कई ईमेल भेजे, जिनमें "Le Xuan Son CV.zip" फ़ाइल संलग्न थी। जब उसे खोला गया, तो उसमें दो फ़ाइलें थीं, एक का नाम "CV.pdf.lnk" था, और दूसरी का नाम "offsec-certified-professional.png" था।

चूँकि यह एक PDF और PNG आइकन के रूप में छिपा होता है, इसलिए उपयोगकर्ता इसे एक सामान्य CV फ़ाइल समझने की भूल कर सकते हैं। क्लिक करने पर, यह फ़ाइल LOTUSHARVEST वायरस को सक्रिय कर देगी, जो पासवर्ड की जानकारी, एक्सेस हिस्ट्री... इकट्ठा करने और फिर उसे हैकर के सर्वर पर भेजने में माहिर है।

GBHackers के अनुसार, हनोई के Le Xuan Son नाम के नकली CV का 2021 से GitHub अकाउंट है। हालांकि, शोधकर्ताओं ने पाया कि इस अकाउंट ने कोई जानकारी पोस्ट नहीं की थी, सबसे अधिक संभावना सिर्फ हमले के अभियान की सेवा के लिए थी।

यह हमला तीन चरणों में होता है। LNK फ़ाइल खोलने के बाद, यह विंडोज़ में निर्मित ftp.exe टूल के ज़रिए एक विशेष कमांड ट्रिगर करता है। यह एक पुरानी और अब आम नहीं रही तकनीक है जो मैलवेयर को बुनियादी नियंत्रणों को दरकिनार करने की अनुमति देती है।

|

हैकर्स "ले ज़ुआन सोन" नाम से बायोडाटा भेजकर व्यवसायों को धोखा देते हैं। फोटो: SEQRITE |

दूसरे चरण में, सिस्टम अभी भी यह सोचकर धोखा खा रहा है कि यह एक पीडीएफ या प्लेन टेक्स्ट फ़ाइल है। हालाँकि, आगे के विश्लेषण पर, शोधकर्ताओं ने पाया कि दुर्भावनापूर्ण कोड पीडीएफ फ़ाइल की शुरुआत से पहले ही छिपाकर डाला गया था।

मैलवेयर ने तुरंत काम करना शुरू कर दिया, पहचान से बचने के लिए विंडोज़ में उपलब्ध certutil.exe टूल का नाम बदल दिया, और अंतिम दुर्भावनापूर्ण फ़ाइल पैकेज वाला डेटा निकाल लिया। कमांड लाइन ने सिस्टम को बेवकूफ़ बनाने के लिए फ़ाइल का नाम बदलकर "CV-Nguyen-Van-A.pdf" करना जारी रखा, फिर "MsCtfMonitor.dll" नामक फ़ाइल को निकालकर डिक्रिप्ट किया और उसे C:\ProgramData फ़ोल्डर में डाल दिया।

सिस्टम32 से ctfmon.exe फ़ाइल को उसी फ़ोल्डर में कॉपी करके, हमलावर ने DLL अपहरण तकनीक का फायदा उठाया, जिससे सिस्टम सामान्य प्रोग्राम के बजाय दुर्भावनापूर्ण फ़ाइल चलाने लगा।

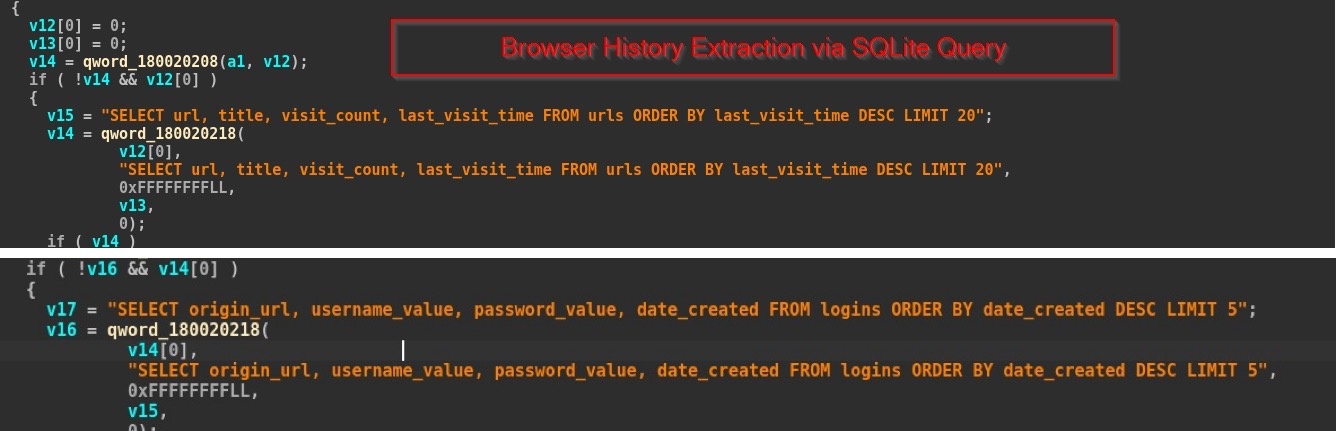

अंत में, जानकारी चुराने के लिए LOTUSHARVEST मैलवेयर सक्रिय हो जाता है। इस डेटा में क्रोम और एज ब्राउज़र की लॉगिन जानकारी, साथ ही हाल ही में देखे गए 20 URL और संबंधित मेटाडेटा शामिल हैं।

चुराया गया डेटा विंडोज़ के WinINet API के ज़रिए हैकर के इंफ्रास्ट्रक्चर तक पहुँचाया जाता है। यह सॉफ़्टवेयर सर्वर पर एक पहचान प्रोफ़ाइल बनाने के लिए कंप्यूटर का नाम और यूज़रनेम भी जोड़ देता है।

वियतनामी व्यवसायों को सुरक्षा मजबूत करने की आवश्यकता

इस हमले अभियान में चिंताजनक बात यह है कि LOTUSHARVEST खुद को छिपाने और अपने आप काम करने की क्षमता रखता है। यह मैलवेयर लाइब्रेरी लोडिंग मैकेनिज्म का फायदा उठाकर दीर्घकालिक नियंत्रण बनाए रखता है और पारंपरिक सुरक्षा उपायों से परे, संवेदनशील खातों और डेटा तक पहुँच प्राप्त करता है।

मूल्यांकन के अनुसार, चुराया गया डेटा हैकर्स के लिए अपनी पैठ बढ़ाने, खतरनाक उपकरणों का उपयोग करने तथा व्यवसायों को अगले चरणों में बहु-स्तरीय हमलों या जबरन वसूली का लक्ष्य बनाने के लिए "कुंजी" बन सकता है।

"हर संकेत यही है कि हनोई चोर अभियान की योजना बहुत सावधानी से बनाई गई थी, तथा इसका लक्ष्य सीधे तौर पर वियतनामी व्यवसाय थे।

बीकेएवी में मैलवेयर विश्लेषण विशेषज्ञ श्री गुयेन दिन्ह थुय ने कहा, "भर्ती विभाग, जो नियमित रूप से बाहर से आवेदन प्राप्त करता है, लेकिन साइबर सुरक्षा जागरूकता से पूरी तरह सुसज्जित नहीं है, का लाभ उठाते हुए हैकर्स बायोडाटा या दस्तावेजों के रूप में नकली फाइलों का उपयोग करते हैं और लगातार कई रूपों में परिवर्तित हो सकते हैं, जिससे संक्रमण का जोखिम अप्रत्याशित हो जाता है।"

|

ये स्क्रिप्ट मैलवेयर के लॉगिन और एक्सेस इतिहास को निकालती हैं। फोटो: SEQRITE . |

बकाव के अनुसार, कुछ वियतनामी उद्यम इस हमले के शिकार हुए हैं। लोटसहार्वेस्ट और हनोई चोर अभियान की खतरनाक प्रकृति के कारण, उपयोगकर्ताओं को ईमेल के माध्यम से प्राप्त दस्तावेज़ों के प्रति अत्यधिक सतर्क रहने की आवश्यकता है।

व्यवसायों और संगठनों को नियमित रूप से कर्मचारियों के लिए प्रशिक्षण आयोजित करने, ऑनलाइन धोखाधड़ी के खिलाफ जागरूकता बढ़ाने और सतर्कता बरतने की आवश्यकता है। आंतरिक निगरानी प्रणालियों को मजबूत करने और असामान्य लाइब्रेरी या संदिग्ध फाइलों की निगरानी करने की आवश्यकता है।

ऑपरेटिंग सिस्टम के डिफ़ॉल्ट टूल केवल बुनियादी सुरक्षा आवश्यकताओं को पूरा करते हैं, आधुनिक मैलवेयर और वायरस से लड़ने के लिए पर्याप्त नहीं हैं जो छिप सकते हैं, लंबे समय तक बने रह सकते हैं और सिस्टम में गहराई तक प्रवेश कर सकते हैं। इसलिए, सर्वोत्तम सुरक्षा के लिए एक ईमेल मॉनिटरिंग सिस्टम स्थापित करना और लाइसेंस प्राप्त एंटी-वायरस सॉफ़्टवेयर का उपयोग करना आवश्यक है।

स्रोत: https://znews.vn/canh-giac-khi-mo-cv-xin-viec-cua-le-xuan-son-post1608612.html

![[फोटो] वियतनाम फ़ोटोग्राफ़िक कलाकारों के संघ की स्थापना की 60वीं वर्षगांठ](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F05%2F1764935864512_a1-bnd-0841-9740-jpg.webp&w=3840&q=75)

![[फोटो] कैट बा - हरा-भरा द्वीप स्वर्ग](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F04%2F1764821844074_ndo_br_1-dcbthienduongxanh638-jpg.webp&w=3840&q=75)

टिप्पणी (0)