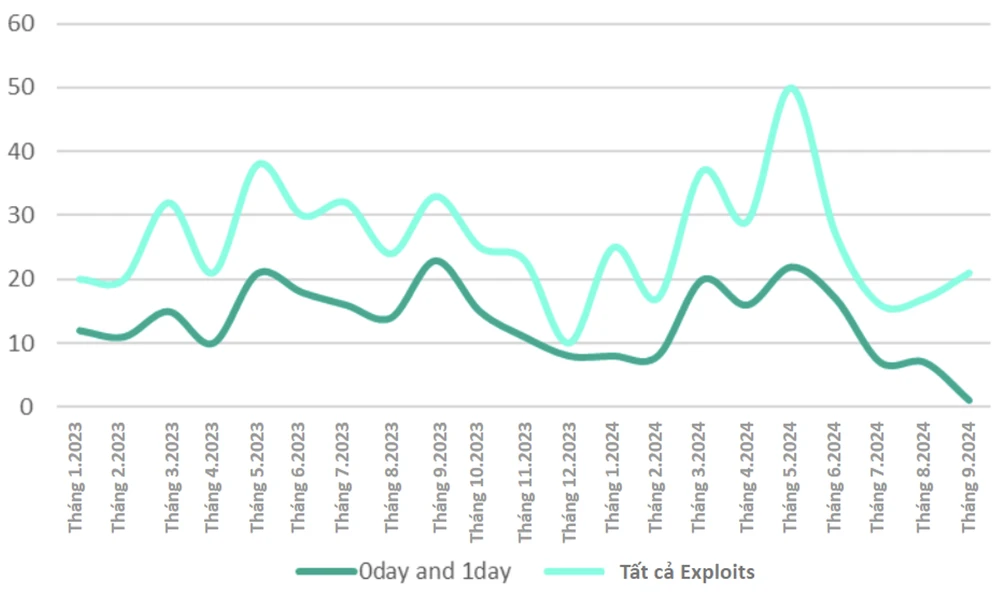

जनवरी 2023 से सितंबर 2024 तक, कैस्परस्की डिजिटल फ़ुटप्रिंट इंटेलिजेंस के विशेषज्ञों ने एक्सप्लॉइट टूल्स की बिक्री के 547 विज्ञापन खोजे। ये विज्ञापन विभिन्न डार्क वेब फ़ोरम और टेलीग्राम ऐप के अनाम चैनलों पर पोस्ट किए गए थे...

इनमें से लगभग आधी लिस्टिंग ज़ीरो-डे और वन-डे एक्सप्लॉइट्स को लक्षित करती हैं। हालाँकि, अंडरग्राउंड बाज़ार घोटालों से भरा पड़ा है, इसलिए यह सत्यापित करना मुश्किल है कि बेचे जा रहे उपकरण वास्तव में उपयोग योग्य हैं या नहीं।

इसके अतिरिक्त, कैस्परस्की ने दूरस्थ हमलों के लिए एक्सप्लॉइट खरीदने और बेचने की औसत कीमत भी 100,000 डॉलर तक दर्ज की।

एक्सप्लॉइट एक ऐसा उपकरण है जिसका उपयोग साइबर अपराधी माइक्रोसॉफ्ट सॉफ्टवेयर जैसी सॉफ्टवेयर कमजोरियों का फायदा उठाकर अनधिकृत पहुंच या डेटा चोरी जैसे अवैध कार्य करने के लिए करते हैं।

आधे से अधिक डार्क वेब पोस्ट (51%) शून्य-दिन या एक-दिवसीय कमजोरियों को लक्षित करने वाले शोषण को बेचने या खरीदने की पेशकश करते हैं।

जीरो-डे एक्सप्लॉइट उन कमजोरियों को लक्षित करता है जिन्हें सॉफ्टवेयर विक्रेता द्वारा खोजा और ठीक नहीं किया गया है, जबकि वन-डे एक्सप्लॉइट उन कमजोरियों को लक्षित करता है जिन्हें खोजा और ठीक किया गया है, लेकिन सिस्टम में पैच अपडेट स्थापित नहीं है।

कैस्परस्की डिजिटल फ़ुटप्रिंट इंटेलिजेंस की वरिष्ठ विश्लेषक अन्ना पावलोव्स्काया ने कहा, "साइबर अपराधी अपने लक्ष्यों को हासिल करने के लिए कॉर्पोरेट जानकारी चुराने या किसी संगठन पर बिना पकड़े जासूसी करने के लिए एक्सप्लॉइट का इस्तेमाल कर सकते हैं।" उन्होंने आगे कहा, "हालांकि, डार्क वेब पर बेचे जाने वाले कुछ एक्सप्लॉइट नकली या अधूरे हो सकते हैं, और विज्ञापन के अनुसार काम नहीं करते। इसके अलावा, ज़्यादातर लेन-देन गुप्त रूप से होते हैं। इन दो कारकों के कारण इस बाज़ार के वास्तविक आकार का आकलन करना बेहद मुश्किल हो जाता है।"

डार्क वेब मार्केटप्लेस कई प्रकार के शोषण प्रदान करता है, जिनमें से दो सबसे आम हैं रिमोट कोड निष्पादन (आरसीई) और स्थानीय विशेषाधिकार वृद्धि (एलपीई) उपकरण।

20 से अधिक विज्ञापनों के विश्लेषण के अनुसार, RCE को लक्षित करने वाले शोषण की औसत कीमत लगभग 100,000 डॉलर है, जबकि LPE शोषण की लागत आमतौर पर लगभग 60,000 डॉलर होती है।

आरसीई कमजोरियों को लक्षित करने वाले शोषण को अधिक खतरनाक माना जाता है, क्योंकि हमलावर सिस्टम के कुछ भाग या पूरे सिस्टम पर नियंत्रण कर सकते हैं या सुरक्षित डेटा तक पहुंच सकते हैं।

किम थान

[विज्ञापन_2]

स्रोत: https://www.sggp.org.vn/mot-nua-cong-cu-exploit-rao-ban-tren-web-den-nham-vao-lo-hong-zero-day-chua-duoc-khac-phuc-post763208.html

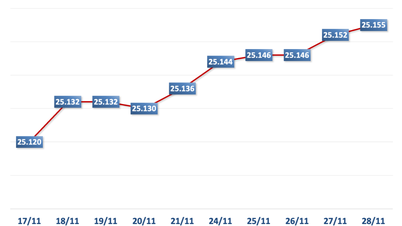

![[इन्फोग्राफिक] 13-19 नवंबर तक कर योग्य मूल्य का निर्धारण क्रॉस-एक्सचेंज दरों से होगा](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/11/13/1762998368820_screen-shot-2025-11-13-at-08365320251113083702.png)

![[फोटो] लाओस के राष्ट्रीय दिवस की 50वीं वर्षगांठ मनाने के लिए परेड](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F02%2F1764691918289_ndo_br_0-jpg.webp&w=3840&q=75)

![[फोटो] केओ पैगोडा में लगभग 400 साल पुराने खजाने - तुयेत सोन की मूर्ति की पूजा](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F02%2F1764679323086_ndo_br_tempimageomw0hi-4884-jpg.webp&w=3840&q=75)

टिप्पणी (0)