|

Új kibertámadási kampány indult vietnami vállalkozások ellen. Illusztráció: Bloomberg. |

A SEQRITE Labs biztonsági kutatói egy kifinomult kibertámadási kampányra bukkantak. Az „Operation Hanoi Thief” névre keresztelt kampány vietnami informatikai osztályokat és toborzó ügynökségeket céloz meg önéletrajzok álcázásával.

A november 3-án felfedezett hackerek a rosszindulatú programok terjesztésének technikáját alkalmazták, álláspályázati önéletrajznak álcázva azt. A támadók célja a belső hálózatba való bejutás, a rendszer átvétele, valamint az ügyféladatok és üzleti titkok ellopása volt.

Hogyan működik a rosszindulatú program?

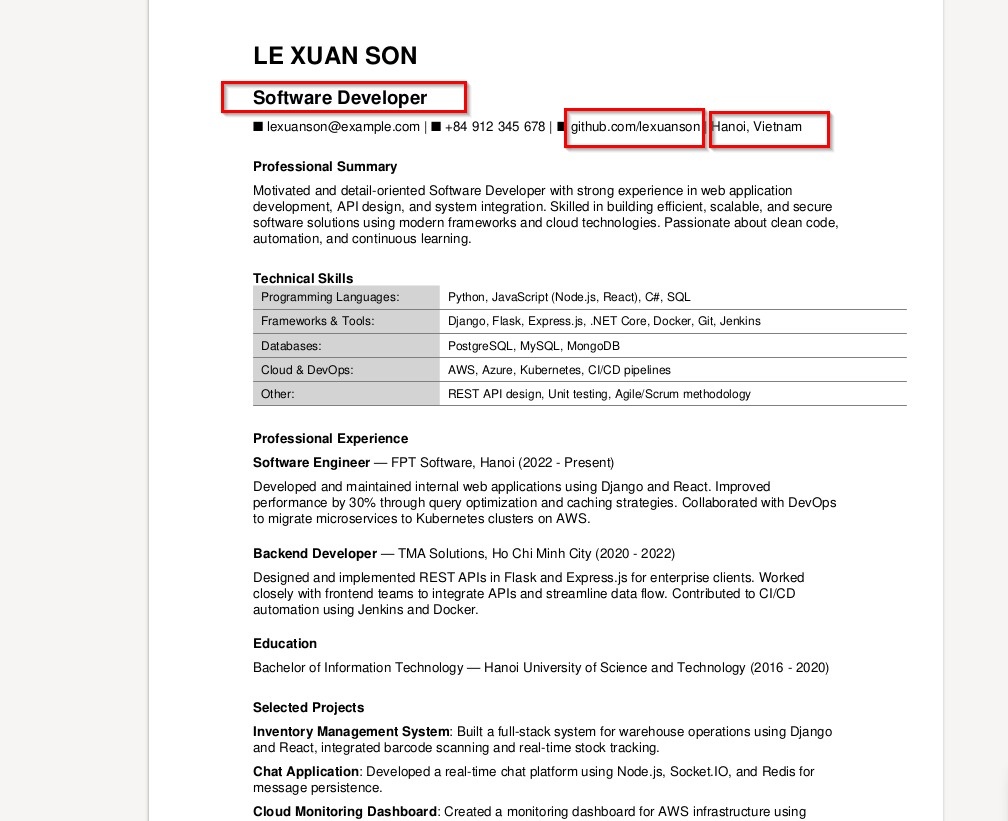

Biztonsági szakértők szerint a támadó egy sor álláspályázatot tartalmazó e-mailt küldött, csatolva a „Le Xuan Son CV.zip” fájlt. Kicsomagoláskor két fájlt tartalmazott, az egyik „CV.pdf.lnk”, a másik „offsec-certified-professional.png” néven.

Mivel PDF és PNG ikonnak van álcázva, a felhasználók összetéveszthetik egy normál CV fájllal. Ha rákattintanak, a fájl aktiválja a LOTUSHARVEST vírust, amely jelszóinformációk, hozzáférési előzmények gyűjtésére és a hacker szerverére küldésére specializálódott.

A GBHackers szerint a hanoi Le Xuan Son nevű hamis önéletrajz tulajdonosának 2021 óta van egy GitHub-fiókja. A kutatók azonban felfedezték, hogy ez a fiók semmilyen információt nem tett közzé, valószínűleg csak a támadási kampány kiszolgálása érdekében.

A támadás három szakaszban zajlik. Az LNK fájl megnyitása után egy speciális parancsot indít el a Windowsba beépített ftp.exe eszközön keresztül. Ez egy régi és már nem elterjedt technika, amely lehetővé teszi a rosszindulatú program számára, hogy megkerülje az alapvető vezérlőket.

|

Hackerek „Le Xuan Son” néven küldött önéletrajzokkal csapják be a vállalkozásokat. Fotó: SEQRITE . |

A 2. fázisban a rendszer továbbra is azt hiszi, hogy ez egy PDF vagy sima szöveges fájl. További elemzés után azonban a kutatók felfedezték, hogy a rosszindulatú kód a PDF fájl eleje elé rejtve volt beillesztve.

A kártevő azonnal munkához látott, átnevezte a Windowsban elérhető certutil.exe eszközt, hogy elkerülje az észlelést, és kinyeri a végső kártékony fájlcsomagot tartalmazó adatokat. A parancssor továbbra is átnevezte a fájlt „CV-Nguyen-Van-A.pdf” névre, hogy megtévessze a rendszert, majd kibontotta és visszafejtette az „MsCtfMonitor.dll” nevű fájlt, és a C:\ProgramData mappába helyezte.

A támadó a ctfmon.exe fájl System32-ből ugyanabba a mappába másolásával kihasználta a DLL-eltérítési technikát, aminek következtében a rendszer a rosszindulatú fájlt futtatta a normál program helyett.

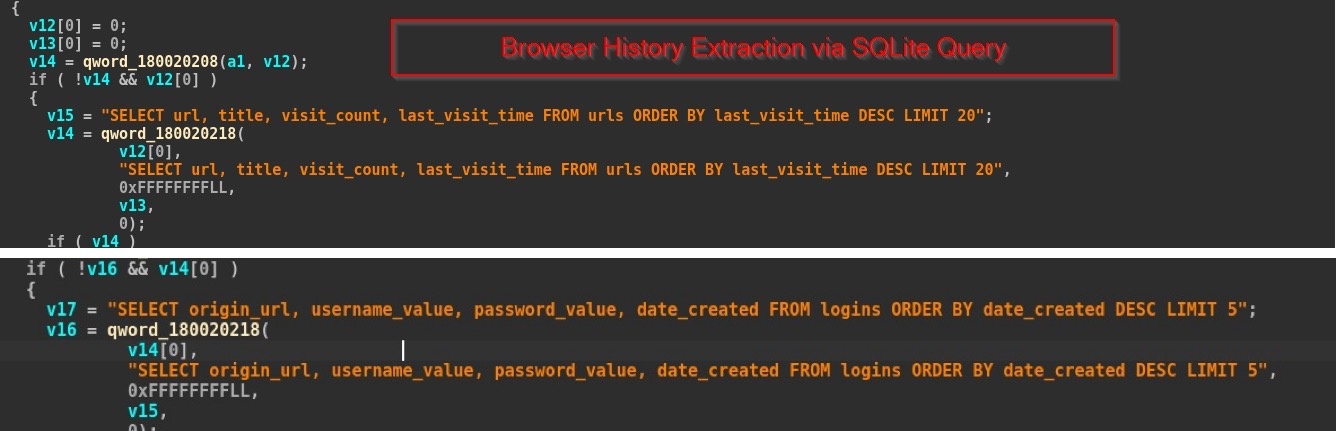

Végül a LOTUSHARVEST rosszindulatú programot aktiválják az információk ellopására. Ezek az adatok tartalmazzák a Chrome és az Edge böngészők bejelentkezési adatait, valamint a 20 legutóbb meglátogatott URL-címet a kapcsolódó metaadatokkal együtt.

Az ellopott adatokat a Windows WinINet API-ján keresztül továbbítják a hacker infrastruktúrájához. A szoftver a számítógép nevét és a felhasználónevet is hozzáadja egy identitásprofil létrehozásához a szerveren.

A vietnami vállalkozásoknak meg kell erősíteniük a védelmet

A támadási kampány aggasztó pontja, hogy a LOTUSHARVEST képes elrejteni magát és önállóan működni. A rosszindulatú program a könyvtárbetöltési mechanizmust kihasználva hosszú távú ellenőrzést tart fenn, és érzékeny fiókokhoz és adatokhoz fér hozzá, a hagyományos biztonsági intézkedések védelmén túl.

Az értékelés szerint az ellopott adatok „kulcsfontosságúvá” válhatnak a hackerek számára a penetrációjuk bővítéséhez, veszélyes eszközök telepítéséhez, és a vállalkozások többrétegű támadások vagy zsarolás célpontjaivá válásához a következő szakaszokban.

„Minden jel arra utal, hogy a Hanoi Thief hadjáratot aprólékosan megtervezték, és közvetlenül a vietnami vállalkozásokat vették célba.

„Kihasználva a toborzási osztályt, amely rendszeresen kap külső jelentkezéseket, de nincs teljes mértékben felszerelve a kiberbiztonsági tudatossággal, a hackerek hamis önéletrajzokat vagy dokumentumokat használnak, és folyamatosan sokféle variációba átalakulhatnak, így a fertőzés kockázata kiszámíthatatlanná válik” – mondta Nguyen Dinh Thuy, a Bkav kártevő-elemzési szakértője.

|

A szkriptek kinyerik a kártevő bejelentkezési és hozzáférési előzményeit. Fotó: SEQRITE . |

A Bkav szerint vannak vietnami vállalatok, amelyek a támadási kampány áldozataivá váltak. A LOTUSHARVEST és a Hanoi Thief kampány veszélyes jellege miatt a felhasználóknak rendkívül ébernek kell lenniük az e-mailben kapott dokumentumokkal.

A vállalkozásoknak és szervezeteknek rendszeresen képzéseket kell tartaniuk alkalmazottaik számára, növelniük kell a tudatosságot és az éberséget az online csalási trükkökkel szemben. Meg kell erősíteni a belső felügyeleti rendszereket, figyelemmel kísérve a szokatlan könyvtárakat vagy gyanús fájlokat.

Az operációs rendszer alapértelmezett eszközei csak az alapvető védelmi igényeket elégítik ki, nem elegendőek a modern rosszindulatú programok és vírusok elleni küzdelemhez, amelyek elrejtőzhetnek, hosszú ideig fennmaradhatnak és mélyen behatolhatnak a rendszerbe. Ezért a legjobb védelem érdekében telepíteni kell egy e-mail-figyelő rendszert és licencelt víruskereső szoftvert kell használni.

Forrás: https://znews.vn/canh-giac-khi-mo-cv-xin-viec-cua-le-xuan-son-post1608612.html

![[Fotó] Cat Ba - Zöld paradicsomi sziget](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F04%2F1764821844074_ndo_br_1-dcbthienduongxanh638-jpg.webp&w=3840&q=75)

![[Fotó] A Vietnami Fotóművészek Szövetségének alapításának 60. évfordulója](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F05%2F1764935864512_a1-bnd-0841-9740-jpg.webp&w=3840&q=75)

Hozzászólás (0)