A The Hacker News szerint a Meta Business és a Facebook-fiókokat célzó kibertámadások az elmúlt évben egyre gyakoribbak lettek az olyan rosszindulatú programoknak köszönhetően, mint a Ducktail és a NodeStealer, amelyeket a Facebookon működő vállalkozások és magánszemélyek megtámadására használnak. A kiberbűnözők által használt módszerek között jelentős szerepet játszik a közösségi médiás adathalászat.

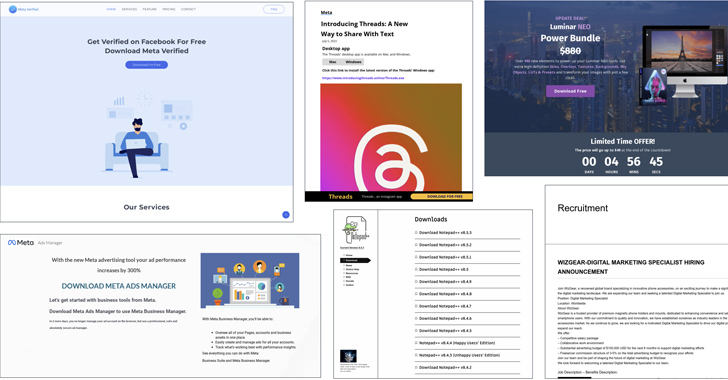

Az áldozatokat több platformon keresztül érik el, a Facebooktól és a LinkedIntől kezdve a WhatsAppon és a szabadúszó állásportálokon át. Egy másik ismert terjesztési mechanizmus a keresőmotorok megmérgezése, hogy a felhasználókat hamis szoftverek, például CapCut, Notepad++, ChatGPT, Google Bard és Meta Threads letöltésére rávegyék... Ezeket a verziókat a kiberbűnözők hozták létre, hogy rosszindulatú programokat telepítsenek az áldozatok számítógépeire.

A kiberbűnözői csoportok által alkalmazott gyakori taktika az URL-rövidítő szolgáltatások és a Telegram használata parancsadásra és irányításra, valamint legitim felhőszolgáltatások, például a Trello, a Discord, a Dropbox, az iCloud, a OneDrive és a Mediafire használata rosszindulatú programok tárolására.

A Ducktail mögött álló elkövetők marketing- és márkaépítési projektekkel csábítják az áldozatokat, hogy beszivárogjanak a Meta üzleti platformján működő magánszemélyek és vállalkozások fiókjaiba. A potenciális célpontokat hamis Upwork és Freelancer bejegyzésekre irányítják Facebook vagy LinkedIn InMail hirdetéseken keresztül, amelyek munkaköri leírásoknak álcázott rosszindulatú fájlokra mutató linkeket tartalmaznak.

A Zscaler ThreatLabz kutatói szerint a Ducktail sütiket lop a böngészőkből, hogy eltérítse az üzleti Facebook-fiókokat. A művelet zsákmánya (a feltört közösségi médiafiókok) a feketegazdaságba kerül, ahol hasznosságuk alapján árazzák be őket, jellemzően 15 és 340 dollár között.

A 2023 februárja és márciusa között megfigyelt számos fertőzési sorozat során parancsikonokat és PowerShell fájlokat használtak rosszindulatú programok letöltésére és elindítására, ami a támadók taktikájának folyamatos fejlődését jelzi.

Ezeket a rosszindulatú tevékenységeket frissítették, hogy a felhasználók személyes adatait gyűjtsék az X-ből (korábban Twitter), a TikTok Businessből és a Google Ads-ből, valamint ellopott Facebook-sütiket használjanak fel csalárd hirdetések automatikus létrehozására és más rosszindulatú tevékenységek végrehajtásához szükséges jogosultságok növelésére.

Az áldozatok fiókjainak feltörésére használt módszer magában foglalja a hacker e-mail címének hozzáadását a fiókhoz, majd az áldozat jelszavának és e-mail címének megváltoztatását, hogy kizárják őket a szolgáltatásból.

A WithSecure biztonsági cég jelentése szerint a Ducktail mintákban 2023 júliusa óta megfigyelt új funkció a RestartManager (RM) használata a böngésző adatbázisait zároló folyamatok leállítására. Ez a funkció gyakran megtalálható a zsarolóvírusokban, mivel az ilyen folyamatok vagy szolgáltatások által használt fájlok nem titkosíthatók.

Néhány csalárd hirdetés célja, hogy rávegye az áldozatokat, hogy rosszindulatú programokat töltsenek le és futtassanak a számítógépükön.

A Zscaler kutatói arról számoltak be, hogy olyan fertőzéseket fedeztek fel, amelyek a digitális marketinggel foglalkozó felhasználók feltört LinkedIn-fiókjaiból származtak, némelyiküknek több mint 500 kapcsolata és 1000 követője volt. Ez tette lehetővé a kiberbűnözők által elkövetett adathalász csalásokat.

A Ducktailről úgy tartják, hogy egyike azon kártevőcsaládoknak, amelyeket a vietnami kiberbűnözők adathalász cselekmények végrehajtására használnak. A Ducktail egy klónja, a Duckport, 2023 márciusa vége óta lop információkat és tör el Meta Business fiókokat.

A kiberbűnözők Duckport segítségével azt a stratégiát alkalmazzák, hogy az áldozatokat az általuk megszemélyesített márkákhoz kapcsolódó weboldalakra csábítsák, majd átirányítsák őket rosszindulatú fájlok letöltésére olyan fájltároló szolgáltatásokból, mint a Dropbox. A Duckport új funkciókkal is rendelkezik, amelyek kibővítik az információk ellopásának és fiókok eltérítésének, képernyőképek készítésének vagy online jegyzetelő szolgáltatásokkal való visszaélés képességét, hogy a Telegramot helyettesítve parancsokat küldjön az áldozat számítógépére.

A kutatók szerint a vietnámi fenyegetések nagyfokú átfedést mutatnak a képességek, az infrastruktúra és az áldozatok tekintetében. Ez pozitív korrelációt jelez a bűnözői csoportok, a megosztott eszközök, taktikák és technikák között. Ez szinte egy olyan ökoszisztéma, amely hasonló a zsarolóvírus-szolgáltatásként nyújtott modellhez, de a Facebookhoz hasonló közösségi média platformokra összpontosít.

[hirdetés_2]

Forráslink

![[Fotó] Pham Minh Chinh miniszterelnök telefonbeszélgetést folytat az orosz Roszatom vállalat vezérigazgatójával.](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F11%2F1765464552365_dsc-5295-jpg.webp&w=3840&q=75)

![[Fotó] A 15. Nemzetgyűlés 10. ülésszakának záróünnepsége](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F11%2F1765448959967_image-1437-jpg.webp&w=3840&q=75)

![[HIVATALOS] A MISA GROUP BEJELENTI ÚTTÖRŐ MÁRKAPOZÍCIÓJÁT AZ ÉPÍTŐÜGYNÖKI MESTERSÉGES INTELLIGENCIA TERÉN VÁLLALKOZÁSOK, HÁZTARTÁSOK ÉS A KORMÁNYZAT RÉSZÉRE](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/12/11/1765444754256_agentic-ai_postfb-scaled.png)

Hozzászólás (0)