カスペルスキーは、iPhone のスクリーンショットの内容を読み取ることができるコードを含む、疑わしいアプリに隠されたマルウェアが App Store に存在すると報告しています。

|

iOSの画面コンテンツを読み取ることができる最初のマルウェアが登場 |

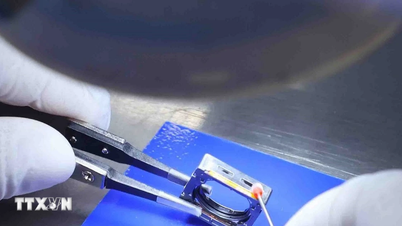

「SparkCat」と呼ばれるiPhoneマルウェアは、光学文字認識(OCR)技術を用いてiPhoneのスクリーンショットから機密情報をスキャン・抽出します。つまり、ユーザーがスクリーンショットで保存したパスワード、銀行情報、暗号通貨ウォレットの復元フレーズなどの重要なデータが、ユーザーの知らないうちに収集される可能性があるということです。

カスペルスキーによると、このマルウェアは仮想通貨関連アプリを標的とし、デジタルウォレットのリカバリフレーズを特定することを主な目的としています。成功すれば、攻撃者はアプリを乗っ取り、ビットコインなどの仮想通貨を含むデジタル資産を盗み出す可能性があります。SparkCatの発見は、iOS上のデータセキュリティに関する深刻な懸念を引き起こしています。特に、Appleデバイスの画面上のコンテンツを直接悪用できる最初のマルウェアの一つであることから、その懸念は高まっています。

これらのアプリには、GoogleのML Kitライブラリを使用してiPhoneの写真内のテキストを認識するOCRプラグインを統合した悪意のあるモジュールが含まれています。このプラグインは、暗号通貨ウォレットに関連する写真を検出すると、攻撃者が管理するサーバーにデータを自動的に送信します。

カスペルスキーのサイバー脅威リサーチセンターによると、SparkCatは2024年3月から活動しており、2023年にAndroidとPCを標的としたマルウェアの派生版であり、現在iOSにも出現しています。カスペルスキーはApp Storeで、ComeCome、WeTink、AnyGPTなど、OCRスパイウェアを含む複数のアプリを発見しました。ただし、これが開発者の意図的な行為なのか、サプライチェーン攻撃の結果なのかは不明です。

感染したアプリはインストール後、ユーザーの写真ライブラリへのアクセスを要求します。アクセスを許可すると、OCR技術を用いて画像をスキャン・分類し、関連するテキストを検索します。マルウェアに感染したアプリの中には、現在もApp Storeに存在し、ヨーロッパとアジアのiOSユーザーを標的にしているものも見られます。

これらのアプリの主な目的は暗号通貨ウォレットに関する情報を盗むことですが、カスペルスキーは、このマルウェアは汎用性が高く、スクリーンショット内のパスワードなどの機密データにアクセスするためにも使用される可能性があると警告しています。このマルウェアはiOSアプリだけでなく、Androidアプリにも出現しています。そのため、カスペルスキーは、攻撃を受けるリスクを軽減するため、重要な情報を含むスクリーンショットを保存しないようユーザーに推奨しています。

[広告2]

ソース

コメント (0)