Segundo o BleepingComputer , a vulnerabilidade nos roteadores MikroTik, identificada como CVE-2023-30799, permite que um atacante remoto com uma conta de administrador existente eleve seus privilégios para superadministrador através da interface Winbox ou HTTP do dispositivo.

Anteriormente, um relatório da empresa de segurança VulnCheck explicou que, embora a exploração da vulnerabilidade exija uma conta de administrador, a entrada para explorá-la vem do fato de a senha padrão não ter sido alterada. Os pesquisadores afirmaram que os roteadores carecem de proteções básicas contra tentativas de adivinhação de senhas.

A VulnCheck não publica provas de exploração por receio de que isso se torne um tutorial para hackers maliciosos. Pesquisadores afirmam que até 60% dos dispositivos MikroTik ainda utilizam a conta de administrador padrão.

MikroTik é uma marca de roteadores presente no mercado vietnamita.

A MikroTik é uma marca da Letônia especializada em dispositivos de rede, que utilizam o sistema operacional MikroTik RouterOS. Ao utilizá-los, os usuários podem acessar a página de administração tanto pela interface web quanto pelo aplicativo Winbox para configurar e gerenciar redes LAN ou WAN.

Normalmente, a conta de login inicial é definida pelo fabricante como "admin" e uma senha padrão para a maioria dos produtos. Isso representa um risco que torna o dispositivo vulnerável a ataques.

A vulnerabilidade CVE-2023-30799 foi divulgada pela primeira vez sem um identificador em junho de 2022, e a MikroTik corrigiu o problema em outubro de 2022 por meio da versão estável 6.49.7 do RouterOS e em 19 de julho de 2023 para a versão de longo prazo 6.49.8 do RouterOS.

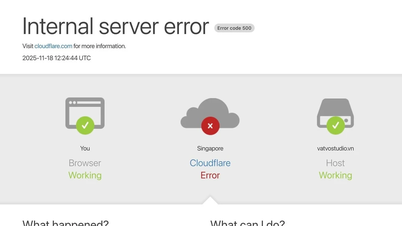

Pesquisadores descobriram 474.000 dispositivos vulneráveis ao acessarem remotamente a página de gerenciamento baseada na web. O VulnCheck relata que a versão de longo prazo só foi corrigida depois que a equipe conseguiu entrar em contato com o fabricante e compartilhar como atacar o hardware da MikroTik.

Como a vulnerabilidade também pode ser explorada no aplicativo Winbox, os pesquisadores afirmam que cerca de 926.000 dispositivos têm sua porta de gerenciamento exposta, tornando o impacto muito mais amplo.

De acordo com especialistas da WhiteHat, a principal causa da vulnerabilidade reside em dois fatores: usuários e fabricantes. Usuários que compram dispositivos frequentemente ignoram as recomendações de segurança do fabricante e "esquecem" de alterar a senha padrão do dispositivo. Mesmo após a alteração da senha, ainda existem outros riscos provenientes do fabricante. A MikroTik não implementou nenhuma solução de segurança contra ataques de adivinhação de senhas (força bruta) no sistema operacional MikroTik RouterOS. Portanto, hackers podem usar ferramentas para adivinhar nomes de usuário e senhas sem serem impedidos.

A VulnCheck demonstra a exploração de uma falha de segurança em um roteador MikroTik.

Além disso, a MikroTik também permitiu definir uma senha de administrador vazia e deixou esse problema sem solução até outubro de 2021, quando lançou o RouterOS 6.49 para corrigi-lo.

Para minimizar os riscos, os especialistas da WhiteHat recomendam que os usuários atualizem imediatamente para o patch mais recente do RouterOS e também podem implementar soluções adicionais, como desconectar a internet da interface de administração para impedir o acesso remoto e definir senhas fortes caso a página de administração precise ser pública.

Link da fonte

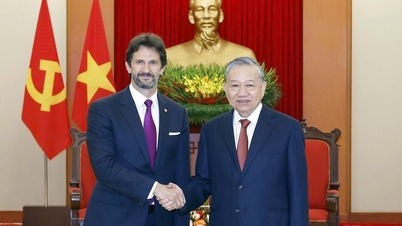

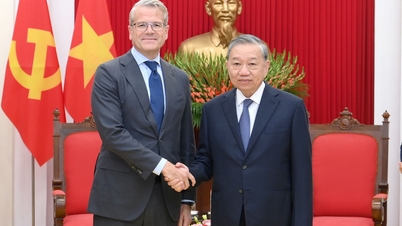

![[Foto] O Secretário-Geral To Lam recebe o Vice-Primeiro-Ministro e Ministro da Defesa da Eslováquia, Robert Kalinak.](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/18/1763467091441_a1-bnd-8261-6981-jpg.webp)

![[Foto] O primeiro-ministro Pham Minh Chinh e sua esposa se encontram com a comunidade vietnamita na Argélia.](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/19/1763510299099_1763510015166-jpg.webp)

Comentário (0)