Segundo o ITNews , a Quarkslab alertou que essas vulnerabilidades de segurança podem ser exploradas por atacantes remotos não autenticados na mesma rede local e, em alguns casos, até mesmo remotamente. Os pesquisadores afirmaram que os impactos dessas vulnerabilidades incluem ataques DDoS, vazamento de informações, execução remota de código, envenenamento de cache DNS e sequestro de sessão de rede.

UEFI é o sistema BIOS mais comumente usado.

O Centro de Coordenação de Segurança Cibernética (CERT) da Universidade Carnegie Mellon (EUA) informou que esse erro foi identificado no processo de implementação de fornecedores de UEFI, incluindo American Megatrends, Insyde Software, Intel e Phoenix Technologies, enquanto a Toshiba não foi afetada.

A Insyde Software, a AMI e a Phoenix Technologies confirmaram à Quarkslab que estão fornecendo correções. Enquanto isso, o bug ainda está sendo investigado por outros 18 fornecedores, incluindo grandes nomes como Google, HP, Microsoft, ARM, ASUSTek, Cisco, Dell, Lenovo e VAIO.

As vulnerabilidades residem na pilha TCP/IP do EDK II, NetworkPkg, que é usada para inicialização de rede e é especialmente importante em data centers e ambientes HPC para automatizar as fases iniciais de inicialização. As três vulnerabilidades mais graves, todas com pontuação CVSS de 8,3, estão relacionadas a estouros de buffer de handles do DHCPv6, incluindo CVE-2023-45230, CVE-2023-45234 e CVE-2023-45235. As demais vulnerabilidades têm pontuações CVSS que variam de 5,3 a 7,5.

Link da fonte

![[Foto] O primeiro-ministro Pham Minh Chinh se reúne com representantes de professores de destaque.](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/15/1763215934276_dsc-0578-jpg.webp)

![[Foto] Panorama da rodada final do Prêmio de Ação Comunitária de 2025](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/15/1763206932975_chi-7868-jpg.webp)

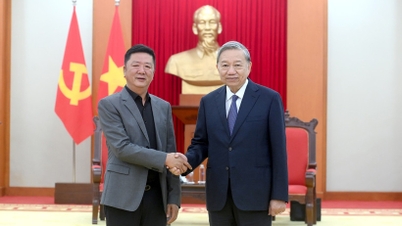

![[Foto] O Secretário-Geral To Lam recebe o Vice-Presidente do Grupo Luxshare-ICT (China)](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/15/1763211137119_a1-bnd-7809-8939-jpg.webp)

Comentário (0)