|

Există o nouă campanie de atacuri cibernetice care vizează afacerile din Vietnam. Fotografie ilustrativă: Bloomberg. |

Cercetătorii în securitate de la SEQRITE Labs au descoperit o campanie sofisticată de atac cibernetic. Denumită „Operațiunea Hoțul din Hanoi”, campania vizează departamentele IT și agențiile de recrutare din Vietnam prin deghizarea CV-urilor.

Descoperiți inițial pe 3 noiembrie, hackerii au folosit tehnica de răspândire a programelor malware deghizate sub forma unui CV de candidatură. Scopul atacatorilor era să se infiltreze în rețeaua internă, să preia controlul asupra sistemului și să fure datele clienților și secretele de afaceri.

Cum funcționează malware-ul

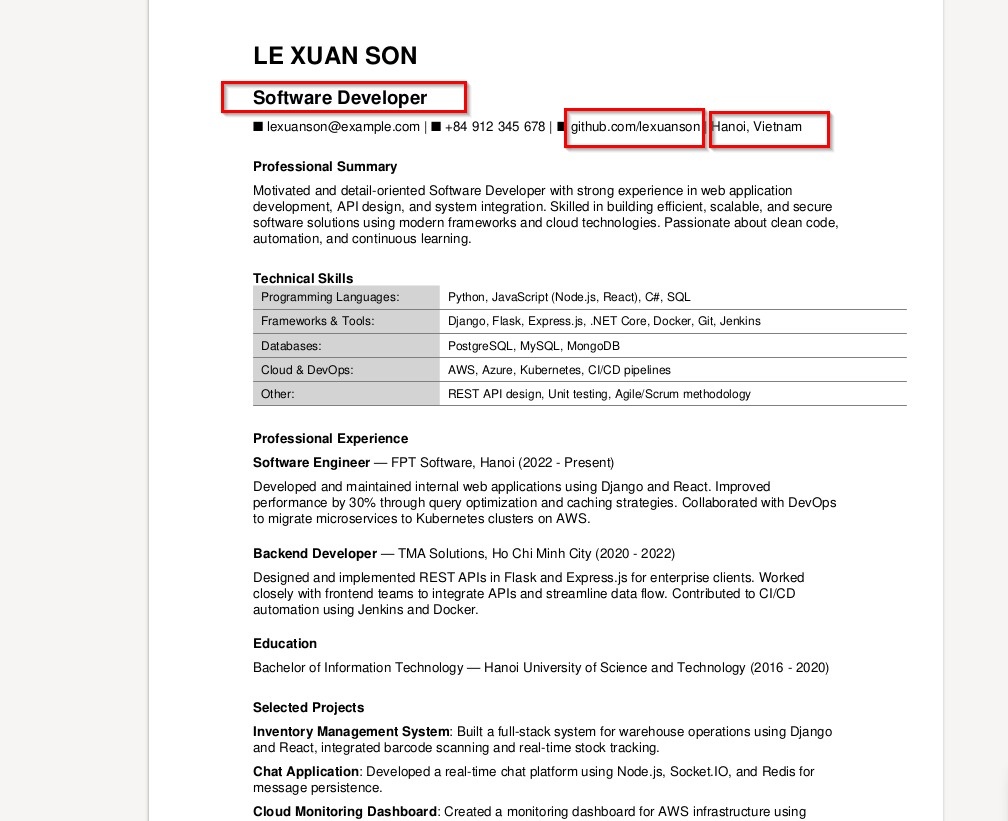

Potrivit experților în securitate, atacatorul a trimis o serie de e-mailuri cu cereri de angajare, atașând fișierul „Le Xuan Son CV.zip”. La dezarhivare, acesta conținea două fișiere, unul numit „CV.pdf.lnk”, iar celălalt „offsec-certified-professional.png”.

Deoarece este deghizată sub forma unei pictograme PDF și PNG, utilizatorii o pot confunda cu un fișier CV obișnuit. Când se dă clic pe fișier, acesta va activa virusul LOTUSHARVEST, specializat în colectarea de informații despre parole, istoricul acceselor... și apoi trimiterea acestora către serverul hackerului.

Conform GBHackers , CV-ul fals pe nume Le Xuan Son din Hanoi are un cont GitHub din 2021. Cu toate acestea, cercetătorii au descoperit că acest cont nu a postat nicio informație, cel mai probabil doar pentru a servi campaniei de atac.

Atacul se desfășoară în trei etape. După deschiderea fișierului LNK, acesta declanșează o comandă specială prin intermediul instrumentului ftp.exe încorporat în Windows. Aceasta este o tehnică veche și nu mai este comună, care permite malware-ului să ocolească controalele de bază.

|

Hackerii păcălesc companiile trimițând CV-uri sub numele „Le Xuan Son”. Foto: SEQRITE . |

În faza 2, sistemul este încă păcălit să creadă că acesta este un fișier PDF sau text simplu. Cu toate acestea, în urma unor analize suplimentare, cercetătorii au descoperit că codul malițios a fost inserat ascuns înainte de începutul fișierului PDF.

Malware-ul a acționat imediat, redenumind instrumentul certutil.exe disponibil în Windows pentru a evita detectarea și extragând datele care conțineau pachetul final de fișiere rău intenționate. Linia de comandă a continuat să redenumească fișierul în „CV-Nguyen-Van-A.pdf” pentru a păcăli sistemul, apoi a extras și decriptat un fișier numit „MsCtfMonitor.dll”, plasându-l în folderul C:\ProgramData.

Prin copierea fișierului ctfmon.exe din System32 în același folder, atacatorul a exploatat tehnica de deturnare a DLL-urilor, determinând sistemul să ruleze fișierul malițios în locul programului normal.

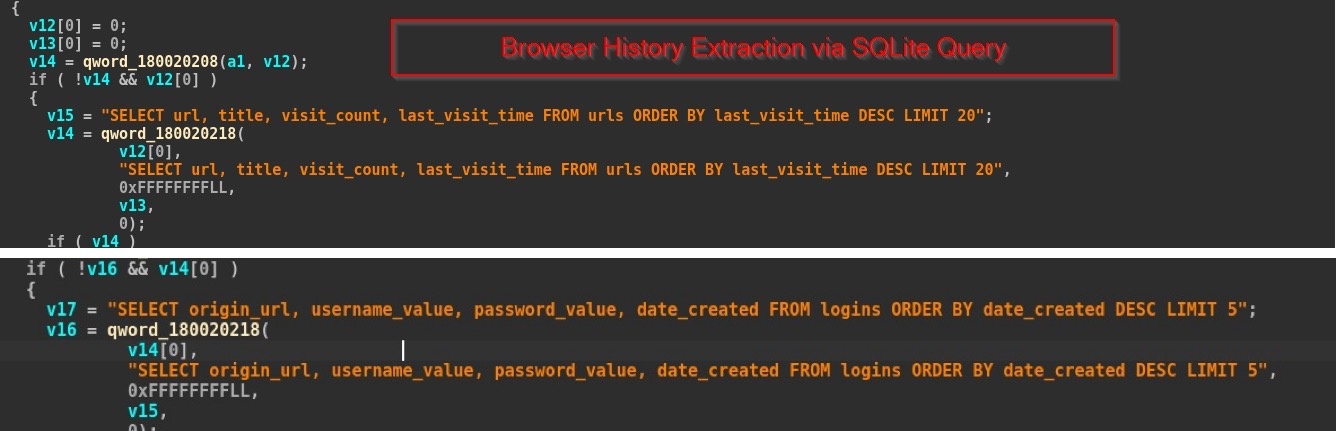

În cele din urmă, malware-ul LOTUSHARVEST este activat pentru a fura informații. Aceste date includ informații de conectare în browserele Chrome și Edge, împreună cu cele mai recent 20 de adrese URL vizitate, inclusiv metadatele aferente.

Datele furate sunt transmise prin intermediul API-ului WinINet din Windows către infrastructura hackerului. Software-ul adaugă, de asemenea, numele computerului și numele de utilizator pentru a crea un profil de identitate pe server.

Întreprinderile vietnameze trebuie să consolideze protecția

Punctul îngrijorător în campania de atac este capacitatea LOTUSHARVEST de a se ascunde și de a funcționa independent. Malware-ul profită de mecanismul de încărcare a bibliotecii pentru a menține controlul pe termen lung și a accesa conturi și date sensibile, dincolo de protecția măsurilor de securitate convenționale.

Conform evaluării, datele furate pot deveni „cheia” pentru hackeri, care își pot extinde penetrarea, pot implementa instrumente periculoase și pot transforma afacerile în ținte ale unor atacuri multistrat sau ale extorcării în etapele următoare.

„Toate indiciile arată că campania Hoțul din Hanoi a fost planificată meticulos, vizând direct afacerile vietnameze.”

„Profitând de departamentul de recrutare, care primește în mod regulat candidaturi din exterior, dar nu este complet echipat cu cunoștințe de securitate cibernetică, hackerii folosesc fișiere false sub formă de CV-uri sau documente și le pot transforma continuu în numeroase variante, făcând riscul de infectare imprevizibil”, a declarat dl. Nguyen Dinh Thuy, expert în analiza programelor malware la Bkav.

|

Scripturile extrag istoricul de conectare și acces al malware-ului. Foto: SEQRITE . |

Potrivit Bkav, există întreprinderi vietnameze care au devenit victime ale campaniei de atac. Din cauza naturii periculoase a LOTUSHARVEST și a campaniei Hanoi Thief, utilizatorii trebuie să fie extrem de vigilenți cu documentele primite prin e-mail.

Companiile și organizațiile trebuie să organizeze periodic instruiri pentru angajați, să crească gradul de conștientizare și vigilență împotriva trucurilor de fraudă online. Sistemele interne de monitorizare trebuie consolidate, monitorizând bibliotecile neobișnuite sau fișierele suspecte.

Instrumentele implicite ale sistemului de operare îndeplinesc doar nevoile de protecție de bază, nu suficiente pentru a lupta împotriva programelor malware moderne și a virușilor care se pot ascunde, pot persista mult timp și pot pătrunde adânc în sistem. Prin urmare, este necesar să instalați un sistem de monitorizare a e-mailurilor și să utilizați un software antivirus licențiat pentru cea mai bună protecție.

Sursă: https://znews.vn/canh-giac-khi-mo-cv-xin-viec-cua-le-xuan-son-post1608612.html

![[Fotografie] A 60-a aniversare a înființării Asociației Artiștilor Fotografi din Vietnam](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F05%2F1764935864512_a1-bnd-0841-9740-jpg.webp&w=3840&q=75)

![[Foto] Cat Ba - Paradisul verde al unei insule](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F04%2F1764821844074_ndo_br_1-dcbthienduongxanh638-jpg.webp&w=3840&q=75)

Comentariu (0)