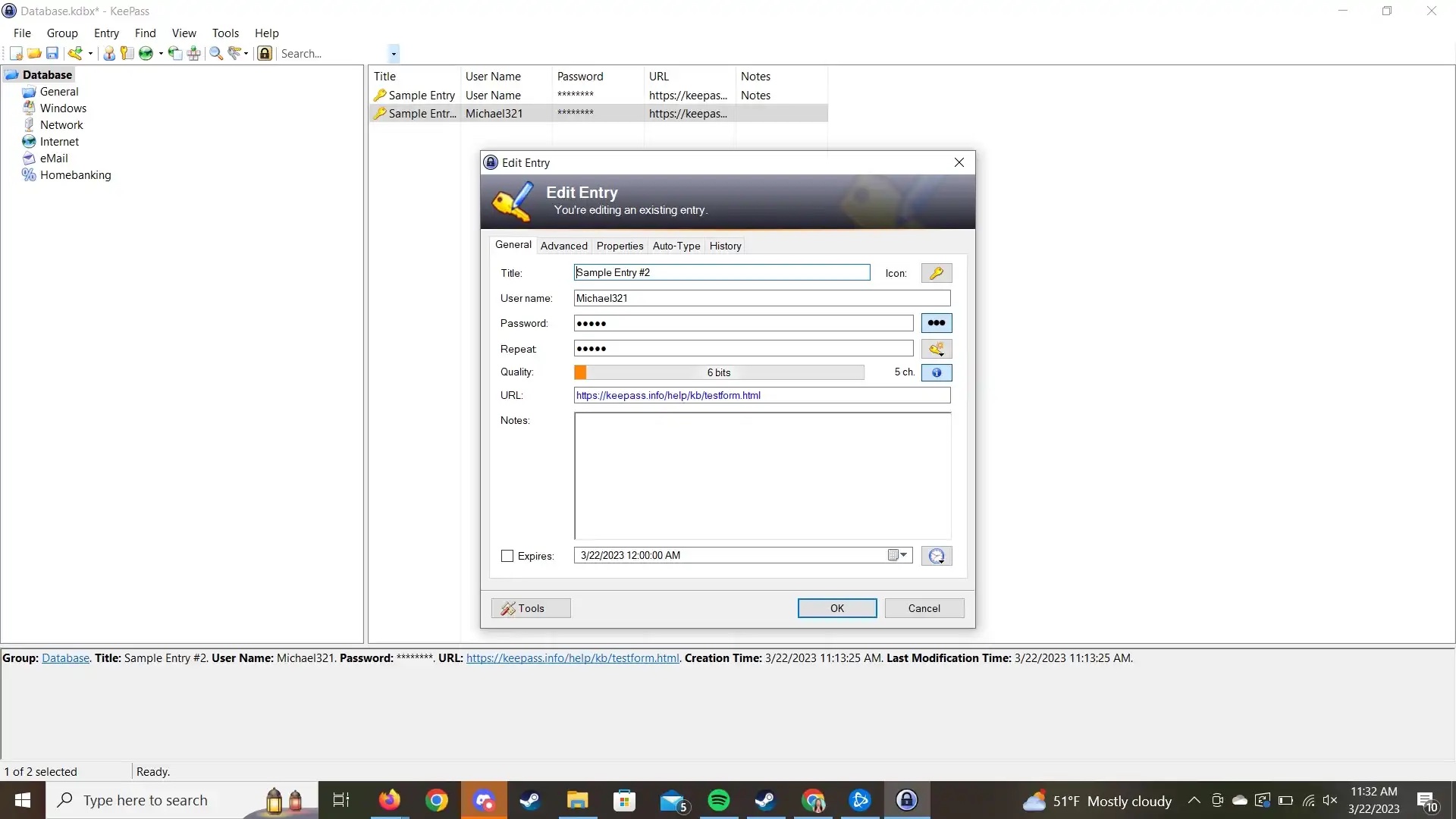

Enligt Bleeping Computer kan en nyligen upptäckt minnesdumpssårbarhet i KeePass-applikationen göra det möjligt för angripare att hämta huvudlösenord i klartext även om databasen är låst eller programmet är stängt. En patch för denna kritiska sårbarhet kommer tidigast att finnas tillgänglig i början av juni.

En säkerhetsforskare rapporterade sårbarheten och publicerade ett koncepttest som gör det möjligt för en angripare att utföra en minnesskrapning för att få tag på huvudlösenordet i klartext, även om KeePass-databasen är stängd, programmet är låst eller inte ens öppet. När lösenordet hämtas från minnet kommer de första ett eller två tecknen i lösenordet att saknas, men hela strängen kan då gissas.

Lösenordet skrevs för Windows, men Linux och macOS tros också vara sårbara eftersom problemet finns i KeePass och inte i operativsystemet. För att utnyttja lösenordet skulle en angripare behöva åtkomst till en fjärrdator (erhållen via skadlig kod) eller direkt på offrets maskin.

Enligt säkerhetsexperter är alla KeePass 2.x-versioner berörda. Men KeePass 1.x, KeePassXC och Strongbox – andra lösenordshanterare kompatibla med KeePass-databasfiler – är inte berörda.

Åtgärden kommer att inkluderas i KeePass version 2.54, som kan släppas i början av juni.

Nytt säkerhetsfel utsätter KeePass för fara då ingen patch finns tillgänglig ännu.

Det finns nu en instabil betaversion av KeePass med åtgärder på plats, men en rapport från Bleeping Computer säger att säkerhetsforskaren inte har kunnat reproducera lösenordsstölden från sårbarheten.

Men även efter att KeePass har uppgraderats till en fast version kan lösenord fortfarande visas i programmets minnesfiler. För fullständigt skydd måste användare helt rensa datorn genom att skriva över befintliga data och sedan installera om ett nytt operativsystem.

Experter rekommenderar att ett bra antivirusprogram minimerar risken, och användare bör ändra sitt KeePass-huvudlösenord när den officiella versionen är tillgänglig.

[annons_2]

Källänk

![[Foto] Premiärminister Pham Minh Chinh leder det andra mötet i styrkommittén för privat ekonomisk utveckling.](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/01/1762006716873_dsc-9145-jpg.webp)

Kommentar (0)