Kaspersky'ye göre, gergin jeopolitik ortam ve hızlı dijitalleşme, bölgeyi küresel bir siber casusluk merkezi haline getiriyor. Kaspersky'nin Küresel Araştırma ve Analiz Ekibi (GReAT), şu anda çoğu APAC bölgesine odaklanan 900'den fazla gelişmiş kalıcı tehdit (APT) grubu ve kampanyasını takip ediyor.

Kaspersky Küresel Araştırma ve Analiz Ekibi'nin (GReAT) Güvenlik Araştırmaları Başkanı Bayan Noushin Shabab

Kaspersky'deki Küresel Araştırma ve Analiz Ekibi'nin (GReAT) Güvenlik Araştırmaları Başkanı Bayan Noushin Shabab, bir dizi önemli siber casusluk grubunun sessizce bölgedeki hükümetlere ait devlet sırlarını, askeri istihbaratı ve diğer birçok hassas veriyi hedef aldığını açıkladı.

Bunlardan en dikkat çekeni, Bangladeş, Kamboçya, Vietnam, Çin, Hindistan ve Maldivler'deki hükümetleri, orduları ve diplomatları , özellikle denizcilik ve lojistik sektörlerini hedef alan ve bölgenin en agresifi olarak kabul edilen SideWinder'dır. 2025'in başlarında grup, kötü amaçlı yazılım içeren gelişmiş kimlik avı e-postaları kullanarak Güney Asya enerji tesislerine ve nükleer santrallere yayıldı. SideWinder ayrıca Sri Lanka, Nepal, Myanmar, Endonezya ve Filipinler'i de hedef aldı.

Spring Dragon (Lotus Blossom), hedef odaklı kimlik avı, istismarlar ve sulama delikleri kullanarak Vietnam, Tayvan ve Filipinler'i hedef alıyor. Grup, on yılı aşkın bir süredir Güneydoğu Asya devlet kurumlarına 1.000'den fazla kötü amaçlı yazılım yerleştirdi.

2023 yılında keşfedilen Tetris Phantom, ilk olarak özel güvenli USB'leri hedef aldı. 2025 yılına gelindiğinde ise grup, BoostPlug ve DeviceCync'i ekleyerek ShadowPad, PhantomNet ve Ghost RAT kötü amaçlı yazılımlarının kurulumuna olanak sağladı.

HoneyMyte, çeşitli indiriciler aracılığıyla ToneShell kötü amaçlı yazılımını kullanarak Myanmar ve Filipinler'deki siyasi ve diplomatik verileri çalmaya odaklanıyor.

ToddyCat, 2020'den bu yana Malezya'daki üst düzey aktörleri hedef alıyor ve meşru güvenlik yazılımlarını atlatmak ve gizli erişimi sürdürmek için kamuya açık kaynak koduna dayalı araçlar kullanıyor.

Bangladeş Bankası saldırısının arkasındaki kötü şöhretli grup Lazarus, önemli bir tehdit oluşturmaya devam ediyor. 2025'in başlarında, Operasyon SyncHole, Güney Koreli kuruluşları hedef almak için sulama deliklerini üçüncü taraf yazılım açıklarıyla birleştirdi. Kaspersky, Innorix Agent'ta en az altı kritik işletmenin saldırıya uğramasına yol açan bir sıfır gün açığı keşfetti.

2023 yılında keşfedilen Gizemli Fil, komutları çalıştırabilen ve dosyaları değiştirebilen bir arka kapı kullanıyor ve Dropping Elephant, Bitter ve Confucius gruplarıyla ilişkilendiriliyor. Grup, 2025 yılında hedeflerini Pakistan, Sri Lanka ve Bangladeş'e genişletti.

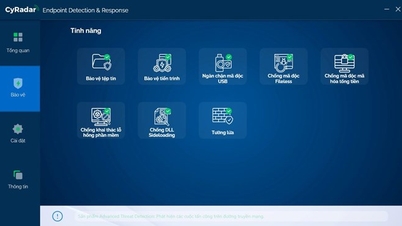

Kaspersky, yanıt vermek için kuruluşların güvenlik açıklarını doğru bir şekilde tespit etmelerini, hızlı tepki vermelerini ve kapsamlı bir şekilde ele almalarını öneriyor. Alınabilecek önlemlerden bazıları şunlardır: tüm cihazlardaki yazılımları sürekli güncellemek; dijital altyapı için kapsamlı güvenlik incelemeleri yapmak; EDR/XDR düzeyinde gerçek zamanlı koruma, izleme ve müdahale özelliklerine sahip Kaspersky Next çözümlerini devreye almak; ve riskleri erken tespit edip azaltmak için InfoSec ekiplerini Kaspersky Threat Intelligence'dan gelen verilerle donatmak.

Kaynak: https://nld.com.vn/canh-bao-apt-nham-vao-bi-mat-quoc-gia-va-co-so-hat-nhan-tai-apac-196250819230427496.htm

![[Fotoğraf] Keo Pagoda'da yaklaşık 400 yıllık bir hazine olan Tuyet Son heykeline tapınma](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F02%2F1764679323086_ndo_br_tempimageomw0hi-4884-jpg.webp&w=3840&q=75)

![[Fotoğraf] Laos Ulusal Günü'nün 50. yıl dönümünü kutlamak için geçit töreni](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F02%2F1764691918289_ndo_br_0-jpg.webp&w=3840&q=75)

Yorum (0)