Команда GReAT виявила шкідливе програмне забезпечення під час операцій реагування на інциденти в урядових системах, що використовують Microsoft Exchange. Вважається, що GhostContainer є частиною складної та стійкої кампанії з розширених постійних загроз (APT), спрямованої на ключові організації в Азійському регіоні, включаючи великі технологічні компанії.

Шкідливий файл App_Web_Container_1.dll, виявлений Касперським, насправді є багатофункціональним бекдором, який можна розширити, завантажуючи додаткові модулі віддалено. Шкідливе програмне забезпечення використовує переваги багатьох проектів з відкритим кодом і ретельно налаштовується, щоб уникнути виявлення.

Після успішного встановлення GhostContainer у системі хакери можуть легко отримати повний контроль над сервером Exchange, з якого вони можуть виконувати низку небезпечних дій без відома користувача. Це шкідливе програмне забезпечення майстерно маскується під дійсний компонент сервера та використовує багато методів уникнення спостереження, щоб уникнути виявлення антивірусним програмним забезпеченням та обійти системи моніторингу безпеки.

Крім того, це шкідливе програмне забезпечення може виступати в ролі проксі-сервера або зашифрованого тунелю, створюючи лазівки для хакерів, щоб вони могли проникнути у внутрішні системи або викрасти конфіденційну інформацію. З огляду на такий спосіб роботи, експерти підозрюють, що основною метою цієї кампанії, ймовірно, є кібершпигунство.

«Наш поглиблений аналіз показує, що зловмисники дуже вправні у проникненні в серверні системи Microsoft Exchange. Вони використовують різноманітні інструменти з відкритим кодом для проникнення в середовища IIS та Exchange , а також розробляють складні інструменти шпигунства на основі доступного відкритого коду. Ми продовжуватимемо стежити за діяльністю групи, а також за масштабами та серйозністю їхніх атак, щоб краще зрозуміти загальну картину загроз», – сказав Сергій Ложкін, керівник Глобальної дослідницької та аналітичної групи (GReAT) для Азіатсько-Тихоокеанського регіону, Близького Сходу та Африки компанії «Лабораторія Касперського».

GhostContainer використовує код з кількох проектів з відкритим кодом, що робить його повністю вразливим для кіберзлочинних груп або APT-кампаній у будь-якій точці світу . Примітно, що до кінця 2024 року в проектах з відкритим кодом було виявлено загалом 14 000 пакетів шкідливого програмного забезпечення, що на 48% більше, ніж на кінець 2023 року. Це число свідчить про те, що рівень ризику в цій галузі зростає.

Джерело: https://www.sggp.org.vn/ghostcontainer-lo-hong-moi-tan-cong-may-chu-microsoft-exchange-thong-qua-ma-doc-backdoor-post805372.html

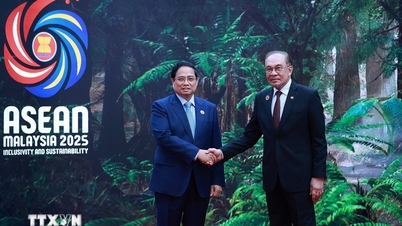

![[Фото] Голова Національної асамблеї Чан Тхань Ман приймає Генерального секретаря Організації Об'єднаних Націй Антоніу Гутерріша](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/10/25/1761390815792_ctqh-jpg.webp)

![[Фото] Прем'єр-міністр Фам Мінь Чінь приймає Генерального секретаря Організації Об'єднаних Націй Антоніу Гутерріша](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/10/25/1761390212729_dsc-1484-jpg.webp)

![[Фото] Прем'єр-міністр Фам Мінь Чінь та Генеральний секретар Організації Об'єднаних Націй Антоніу Гутерріш взяли участь у прес-конференції з нагоди церемонії підписання Ханойської конвенції](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/10/25/1761391413866_conguoctt-jpg.webp)

Коментар (0)