Про це повідомляє видання The Hacker News з посиланням на заяву дослідницької групи безпеки Cisco Talos, що входить до складу Cisco Corporation (США).

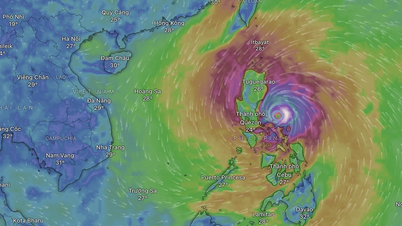

«Ми виявили шкідливе програмне забезпечення, призначене для збору фінансових даних в Індії, Китаї, Південній Кореї, Бангладеш, Пакистані, Індонезії та В'єтнамі з травня 2023 року», – повідомила команда безпеки Cisco Talos.

Атака хакерської групи під назвою CoralRaider «була зосереджена на облікових даних жертв, фінансових даних та акаунтах у соціальних мережах, включаючи бізнес-акаунти та рекламні акаунти».

Cisco Talos описує, як хакери використовували RotBot, модифікований варіант Quasar RAT та XClient, для здійснення атак. Вони також застосовували різноманітні інструменти, включаючи трояни віддаленого доступу та інші шкідливі програми, такі як AsyncRAT, NetSupport RAT, Rhadamanthys. Крім того, хакери також використовували багато спеціалізованого програмного забезпечення для крадіжки даних, таке як Ducktail, NodeStealer та VietCredCare.

Викрадену інформацію збирали через Telegram, яку хакери потім використовували на підпільному ринку для отримання незаконного прибутку.

«Виходячи з повідомлень у чатах Telegram, мовних налаштувань та імен ботів, рядків налагоджувача (PDB), у файлі жорстко закодовані в’єтнамські ключові слова. Можливо, хакери, які експлуатують CoralRaider, походять з В’єтнаму», – прокоментували в Cisco Talos.

Хакерів, що походять з В'єтнаму, підозрюють у крадіжці фінансових даних в Азії. Фото-ілюстрація: The Hacker News

Атака зазвичай починається із захоплення облікових записів Facebook. Потім хакери змінюють назву та інтерфейс, щоб видавати себе за відомих чат-ботів зі штучним інтелектом від Google, OpenAI або Midjourney.

Хакери навіть запускають рекламу, щоб залучити жертв, заманюючи користувачів на фальшиві веб-сайти. Один фальшивий обліковий запис Midjourney мав 1,2 мільйона підписників, перш ніж його було видалено в середині 2023 року.

Після крадіжки даних RotBot налаштовується на зв’язок з ботом Telegram та запуск шкідливого програмного забезпечення XClient у пам’яті. Збирається інформація про безпеку та автентифікацію у веббраузерах, таких як Brave, Coc Coc, Google Chrome, Microsoft Edge, Mozilla Firefox та Opera.

XClient також розроблений для вилучення даних з облікових записів жертв у Facebook, Instagram, TikTok та YouTube. Шкідливе програмне забезпечення також збирає інформацію про способи оплати та дозволи, пов’язані з їхніми рекламними та бізнес-акаунтами у Facebook.

«Шкідливі рекламні кампанії мають величезне охоплення через рекламну систему Meta. Звідти хакери активно звертаються до жертв по всій Європі, такій як Німеччина, Польща, Італія, Франція, Бельгія, Іспанія, Нідерланди, Румунія, Швеція та інші місця, окрім азійських країн», – наголосило джерело.

Джерело: https://nld.com.vn/tin-tac-viet-bi-nghi-chu-muu-gay-chuyen-o-chau-a-196240407103409743.htm

![Перехід Dong Nai OCOP: [Частина 2] Відкриття нового каналу збуту](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/11/09/1762655780766_4613-anh-1_20240803100041-nongnghiep-154608.jpeg)

Коментар (0)