গুগল প্লেতে ২২৪টি ক্ষতিকারক অ্যাপ ব্যবহার করে প্রতিদিন ২.৩ বিলিয়ন বিজ্ঞাপনের অনুরোধ তৈরি করার পর "SlopAds" নামে একটি বৃহৎ আকারের অ্যান্ড্রয়েড বিজ্ঞাপন জালিয়াতি অভিযান ব্যাহত হয়েছে।

HUMAN-এর Satori Threat Intelligence টিম বিজ্ঞাপন জালিয়াতির এই অভিযানটি আবিষ্কার করেছে। টিমটি জানিয়েছে যে অ্যাপগুলি ৩৮ মিলিয়নেরও বেশি বার ডাউনলোড করা হয়েছে এবং গুগল এবং নিরাপত্তা সরঞ্জামগুলি থেকে তাদের দূষিত আচরণ লুকানোর জন্য অস্পষ্টতা এবং গোপন কৌশল ব্যবহার করে।

প্রায় ২২৪টি ক্ষতিকারক অ্যাপ SlopAds বিজ্ঞাপন জালিয়াতি প্রচারণার সাথে যুক্ত।

এই প্রচারণাটি বিশ্বব্যাপী প্রচার করা হয়েছিল, ২২৮টি দেশ থেকে অ্যাপ ইনস্টল করা হয়েছিল এবং SlopAds ট্র্যাফিক প্রতিদিন ২.৩ বিলিয়ন বিড অনুরোধের জন্য দায়ী ছিল। বিজ্ঞাপনের ইম্প্রেশনের সর্বোচ্চ ঘনত্ব এসেছে মার্কিন যুক্তরাষ্ট্র (৩০%), তারপরে ভারত (১০%) এবং ব্রাজিল (৭%)।

"গবেষকরা এই অপারেশনটিকে 'SlopAds' নাম দিয়েছেন কারণ এই হুমকির সাথে যুক্ত অ্যাপগুলির একটি ব্যাপকভাবে উৎপাদিত চেহারা রয়েছে, যা 'AI স্লপ'-এর মতো, এবং হুমকি অভিনেতার C2 সার্ভারে হোস্ট করা AI-থিমযুক্ত অ্যাপ এবং পরিষেবাগুলির সংগ্রহকে নির্দেশ করে," HUMAN ব্যাখ্যা করেছেন।

অত্যন্ত পরিশীলিত বিজ্ঞাপন জালিয়াতি

গুগলের অ্যাপ পর্যালোচনা প্রক্রিয়া এবং নিরাপত্তা সফ্টওয়্যার দ্বারা সনাক্তকরণ এড়াতে বিজ্ঞাপন জালিয়াতির মধ্যে একাধিক স্তরের ফাঁকি দেওয়ার কৌশল জড়িত।

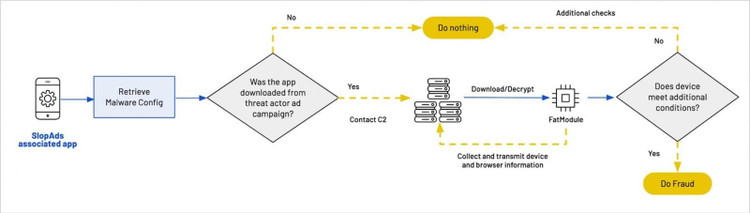

যদি কোনও ব্যবহারকারী প্রচারণার কোনও বিজ্ঞাপন থেকে নয় বরং প্লে স্টোরের মাধ্যমে SlopAd অ্যাপটি জৈবিকভাবে ইনস্টল করেন, তাহলে অ্যাপটি একটি সাধারণ অ্যাপের মতো আচরণ করবে, বিজ্ঞাপনে উল্লেখিত ফাংশনটি স্বাভাবিকভাবেই সম্পাদন করবে।

তবে, যদি এটি নির্ধারণ করে যে কোনও ব্যবহারকারী হুমকি অভিনেতার বিজ্ঞাপন প্রচারণার মাধ্যমে অ্যাপটির লিঙ্কে ক্লিক করে অ্যাপটি ইনস্টল করেছেন, তাহলে সফ্টওয়্যারটি Firebase Remote Config ব্যবহার করে বিজ্ঞাপন জালিয়াতি ম্যালওয়্যার মডিউল, ক্যাশ-আউট সার্ভার এবং জাভাস্ক্রিপ্ট পেলোডের URL ধারণকারী একটি এনক্রিপ্ট করা কনফিগারেশন ফাইল ডাউনলোড করবে।

এরপর অ্যাপটি নির্ধারণ করে যে এটি কোনও বৈধ ব্যবহারকারীর ডিভাইসে ইনস্টল করা হয়েছে কিনা, কোনও গবেষক বা নিরাপত্তা সফ্টওয়্যার দ্বারা বিশ্লেষণ করার পরিবর্তে।

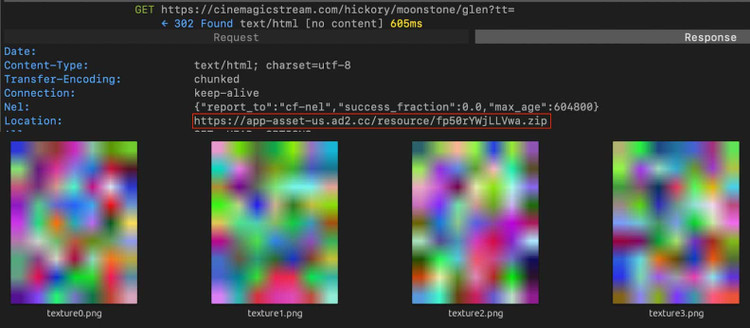

যদি অ্যাপটি এই পরীক্ষাগুলি পাস করে, তাহলে এটি চারটি PNG ছবি ডাউনলোড করে যা ক্ষতিকারক APK-এর কিছু অংশ লুকানোর জন্য স্টেগানোগ্রাফি ব্যবহার করে, যা বিজ্ঞাপন জালিয়াতি প্রচারণা চালানোর জন্য ব্যবহৃত হয়।

ডাউনলোড করার পর, ছবিটি ডিক্রিপ্ট করা হয় এবং ডিভাইসে পুনরায় ইনস্টল করা হয় যাতে সম্পূর্ণ "FatModule" ম্যালওয়্যার তৈরি হয়, যা বিজ্ঞাপন জালিয়াতি করতে ব্যবহৃত হয়।

একবার FatModule সক্রিয় হয়ে গেলে, এটি ডিভাইস এবং ব্রাউজারের তথ্য সংগ্রহ করার জন্য একটি লুকানো WebView ব্যবহার করে, তারপর আক্রমণকারী দ্বারা নিয়ন্ত্রিত বিজ্ঞাপন জালিয়াতি (অর্থ-স্ক্র্যাপিং) ডোমেনগুলিতে নেভিগেট করে।

এর ফলে ডিভাইসটি ক্রমাগত ডেটা ট্র্যাফিকের পাশাপাশি ব্যাটারি লাইফ এবং মেমোরি সহ নীরব বিজ্ঞাপন সাইটগুলিতে অ্যাক্সেস করার জন্য সম্পদ ব্যবহার করে।

এই ডোমেনগুলি গেম এবং নতুন ওয়েবসাইটের ছদ্মবেশ ধারণ করে, লুকানো ওয়েবভিউ স্ক্রিনের মাধ্যমে ক্রমাগত বিজ্ঞাপন প্রদর্শন করে প্রতিদিন ২ বিলিয়নেরও বেশি প্রতারণামূলক বিজ্ঞাপন ইম্প্রেশন এবং ক্লিক তৈরি করে, যার ফলে আক্রমণকারীদের জন্য রাজস্ব আয় হয়।

হিউম্যান জানিয়েছে যে প্রচারণার অবকাঠামোতে একাধিক কমান্ড-এন্ড-কন্ট্রোল সার্ভার এবং 300 টিরও বেশি সম্পর্কিত বিজ্ঞাপন ডোমেন অন্তর্ভুক্ত ছিল, যা ইঙ্গিত দেয় যে আক্রমণকারীরা প্রাথমিকভাবে চিহ্নিত 224টি অ্যাপের বাইরে তাদের নাগাল প্রসারিত করার পরিকল্পনা করছিল।

গুগল তখন থেকে প্লে স্টোর থেকে সমস্ত SlopAds অ্যাপ সরিয়ে দিয়েছে, এবং অ্যান্ড্রয়েডের গুগল প্লে প্রোটেক্ট আপডেট করা হয়েছে যাতে ব্যবহারকারীরা তাদের ডিভাইসে থাকা যেকোনো অ্যাপ আনইনস্টল করতে সতর্ক করে।

তবে, HUMAN সতর্ক করে দিয়েছে যে বিজ্ঞাপন জালিয়াতি প্রচারণার জটিলতা ইঙ্গিত দেয় যে আক্রমণকারী সম্ভবত ভবিষ্যতের আক্রমণে আবার চেষ্টা করার জন্য তার পরিকল্পনাটি খাপ খাইয়ে নেবে।

যদি আপনি ভুলবশত কোনও অ্যাপ ডাউনলোড করেন, তাহলে আপনার নিজেরাই এটি ট্র্যাক করার চিন্তা করার দরকার নেই। তবে, ব্যবহারকারীদের তাদের ডিভাইসের দিকে মনোযোগ দিতে হবে, সিস্টেমটি একটি বিজ্ঞপ্তি দেখাবে এবং এটি অপসারণ করতে বলবে।

এর কারণ হল গুগল তার অন্তর্নির্মিত অ্যান্ড্রয়েড সুরক্ষা অ্যাপ গুগল প্লে প্রোটেক্ট আপডেট করেছে যাতে ব্যবহারকারীদের তাদের স্মার্টফোন বা ট্যাবলেটে থাকা যেকোনো ক্ষতিকারক অ্যাপ আনইনস্টল করতে সতর্ক করা হয়।

সূত্র: https://khoahocdoisong.vn/kiem-tra-ngay-224-ung-dung-doc-hai-vua-bi-google-go-bo-post2149053682.html

![[ছবি] প্রধানমন্ত্রী ফাম মিন চিন আইএমএফের উপ-ব্যবস্থাপনা পরিচালক কেনজি ওকামুরাকে স্বাগত জানাচ্ছেন](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/9/18/bc66071867d8445288972497f498990c)

![[ছবি] জাতীয় পরিষদের চেয়ারম্যান ট্রান থান মান AIPA-46 এর প্রথম পূর্ণাঙ্গ অধিবেশনে যোগদান করেছেন](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/9/18/4593de8b5fb349d7a3da4b5de7faccf6)

![[তথ্যসূত্র] সিগমা বিএফ যখন ফটোগ্রাফি জীবনযাপনের শিল্পে পরিণত হয়](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/9/19/ec9d6bf1b93b4aa6879058016e09fbc9)

মন্তব্য (0)