Podle serveru BleepingComputer umožňuje zranitelnost na routerech MikroTik s identifikátorem CVE-2023-30799 vzdálenému útočníkovi s existujícím administrátorským účtem povýšit oprávnění na superadmin prostřednictvím rozhraní Winbox nebo HTTP zařízení.

Bezpečnostní firma VulnCheck ve své dřívější zprávě vysvětlila, že ačkoliv zneužití této zranitelnosti vyžaduje administrátorský účet, vstupem k jejímu zneužití je nezměněné výchozí heslo. Výzkumníci uvedli, že routerům chybí základní ochrana proti hádání hesla.

VulnCheck nezveřejňuje důkazy o zneužití z obavy, že se z nich stane tutoriál pro hackery s negativními úmysly. Výzkumníci tvrdí, že až 60 % zařízení MikroTik stále používá výchozí administrátorský účet.

MikroTik je značka routerů působící na vietnamském trhu.

MikroTik je lotyšská značka specializující se na síťová zařízení, která běží na operačním systému MikroTik RouterOS. Při používání mohou uživatelé přistupovat k administrační stránce jak přes webové rozhraní, tak i přes aplikaci Winbox, kde mohou konfigurovat a spravovat sítě LAN nebo WAN.

Výrobce obvykle nastavuje počáteční přihlašovací účet jako „admin“ a u většiny produktů je to výchozí heslo. Toto riziko vede k tomu, že je zařízení zranitelné vůči útokům.

Zranitelnost CVE-2023-30799 byla poprvé odhalena bez identifikátoru v červnu 2022 a MikroTik problém opravil v říjnu 2022 prostřednictvím stabilní verze RouterOS v6.49.7 a 19. července 2023 pro dlouhodobou verzi RouterOS (v6.49.8).

Výzkumníci objevili 474 000 zranitelných zařízení, když byla vzdáleně vystavena webové stránce pro správu. VulnCheck uvádí, že dlouhodobá verze byla opravena až poté, co se týmu podařilo kontaktovat výrobce a sdělit mu, jak zaútočit na hardware MikroTik.

Vzhledem k tomu, že zranitelnost lze zneužít i v aplikaci Winbox, vědci tvrdí, že přibližně 926 000 zařízení má odhalený port pro správu, což značně rozšíří dopad.

Podle expertů společnosti WhiteHat pochází hlavní příčina zranitelnosti ze dvou faktorů: uživatelů a výrobců. Uživatelé, kteří si zařízení kupují, často ignorují bezpečnostní doporučení výrobce a „zapomínají“ změnit výchozí heslo zařízení. Ale i po změně hesla stále existují další rizika ze strany výrobce. MikroTik nevybavil žádným bezpečnostním řešením proti útokům hrubou silou (brute-force) na operační systém MikroTik RouterOS. Hackeři tak mohou použít nástroje k uhádnutí přístupových jmen a hesel, aniž by jim bylo zabráněno.

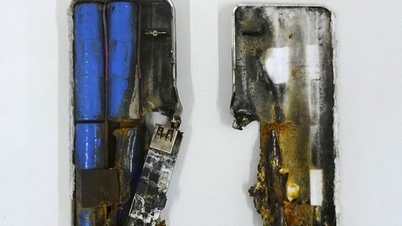

VulnCheck demonstruje zneužití bezpečnostní chyby v routeru MikroTik

MikroTik navíc také umožňoval nastavení prázdného hesla správce a tento problém nechal neřešený až do října 2021, kdy vydal RouterOS 6.49, který jej řeší.

Aby se minimalizovala rizika, experti WhiteHat doporučují uživatelům okamžitě aktualizovat nejnovější záplatu pro RouterOS a mohou také implementovat další řešení, jako je odpojení internetu v administračním rozhraní, aby se zabránilo vzdálenému přístupu, a nastavení silných hesel, pokud musí být administrační stránka veřejně přístupná.

Zdrojový odkaz

![[Fotografie] 60. výročí založení Vietnamské asociace fotografických umělců](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F05%2F1764935864512_a1-bnd-0841-9740-jpg.webp&w=3840&q=75)

![[Fotografie] Předseda Národního shromáždění Tran Thanh Man se zúčastnil slavnostního předávání cen VinFuture 2025](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F05%2F1764951162416_2628509768338816493-6995-jpg.webp&w=3840&q=75)

Komentář (0)