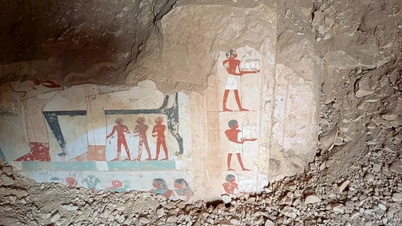

Hacker können weiterhin die Kontrolle über das Telefon übernehmen, ohne dass der Benutzer auf den Link zur Installation der Malware klicken muss – Foto: QUANG DINH

Viele Menschen glauben, dass sie sich keine Sorgen über eine Infektion mit Malware machen müssen, wenn sie nicht auf gefährliche Links klicken, verdächtige Dateien öffnen oder Programme aus nicht vertrauenswürdigen Quellen installieren (viele Quellen empfehlen auch, nicht auf seltsame Links zu klicken). Leider stimmt das nicht ganz.

Ausgefeilter „Zero Click“

Es gibt tatsächlich etwas, das als Zero-Click-Exploitation bezeichnet wird, also das Anklicken von Nachrichten, bei dem vom Zielbenutzer keine Aktion erforderlich ist.

Erst kürzlich haben wir vom „Zero-Click“-Konzept erfahren, bei dem Hightech-Betrüger Schwachstellen in Nachrichten ausnutzten, um die Kontrolle über Geräte zu übernehmen, ohne dass das Opfer auf den gesendeten Link klicken musste.

Das bedeutet, dass Benutzer die Nachricht nur empfangen und öffnen müssen, um sich mit Malware zu infizieren. Natürlich ist diese Technik sehr schwierig und kompliziert, und Hacker, die sie nutzen, müssen viel investieren und Zero-Click-Sicherheitslücken erforschen.

Aufgrund ihrer Gefährlichkeit und Wirksamkeit bei Finanzbetrugsangriffen werden diese Schwachstellen auf dem Schwarzmarkt häufig zu Preisen verkauft, die sogar Millionen von Dollar erreichen können.

Führende Sicherheitsunternehmen veröffentlichen außerdem regelmäßig Informationen zu Sicherheitslücken (einschließlich solcher, die sich zur Erstellung von Zero-Click-Exploits eignen).

Dies bedeutet, dass jeder Cyberkriminelle, der die Nachrichten aus der Sicherheitswelt verfolgt, diese Sicherheitslücke nach einer Weile in seiner Malware ausnutzen kann.

Überspringen Sie keine Patches

Jeder Softwareentwickler versucht, diese Sicherheitslücken so schnell wie möglich zu schließen, aber in Wirklichkeit installiert nicht jeder die Updates zur Behebung der Sicherheitslücken rechtzeitig ...

Die Gefahr verdoppelt sich also, denn die Bösewichte müssen keine professionellen Hacker sein, um auf der Grundlage von Zero-Click-Schwachstellen Schadcode zu erstellen und damit eine Reihe von Benutzern, die die Patches nicht aktualisieren, direkt anzugreifen.

Dies ist in Vietnam äußerst gefährlich, da viele Benutzer Patches selten aktualisieren. Vor nicht allzu langer Zeit entdeckten Sicherheitsmitarbeiter von Kaspersky eine unbekannte Gruppe, die einen Zero-Click-Exploit nutzte.

Nach der Entdeckung der Schwachstelle nannte Kaspersky die Spionagekampagne „Operation Triangulation“. Über den iMessage-Dienst von Apple schickten die Angreifer eine Nachricht mit einem speziell gestalteten Anhang, der die Schwachstelle enthielt, an das iPhone des Opfers.

Dank einer bislang unbekannten Sicherheitslücke in iOS löste dieser Exploit, der kein Eingreifen des Benutzers erforderte, die Ausführung von Schadcode aus, der eine Verbindung zu einem Remote-Server herstellte und nach und nach weiteren Schadcode herunterlud.

Zunächst erweitert der Schädling seine Privilegien mithilfe zusätzlicher Exploits und startet dann eine vollwertige APT-Plattform (Targeted Attack). Um die internen Sicherheitsmechanismen des iPhones zu umgehen, operiert die Plattform ausschließlich im RAM des Geräts.

Angreifer können damit Informationen über den Besitzer sammeln und zusätzliche Komponenten starten, die von einem Remote-Server heruntergeladen wurden. Die Infektion wurde nur vom Netzwerkereignisüberwachungs- und -analysesystem von Kaspersky erkannt.

Natürlich hat Apple die Sicherheitslücke schnell behoben, aber dies ist nicht das erste Mal, dass Angreifer durch einen iMessage-Exploit iPhones mit unsichtbarer Malware infizieren konnten.

Und da Angreifer diesen Dienst aktiv erforschen, gibt es keine Garantie dafür, dass sie in naher Zukunft nicht eine alternative Methode finden und diese (vielleicht sogar für Massenangriffe) verwenden werden.

Warnung: Die Mustang Panda APT-Gruppe startet Cyberangriffe in Vietnam

Die Mustang Panda APT-Gruppe nutzt derzeit „Köder“, um gezielt Unternehmens- und Organisationswebsites anzugreifen – Foto: HAI QUYNH

Am 17. Juni gab das National Cyber Security Monitoring Center (NCSC) der Abteilung für Informationssicherheit des Ministeriums für Information und Kommunikation bekannt, dass es Informationen im Zusammenhang mit einer auf Vietnam gerichteten Cyberangriffskampagne entdeckt und aufgezeichnet habe, die von einer APT-Gruppe (Targeted Attack) namens Mustang Panda durchgeführt worden sei.

Dementsprechend verwendet die Mustang Panda-Gruppe in ihrer Angriffskampagne „Köder“ aus den Bereichen Bildung und Steuern. Ziele sind Regierungsorganisationen, gemeinnützige Organisationen, Bildungseinrichtungen usw.

Um die Informationssicherheit der vietnamesischen Informationssysteme zu gewährleisten, empfiehlt das Ministerium für Informationssicherheit Unternehmen und Organisationen, die von der oben genannten Angriffskampagne betroffenen Informationssysteme zu überprüfen. Gleichzeitig sollten Informationen im Zusammenhang mit der Kampagne proaktiv überwacht werden, um das Risiko eines Angriffs zu vermeiden.

Unternehmen und Organisationen sollten ihre Überwachung verstärken und Reaktionspläne vorbereiten, wenn sie Anzeichen für Missbrauch und Cyberangriffe erkennen. Gleichzeitig sollten sie regelmäßig die Warnkanäle von Behörden und großen Informationssicherheitsorganisationen überwachen, um Cyberangriffsrisiken rechtzeitig zu erkennen.

So verhindern Sie Zero-Click-Angriffe

Zunächst einmal ist das schwer zu sagen, da alte Präventionskonzepte oft wirkungslos sind, aber es gibt einige Vorschläge:

* Halten Sie Ihre Software immer auf dem neuesten Stand, insbesondere Ihr Betriebssystem und alle darauf installierten Browser.

* Für iPhone-Nutzer wird empfohlen, den Sperrmodus zu verwenden. Dieser Modus bietet einen gewissen Schutz vor schwerwiegenden Angriffen, gilt aber nicht als Allheilmittel.

* Statten Sie alle Unternehmensgeräte mit einer zuverlässigen Schutzlösung aus, um die Sicherheit auch in Zeiten zu gewährleisten, in denen neue Schwachstellen ausgenutzt werden, für die aber noch keine entsprechenden Patches veröffentlicht wurden.

* Bleiben Sie auf dem Laufenden und verfolgen Sie Sicherheitsnachrichten, um Ihr Vermögen zu schützen.

[Anzeige_2]

Quelle: https://tuoitre.vn/khong-nhan-link-la-cung-bi-chiem-quyen-dien-thoai-20240617232054664.htm

Kommentar (0)